https://docs.microsoft.com/en-us/office365/enterprise/urls-and-ip-address-ranges

https://docs.microsoft.com/ru-ru/office365/enterprise/urls-and-ip-address-ranges

Exchange Online

SharePoint Online and OneDrive for Business

Skype for Business Online and Microsoft Teams

Microsoft 365 Common and Office Online

The Department of Homeland Security (DHS)’s National Cybersecurity

and Communications Integration Center (NCCIC)

and Industrial Control Systems Cyber Emergency Response Team (ICS-CERT)

ISO/IEC 2700x

2019-02-05 13:20ISO/IEC 27000:2014 Information technology — Security techniques — Information Security Management System — Overview and Vocabulary (Информационные технологии. Методы защиты. Системы управления информационной безопасностью. Обозрение и словарь)

ISO/IEC 27001:2013 Information technology — Security techniques — Information security management systems — Requirements (Информационные технологии. Методы защиты. Требования)

ISO/IEC 27002:2013 Information technology — Security techniques — Code of practice for information security controls (Информационные технологии. Методы защиты. Свод правил по применению контролей информационной безопасности).

Для активации вручную необходимо выполнить последовательно нижеследующие 2 команды в Командной строке.

Прим.! Командную строку запускаем от имени администратора

Для начала переходим в каталог, в котором установлен Office. В DOS-окне этот каталог выглядит так:

для 64-битного Office 2019

C:\PROGRA~1\Microsoft Office\Office16> | C:\Program Files\Microsoft Office\Office16>

для 32-битного Office

C:\Program Files (x86)\Microsoft Office\Office16>

- Первая команда.

cscript ospp.vbs /sethst:kms.yourcompany.com

где kms.yourcompany.com - сервер KMS; - Вторая команда.

cscript ospp.vbs /act

Product activation successful 🙂

Прим.: Эта команда позволит найти сервер KMS в сети:

nslookup -type=srv _vlmcs._tcp.yourcompany.com Справочно:

KMS. Как активировать вручную Office

https://bga68comp.dreamwidth.org/194771.html

Пошаговое иллюстрированное руководство

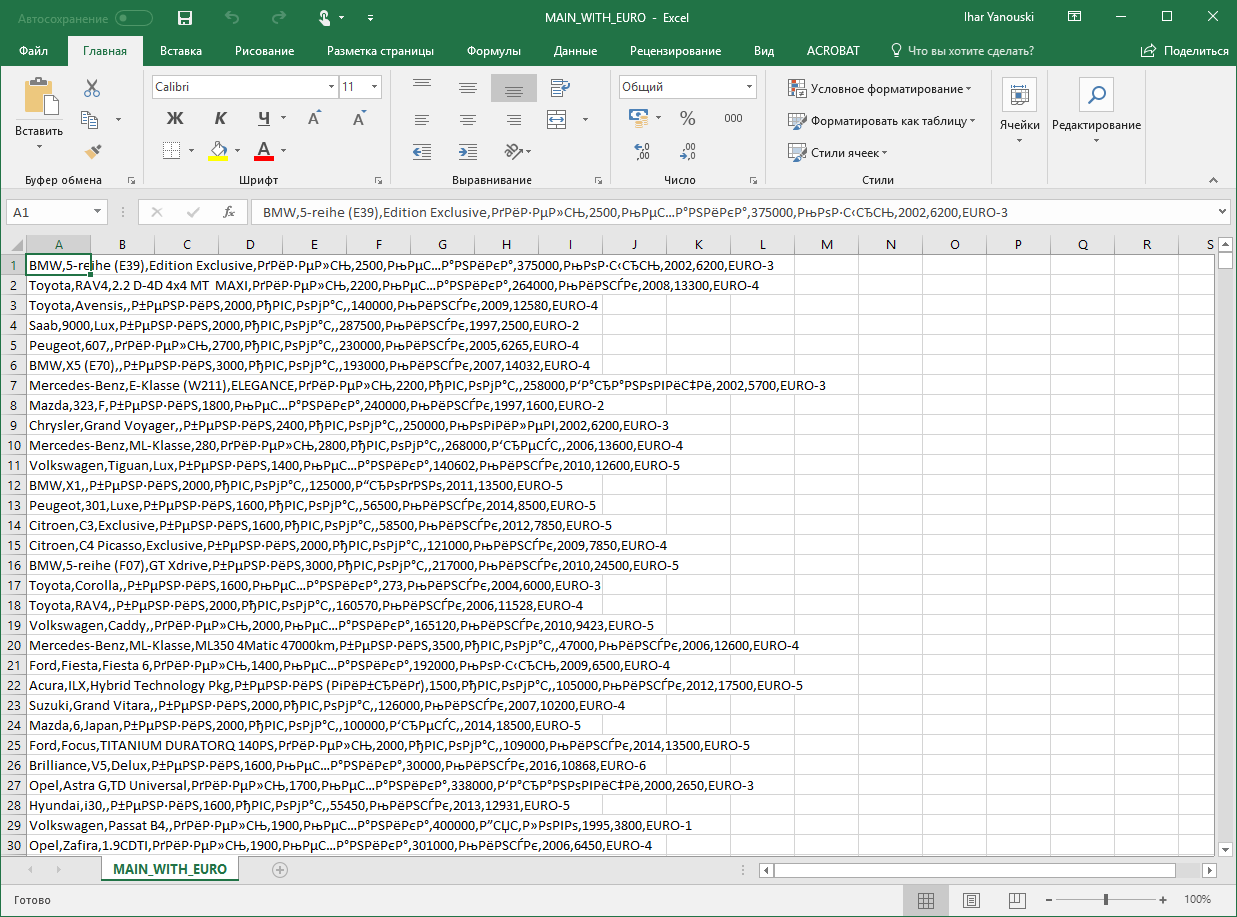

Если открыть файл в формате CSV в программе Excel 2016, обычно вместо таблицы с данными получаешь какие-то непонятные строки текста:

Здесь сразу две проблемы: вместо кириллических символов Эксель подсунул что-то нечитаемое, а данные в каждой строке поместил в одну ячейку, разделив их запятыми.

Стоит ли беспокоиться и почему это со мной происходит?

Не переживайте, с вашими данными всё в порядке и ничего необратимого не случилось.

Превращение в кашу осмысленного теста, набранного кириллицей, происходит из-за неверной кодировки. По умолчанию Эксель использует кодировку 1251: Кириллица для Windows , но есть и другие форматы. Так, в нашем случае текст закодирован по стандарту UTF-8 . Это распространённая кодировка, поэтому и проблема чтения кириллицы встречается часто.

Данные слиплись по строкам тоже не случайно. CSV — Comma-Separated Values — текстовый формат, данные в котором разделены запятыми. Что, в общем-то, можно увидеть и на скриншоте.

Что сделать, чтобы получить таблицу

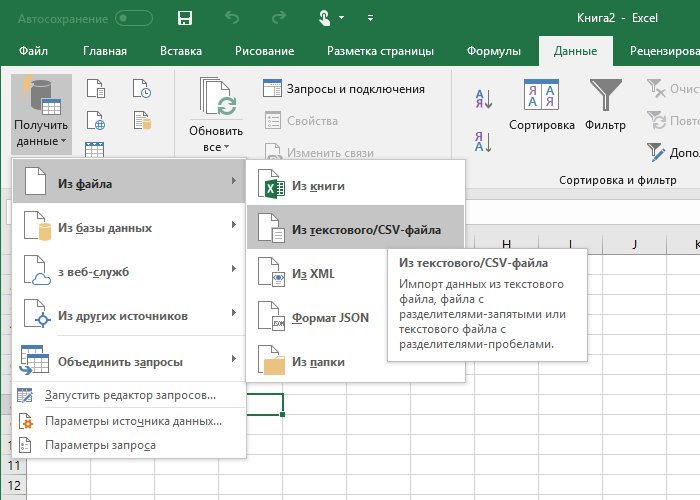

Для этого в Экселе предусмотрена команда Данные → Получить данные → Из файла → Из текстового/CSV-файла:

После выбора нужного файла и подтверждения (кнопка «Открыть») появляется диалоговое окно с предварительным просмотром и некоторыми настройками.

( Read more... )

Источник:

https://www.gartner.com/smarterwithgartner/top-10-trends-impacting-infrastructure-and-operations-for-2019/

1: Serverless computing

1: Безсерверные вычисления

2: Artificial intelligence (AI) impacts

2: Воздействие искусственного интеллекта (ИИ)

3: Network agility (or lack of?)

3: гибкость, адаптивность сети (или ее отсутствие?)

4: Death of the data center

4: Смерть центра обработки данных

5: Edge computing

5: Пограничные вычисления

6: Digital diversity management

6: Управление цифровым разнообразием

7: New roles within I&O (Infrastructure and operations (I&O))

7: Новые роли внутри инфраструктуры и и операционной деятельности

8: SaaS denial

8: Отказ SaaS

9: Talent management becomes critical

9: Управление талантами становится критическим

10: Global infrastructure enablement

10: Глобальная инфраструктура

2019 Planning Guide Overview: Architecting Your Digital Ecosystem

2019 Planning Guide Overview: Architecting Your Digital EcosystemОбзор руководства по планированию 2019 года: создание архитектуры вашей цифровой экосистемы

https://www.gartner.com/doc/3891192?srcId=1-7251599992&cm_sp=swg-_-gi-_-dynamic

При первом входе мы получаем запрос на выбор места для сохранения:

Если пропустить этот экран, то будет предложено выбрать Создать новую диаграмму или Открыть существующую диаграмму:

Далее вводим имя новой диаграммы:

и выбираем типовой шаблон из множества существующих:

( Read more... )

Система классификации Tier, разработанная Uptime Institute для оценки надежности дата-центров, приближается к рубежу в два десятилетия. Со времени своего создания в середине 90-х гг. система прошла путь от общей терминологии до глобального стандарта проверки инфраструктуры дата-центров.

Что такое Tier?

Uptime Institute разработал стандарты Tier-классификации для оценки возможностей дата-центров с точки зрения времени безотказной работы. Уровни Tier (I-IV) прогрессирующие, то есть каждый новый уровень включает в себя требования, предъявляемые к предыдущим.

Tier I: базовый уровень. Дата центр класса Tier I ориентирован на поддержку информационных технологий для решения офисных задач. Инфраструктура включает в себя выделенное пространство для ИТ-систем, источники бесперебойного питания для фильтрации перебоев напряжения, охлаждающее оборудование, которое не отключится в конце рабочего дня, и генератор для защиты от длительных перебоев.

Tier II: резервные мощности. Оснащение класса Tier II включает резервные мощности для критически важных компонентов электроснабжения и охлаждения, что обеспечивает возможность ремонта и повышает запас прочности против проблем, связанных со сбоями оборудования.

Tier III: параллельный ремонт. Дата-центр Tier III не требует остановок для технического обслуживания и ремонта. Резервный канал электроснабжения и охлаждения добавляется к критически важным компонентам Tier II, поэтому каждый элемент, необходимый для поддержки ИТ-процесса, может быть отключен и отремонтирован без влияния на работу дата-центра.

Tier IV: отказоустойчивость. Инфраструктура Tier IV строится на базе Tier III с добавлением концепции отказоустойчивости в топологическую схему. Отказоустойчивость означает, что сбои отдельных единиц оборудования или перебои в работе резервного канала не окажут влияния на работу.

( Read more... )

Базовые параметры безопасности Windows

Базовые параметры безопасности Windows https://docs.microsoft.com/ru-ru/windows/security/threat-protection/windows-security-baselines

Базовые параметры безопасности включены в набор средств обеспечения соответствия требованиям безопасности (SCT), который можно загрузить из Центра загрузки Майкрософт. SCT также включает средства, помогающие администраторам управлять базовыми параметры безопасности.

Набор средств обеспечения соответствия требованиям безопасности Microsoft 1.0

https://docs.microsoft.com/ru-ru/windows/security/threat-protection/security-compliance-toolkit-10

Набор средств обеспечения соответствия требованиям безопасности (SCT) — это набор средств, с помощью которого администраторы безопасности предприятия могут загружать, анализировать, тестировать, редактировать и сохранять базовые параметры безопасности, рекомендованные Майкрософт для использования в Windows и других продуктах Майкрософт.

SCT позволяет администраторам эффективно управлять объектами групповой политики предприятия.

Набор средств обеспечения соответствия требованиям безопасности состоит из следующих компонентов:

- Базовые параметры безопасности Windows 10

- Windows 10, версия 1809 (обновление октября 2018 г.)

- Windows 10 версии 1803 (обновление за апрель 2018 г.)

- Windows 10 версии 1709 (Fall Creators Update)

- Windows 10 версии 1703 (Creators Update)

- Windows 10 версии 1607 (Юбилейное обновление)

- Windows 10 версии 1511 (Ноябрьское обновление)

- Windows 10 версии 1507

- Windows 10, версия 1809 (обновление октября 2018 г.)

- Базовые параметры безопасности Windows Server

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2019

- Базовые параметры безопасности Microsoft Office

- Office 2016

- Средства

- Анализатор политик

- Средство объектов локальной групповой политики (LGPO)

- Анализатор политик

Анализатор политики (Microsoft Security Compliance Toolkit) — это служебная программа для анализа и сравнения наборов объектов групповой политики (GPO). Основные возможности:

Определение наборов групповых политик с избыточными параметрами или внутренними несоответствиями

Определение различий между версиями или наборами групповых политик

Сравнение объектов групповой политики с текущей локальной политикой и параметрами локального реестра

Экспорт результатов в виде электронной таблицы Microsoft Excel

Microsoft Security Compliance Toolkit 1.0

https://www.microsoft.com/en-us/download/details.aspx?id=55319

System Requirements

Supported Operating System

Windows 10 , Windows 7, Windows 8.1, Windows Server 2008, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019

- Microsoft Word or Microsoft Word Viewer (available as a free download) can be used to view Word documents.

- For Windows 8.1 and Windows 7, .NET Framework 4.6 or later is required.

Стал доступен новый онлайн инструмент - VMware Configuration Maximums.

Стал доступен новый онлайн инструмент - VMware Configuration Maximums. Теперь можно очень быстро получить не только актуальную информацию по какому-либо конкретному продукту, но и сравнивать различные версии продукта между собой https://configmax.vmware.com/home :

Максимальная конфигурация VMware

Этот инструмент Максимальной конфигурации предоставляет рекомендуемые пределы конфигурации для продуктов VMware. При настройке, развертывании и эксплуатации виртуального и физического оборудования настоятельно рекомендуется придерживаться максимальных значений, поддерживаемых вашим продуктом, или ниже их. Ограничения, представленные в инструменте, протестированы, рекомендованы и полностью поддерживаются VMware.

Отказ от ответственности: ограничения могут зависеть от других факторов, таких как аппаратные зависимости. Для получения дополнительной информации о поддерживаемом оборудовании см. Соответствующее руководство по совместимости оборудования. Возможно, не удастся максимизировать все параметры конфигурации и достичь желаемого результата. Чтобы убедиться, что вы не превышаете поддерживаемые конфигурации для вашей среды, ознакомьтесь с индивидуальными ограничениями решения. Рекомендуемые максимумы конфигурации не отражают теоретические возможности вашего продукта.

НАЧАТЬ

( Read more... )

Microsoft Azure Datacenter IP Ranges

Microsoft Azure Datacenter IP Rangeshttps://www.microsoft.com/en-us/download/details.aspx?id=41653

This file contains the IP address ranges (including Compute, SQL and Storage ranges) used in the Microsoft Azure Datacenters.

An updated file is posted weekly which reflects the currently deployed ranges and any upcoming changes to the IP ranges.

New ranges appearing in the file will not be used in the datacenters for at least one week. Please download the new xml file every week and perform the necessary changes on your site to correctly identify services running in Azure. Express Route users may note this file used to update the BGP advertisement of Azure space in the first week of each month

Этот файл содержит диапазоны IP-адресов (включая диапазоны вычислений, SQL и хранилища), используемые в центрах обработки данных Microsoft Azure / Microsoft Azure Datacenters.

Еженедельно публикуется обновленный файл, в котором отражены развернутые в настоящее время диапазоны и любые предстоящие изменения диапазонов IP-адресов.

Новые диапазоны, появляющиеся в файле, не будут использоваться в центрах обработки данных в течение как минимум одной недели.

Загрузите новый XML-файл каждую неделю и внесите необходимые изменения на своем сайте, чтобы правильно определить службы, работающие в Azure. Пользователи Express Route могут заметить, что этот файл используется для обновления рекламы BGP пространства Azure в первую неделю каждого месяца.

Источник:

Вся история чатов Viber для ПК хранится в файле viber.db в папке на диске С:

Для того, чтобы восстановить историю чатов Viber после планируемой переустановки Windows, необходимо сохранить отдельно указанный файл ДО переустановки.

После переустановки Windows перейдите в папку на компьютере

Замените существующий файл viber.db на сохраненный заранее, содержащий историю ваших чатов.

2. Восстановление принятых и отправленных файлов Viber

На жестком диске компьютера принятые и отправленные файлы Viber по умолчанию хранятся в папке:

Заранее сохраняем их перед переустановкой Windows и копируем обратно.

И будем счастливы!

Источник:

Как восстановить историю чатов, контакты и файлы Viber на Android или Windows

Опубликованное приложение (RemoteApp) по сути запускает удаленный рабочий стол в бесшовном режиме, поэтому на него действуют все те же факторы, что и в сеансе удаленного рабочего стола. А именно: основное приложение может - вдруг

Опубликованное приложение (RemoteApp) по сути запускает удаленный рабочий стол в бесшовном режиме, поэтому на него действуют все те же факторы, что и в сеансе удаленного рабочего стола. А именно: основное приложение может - вдруг На примере завершения любого процесса в сеансе опубликованного приложения выполним следующие действия.

Запускаем опубликованное приложение (RemoteApp)

( Read more... )

В официальной документации указано, что Office 365 можно использовать на сервере удаленного рабочего стола (ранее назывался - терминальный сервер) с ОС не ниже Windows Server 2008 R2:

Перед тем, как начать использовать сервер удаленного рабочего стола, рекомендуется выполнить т.н. подготовку Windows Server 2008 R2 к функционированию в этом режиме. Ввод сервера в домен я опущу. Для остальной подготовки проводим ряд настроек (у каждого предприятия и администратора они могут быть индивидуальны, но, как показывает практика, их лучше выполнить в указанном мной порядке

- Установка обновлений;

- Установка Windows Server 2008 R2 Service Pack 1;

- Установка компоненты Возможности рабочего стола (Desktop Experience);

- Установка компоненты Microsoft .Net Framework 3.5.1;

- Установка дополнительных языков и выполнение региональных настроек;

- Установка роли сервера удаленных рабочих столов;

- Активация сервера удаленных рабочих столов;

- Создание конфигурационного файла для загрузки и установки Office 365;

- Загрузка Office 365;

- Установка Office 365;

- Активация Office 365

Активация сервера удаленных рабочих столов

Для того, чтобы роль сервера удаленных рабочих столов начала функционировать, сервер нужно активировать. Но сначала добавим его в список известных серверов.

Заходим в Start (Пуск) -> Administrative Tools (Средства администрирования) -> Remote Desktop Services (Службы удаленного рабочего стола) -> Remote Desktop Session Host Configuration:

( Read more... )

Назад Часть 1 - https://bga68comp.dreamwidth.org/509563.html

В официальной документации указано, что Office 365 можно использовать на сервере удаленного рабочего стола (ранее назывался - терминальный сервер) с ОС не ниже Windows Server 2008 R2:

Перед тем, как начать использовать сервер удаленного рабочего стола, рекомендуется выполнить т.н. подготовку Windows Server 2008 R2 к функционированию в этом режиме. Ввод сервера в домен я опущу. Для остальной подготовки проводим ряд настроек (у каждого предприятия и администратора они могут быть индивидуальны, но, как показывает практика, их лучше выполнить в указанном мной порядке

- Установка обновлений;

- Установка Windows Server 2008 R2 Service Pack 1;

- Установка компоненты Возможности рабочего стола (Desktop Experience);

- Установка компоненты Microsoft .Net Framework 3.5.1;

- Установка дополнительных языков и выполнение региональных настроек;

- Установка роли сервера удаленных рабочих столов;

- Активация сервера удаленных рабочих столов;

- Создание конфигурационного файла для загрузки и установки Office 365;

- Загрузка Office 365;

- Установка Office 365;

- Активация Office 365

Установка обновлений

После чистой установки Windows Server 2008 первое, что запускается при старте операционной системы - это окно Initial Configurations Tasks (ICT) / Задачи начальной настройки.

Выбираем ссылку Download and Install updates (Загрузить и установить обновления):

Запускаем Check for updates:

( Read more... )

Далее Часть 2 - https://bga68comp.dreamwidth.org/663460.html

Назначение: Windows Server 2008, Windows Vista

Ниже приведен список инструментов командной строки служб терминалов.

Command |

Description |

|---|---|

Changes terminal server settings for logons, COM port mappings, and install mode / Изменяет настройки сервера терминалов для входа в систему, сопоставления COM-портов и режима установки |

|

Enables or disables logons from client sessions on a terminal server, or displays current logon status / Включает или отключает вход в систему из клиентских сеансов на терминальном сервере или отображает текущее состояние входа |

|

Lists or changes the COM port mappings to be compatible with MS-DOS applications / Перечисляет или изменяет сопоставления COM-портов для совместимости с приложениями MS-DOS |

|

Changes the install mode for the terminal server / Изменяет режим установки для сервера терминалов |

|

Enables or disables logons from client sessions on a terminal server, or displays current logon status / Включает или отключает вход в систему из клиентских сеансов на терминальном сервере или отображает текущее состояние входа |

|

Lists or changes the COM port mappings to be compatible with MS-DOS applications / Перечисляет или изменяет сопоставления COM-портов для совместимости с приложениями MS-DOS |

|

Changes the install mode for the terminal server / Изменяет режим установки для сервера терминалов |

|

Enables or disables flat temporary folders / Включает или отключает прямые временные папки |

|

Logs off a user from a session on a terminal server and deletes the session from the server / Выход пользователя из сеанса на терминальном сервере и удаление сеанса с сервера |

|

Sends a message to a user on a terminal server / Отправляет сообщение пользователю на терминальном сервере |

|

Creates connections to terminal servers or other remote computers / Создает соединения с терминальными серверами или другими удаленными компьютерами |

|

Displays a list of all terminal servers on the network / Отображает список всех терминальных серверов в сети |

|

Displays information about processes that are running on a terminal server / Отображает информацию о процессах, запущенных на терминальном сервере |

|

Displays information about processes, sessions, and terminal servers / Отображает информацию о процессах, сеансах и терминальных серверах |

|

Displays information about processes that are running on a terminal server / Отображает информацию о процессах, запущенных на терминальном сервере |

|

Displays information about sessions on a terminal server / Отображает информацию о сеансах на терминальном сервере |

|

Displays a list of all terminal servers on the network / Отображает список всех терминальных серверов в сети |

|

Displays information about user sessions on a terminal server / Отображает информацию о пользовательских сессиях на терминальном сервере |

|

Displays information about user sessions on a terminal server / Отображает информацию о пользовательских сессиях на терминальном сервере |

|

Displays information about sessions on a terminal server / Отображает информацию о сеансах на терминальном сервере |

|

Enables you to digitally sign a Remote Desktop Protocol (.rdp) file / Разрешает подписывать цифровой подписью файл протокола удаленного рабочего стола (.rdp) |

|

Enables you to reset (delete) a session on a terminal server / Позволяет сбросить (удалить) сеанс на терминальном сервере |

|

Enables you to reset (delete) a session on a terminal server / Позволяет сбросить (удалить) сеанс на терминальном сервере |

|

Enables you to remotely control an active session of another user on a terminal server / Позволяет удаленно управлять активным сеансом другого пользователя на сервере терминалов |

|

Connects to another session on a terminal server / Подключается к другому сеансу на терминальном сервере |

|

Disconnects a session from a terminal server / Отключает сеанс от терминального сервера |

|

Ends a process running in a session on a terminal server / Завершает процесс, запущенный в сеансе на терминальном сервере |

|

Copies the Terminal Services user configuration information from one user to another / Копирует информацию о конфигурации пользователей служб терминалов от одного пользователя к другому |

Источник:

https://docs.microsoft.com/ru-ru/previous-versions/windows/server/cc725766(v=ws.10)

Для развертывания Office 365 / Office 2019 используется технология Click-to-Run / C2R / Нажми и работай, основанная на Средстве развертывания Office (ODT).

Она требует наличие файла конфигурации как для настройки самого процесса загрузки так и процесса установки приложения.

Сильно упростить процессы создания файла конфигурации может использование центра развертывания Office. На странице https://config.office.com настраиваются практически любые параметры развертывания:

Выбрать архитектуру и продукт для разворачивания:

( Read more... )

Эффект кобры и пароли.

Опубликовано 7 ноября 2018 г.

Serhii Akchurin

Cybersecurity

Пароли стоят на страже наших данных. И степень их надёжности играет важную роль.

Понятно, что сложный пароль и взломать будет непросто.

Вот только личных счетов и систем, требующих авторизацию, очень много.

И помнить десятки, если не сотни различных комбинаций из символов — практически невозможно.

Эффект кобры (предистория).

Во времена Британской империи у англичан возникла маленькая проблема на Индийском субконтиненте — кобры. Оказалось, что повсюду чертовски много этих рептилий. А ещё выяснилось, что они ядовиты. Это не нравилось колонистам, некоторые из них умирали. Поэтому британские власти придумали отличный выход. За каждую убитую кобру туземцам стали выплачивать небольшое вознаграждение. Казалось бы, проблема решена.

К сожалению, индийцы иначе интерпретировали условия выплаты вознаграждений. Они посчитали это отличной причиной, чтобы разводить ядовитых змей и сдавать их за деньги. Осознав проблему в изначальной логике, британские власти отменили выплату вознаграждений. Ну, а индийцам ничего не оставалось, кроме как выпустить огромное количество кобр на свободу. В результате, их количество в индийских лесах выросло многократно.

Об эффекте кобры приходится вспоминать, глядя на некоторые меры безопасности, которые реализуются для защиты пользователей в отдельных компаниях или на сайтах. Например, сайты заставляют использовать пароли со специальными символами и цифрами, тем самым отсекая максимально надёжные парольные фразы 40-50 символов с наибольшей энтропией. Или ещё более странная «мера безопасности» — запрет на копипаст в поле ввода пароля.

В итоге сложный пароль на 10 символов выглядит примерно так: «аааааааааа».

( Read more... )