Teams will soon have a new URL: teams.cloud.microsoft. Same app, better security. Learn more

What is cloud.microsoft?

• https://support.microsoft.com/en-us/office/what-is-cloud-microsoft-7ba4c8b9-d062-4444-84a5-fca6c3006d2b

SELECT * FROM users WHERE id=1;User.find(1) і отримуєте об’єкт User, з яким можна працювати у коді.| Критерій | TOGAF | ISO/IEC/IEEE 42010 | Разом (TOGAF + ISO 42010) |

|---|---|---|---|

| Призначення | Методологія розробки архітектури (ADM, фази, артефакти) | Рамка для опису архітектури (stakeholders, concerns, viewpoints, views) | Повний цикл: розробка + формалізований опис |

| Сильна сторона | Дає покроковий процес (ADM) і набір артефактів (каталоги, матриці) | Дає чітку структуру для комунікації з різними стейкхолдерами | Виходить і методика роботи, і методика подачі результатів |

| Слабка сторона | Може вийти занадто “всередину ІТ”, важко донести до нефахівців | Немає власної методики створення артефактів, лише правила їх опису | Компенсують слабкі сторони один одного |

| Фокус | Що і як робити (Data, Application, Technology, Business Architectures) | Як показати і пояснити (concerns, viewpoints, views) | І процес, і представлення зрозумілі й прозорі |

| Приклад результату | Каталоги даних, матриці застосунків, моделі потоків | Logical Data View, Security View, паспорти viewpoints | Каталоги + матриці (TOGAF), оформлені у views для різних стейкхолдерів (ISO 42010) |

- TOGAF = як і що робити (ADM, каталоги, матриці).

- ISO 42010 = як правильно це описати й донести (stakeholders, concerns, viewpoints, views).

✅ Опис інформаційної архітектури компанії

🖼️ Згідно з наданою схемою (RDS, Files, IIS Web Front/Back, AD DC1/DC2, VPN)

| Сутність даних | Опис |

|---|---|

| User Profile | Профілі користувачів, зберігаються в AD та RDS |

| File Object | Файли користувача на файловому сервері |

| DNS-записи | Зони та записи, керуються AD DC1/DC2 |

| Web Session | Дані сесій на IIS Front |

| GPO Configuration | Групові політики, що застосовуються через AD |

| RDP Logs | Логи входів і дій у RDS |

| Звідки → Куди | Протокол | Захист |

|---|---|---|

| Користувач → RDS | RDP over TLS | VPN / MFA / GPO |

| RDS → Files | SMB 3.0 | ACL + GPO + TLS |

| RDS → AD | LDAP/Kerberos | Шифрування, автентифікація |

| RDS → IIS Front/Back | HTTP/HTTPS | ACL, WAF, сегментація |

| RDS → DNS | DNS | ACL-захист зони |

| Сторона | Інтерес |

|---|---|

| Користувачі | Стабільний і безпечний доступ до робочого середовища |

| Системні адміністратори | Централізоване управління політиками та файлами |

| Відділ ІБ | Впровадження GPO, аудит, захист інформації |

| Бізнес | Доступність сервісів, віддалена робота |

| Компонент | Поточна реалізація | Рекомендоване покращення |

|---|---|---|

| RDS | DevSRV на VM | Перехід до RDS Farm + Load Balancer |

| Files | Windows FS | Azure Files + Private Endpoint |

| MFA | Часткове | Універсальне MFA через Azure AD |

| AD | DC1 + DC2 | Гібрид із Azure AD DS |

| IIS Front/Back | На VM | Azure App Service або контейнеризація |

| Компонент | Відповідність |

|---|---|

| Stakeholders | Визначено |

| Architectural Views | Згруповано (Deployment, Security, Data) |

| Вимоги | Ураховані: доступність, безпека, контроль |

| Traceability | Показано зв’язок між цілями й рішеннями |

Інформаційна архітектура побудована згідно з TOGAF ADM (фаза C) та структурована за стандартом ISO 42010.

Враховано як функціональні, так і нефункціональні вимоги: доступність, безпека, масштабованість.

Усі основні компоненти (RDS, Files, AD, IIS) інтегровані через захищені канали й управляються централізовано.

| Jeff Teper, President, Collaborative Apps and Platforms | Джефф Тепер Президент, програми та платформи для спільної роботи |

Microsoft твердо перебуває в ері Copilot, і це означає, що цього року в Windows відбудеться неминуче оновлення, орієнтоване на штучний інтелект. Наступна версія ОС, Windows 12, імовірно під кодовою назвою «Hudson Valley», очікується в другій половині 2024 року (можливо, вже в червні, хоча цей термін не підтверджений).

Найбільшою відмінністю Windows 12 буде те, наскільки глибоко вона включає штучний інтелект, спираючись на можливості Copilot, які були представлені як попередній перегляд у Windows 11 23H2 минулої осені. Фактично, Microsoft вказала на початку року, що всі пристрої Windows 12 (і нові пристрої Windows 11) матимуть спеціальну кнопку Copilot, що ознаменувало «першу значну зміну в клавіатурі ПК з Windows майже за три десятиліття».

Анонс кнопки Copilot також натякає на цілі Microsoft щодо майбутніх версій Windows, починаючи з 12: «Ми продовжуватимемо створювати Windows, щоб стати місцем для отримання найкращих можливостей штучного інтелекту», — йшлося в оголошенні. «Для цього знадобиться операційна система, яка стирає межі між локальною та хмарною обробкою». [ПОВЕРНУТИСЯ ДО СПИСКУ ПРОДУКТІВ]

Усе, що потрібно знати партнерам Microsoft і ІТ-фахівцям про основні етапи розробки продуктів Microsoft цього року, включаючи наступний великий випуск Windows, Microsoft Copilot, Windows Server 2025, Teams тощо.

ОНОВЛЕНО: Visual Studio 2022, .NET 9, Windows Server 2025, Windows 11, Copilot

|

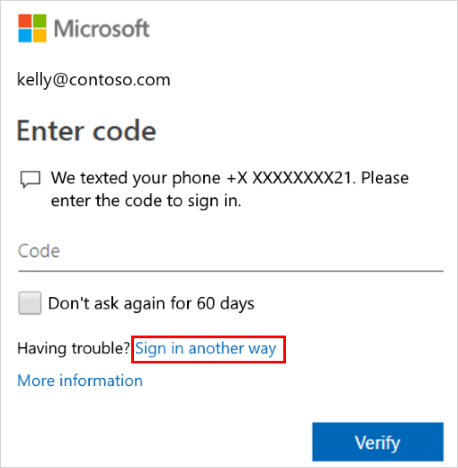

Это содержимое поможет вам с рабочей или учебной учетной записью, которая является учетной записью, предоставленной вам вашей организацией (например, dritan@contoso.com). Если у вас возникли проблемы с двухфакторной проверкой подлинности в личной учетной записи Майкрософт, см. статью Устранение неполадок с кодом проверки.

Иногда возникает такая необходимость. Вы оставили свое мобильное устройство дома, и теперь вы не можете использовать свой телефон, чтобы проверить, кто вы. Может быть, вы ранее добавили альтернативный способ входа в свою учетную запись, например через рабочий телефон. Если это так, вы можете использовать этот альтернативный метод сейчас. Если вы никогда не добавляли альтернативный метод проверки, вы можете обратиться за помощью в службу поддержки вашей организации.

| Вимога | Опис | Посилання на стандарт або нормативний акт |

|---|---|---|

| 1. Сегментація мережі | Мережеві сегменти повинні бути чітко відокремлені, з обмеженим доступом між внутрішньою мережею, DMZ-зоною та Інтернетом. | ISO 27001:2022, A.13.1.3; PCI DSS v4.0, п. 1.2.1; НБУ Постанова №75 |

| 2. Контроль доступу до ресурсів | Впровадження суворих правил контролю доступу до серверів у DMZ на основі ролей, мінімізації прав доступу. | ISO 27002:2022, 9.4.3; PCI DSS v4.0, п. 7.2; Закон України "Про захист персональних даних" |

| 3. Аутентифікація та авторизація | Використання двофакторної аутентифікації для адміністраторів та всіх, хто має доступ до критичних ресурсів у DMZ. | ISO 27002:2022, 9.4.2; PCI DSS v4.0, п. 8.3; НБУ Постанова №43 |

| 4. Логування і моніторинг | Всі події у DMZ повинні бути автоматично записані в журнали, зберігатися і періодично перевірятися. | ISO 27001:2022, A.12.4.1; PCI DSS v4.0, п. 10.1; НБУ Постанова №217 |

| 5. Оцінка ризиків | Проводити регулярну оцінку ризиків для визначення загроз у DMZ, включаючи вразливості нових технологій. | ISO 27005:2022, п. 5.4; ISO 31000:2018, п. 6.3; COBIT 2019, EDM03 |

| 6. Захист від шкідливого ПЗ | Установити системи захисту від шкідливого ПЗ на всіх серверах і мережевих пристроях у DMZ. | ISO 27001:2022, A.12.2.1; PCI DSS v4.0, п. 5.1; НБУ Постанова №95 |

| 7. Регулярні оновлення і патчі | Оновлення програмного забезпечення та систем безпеки в DMZ повинні проводитися регулярно для захисту від нових загроз. | ISO 27002:2022, 12.5.1; PCI DSS v4.0, п. 6.2; Кращі практики Cisco, Microsoft |

| 8. Процедури аварійного відновлення | Впровадження та тестування планів аварійного відновлення для серверів і пристроїв у DMZ. | ISO 27001:2022, A.17.1.2; PCI DSS v4.0, п. 11.1; НБУ Постанова №243 |

| 9. Оцінка ефективності заходів безпеки | Регулярно проводити аудит безпеки та тестування заходів захисту DMZ для забезпечення їх ефективності. | ISO 27001:2022, A.18.2.3; PCI DSS v4.0, п. 12.11; ТОGAF 10, ADM |

| 10. Виявлення і реагування на інциденти | Необхідно впровадити системи для автоматичного виявлення і швидкого реагування на інциденти безпеки в DMZ. | ISO 27002:2022, 16.1.1; PCI DSS v4.0, п. 12.5; НБУ Постанова №65 |

| 11. Безпека в хмарних середовищах | При розгортанні DMZ у хмарі необхідно враховувати відповідальність між хмарним провайдером та клієнтом за захист інфраструктури. Важливо чітко розмежувати зони відповідальності. | ISO/IEC 27017:2015, п. 5.1 |

| 12. Контроль доступу до хмарних ресурсів | Всі адміністратори і користувачі з доступом до хмарних ресурсів, пов'язаних з DMZ, повинні мати відповідні ролі і права, з акцентом на мінімізацію прав доступу. | ISO/IEC 27017:2015, п. 9.4 |

| 13. Захист персональних даних у хмарі | Якщо DMZ обробляє персональні дані, необхідно застосовувати додаткові заходи для захисту таких даних, зокрема шифрування та контроль доступу. | ISO/IEC 27018:2019, п. 4.1; Закон України "Про захист персональних даних" |

| 14. Шифрування даних у хмарі | Всі дані, які передаються через DMZ в хмарних середовищах, повинні бути зашифровані на рівні мережевих передач та зберігання. | ISO/IEC 27018:2019, п. 5.2.1 |

| 15. Виявлення та реагування на інциденти у хмарі | Необхідно забезпечити наявність інструментів для виявлення інцидентів безпеки в хмарному середовищі, зокрема в зоні DMZ, та швидке реагування на них. | ISO/IEC 27017:2015, п. 16.1 |

| 16. Моніторинг та аудит хмарних середовищ | Регулярний моніторинг подій у DMZ та хмарі має проводитися для оцінки ефективності заходів безпеки, зокрема в межах процесу аудиту. | ISO/IEC 27017:2015, п. 12.4 |

| 17. Інформування про інциденти з персональними даними | У разі виявлення інцидентів, пов'язаних з персональними даними у DMZ, необхідно мати механізми для швидкого інформування про це відповідальних осіб. | ISO/IEC 27018:2019, п. 9.1 |

На этой странице содержатся справочные статьи по специальным возможностям для пользователей, которые используют голосовой доступ Windows для управления компьютером и создания текста с помощью голоса.

Голосовой доступ в Windows 11 позволяет всем, в том числе людям с ограниченными возможностями передвижения, управлять компьютером и создавать текст с помощью голоса. Например, вы можете открывать приложения и переключаться между ними, просматривать Веб-страницы, а также читать и создавать сообщения электронной почты с помощью голоса. Голосовой доступ использует современное распознавание речи на устройстве для точного распознавания речи и работает даже без Интернета.

Чтобы поделиться отзывами или предложениями о голосовом доступе, перейдите в Центр отзывов в разделе Специальные возможности>голосовой доступ. Используйте клавишу с логотипом Windows+F, чтобы быстро открыть Центр отзывов. Вы также можете найти ссылку на Центр отзывов на значке справкиголосового доступа или сказать "Открыть справку по голосовой связи", а затем "Нажать на отзыв", чтобы открыть Центр отзывов.

С Windows 11 22H2 и более поздних версий функция распознавания речи Windows (WSR) будет заменена голосовой связью с сентября 2024 г. В более старых версиях Windows по-прежнему будет доступна поддержка WSR.

Голосовой доступ доступен в Windows 11 версии 22H2 и более поздних версиях. Дополнительные сведения о новых возможностях Windows 11 22H2 и способах получения обновления см. в статье Новые возможности в последних обновлениях Windows. Не знаете, какая у вас версия Windows? См. статью Поиск версии Windows.

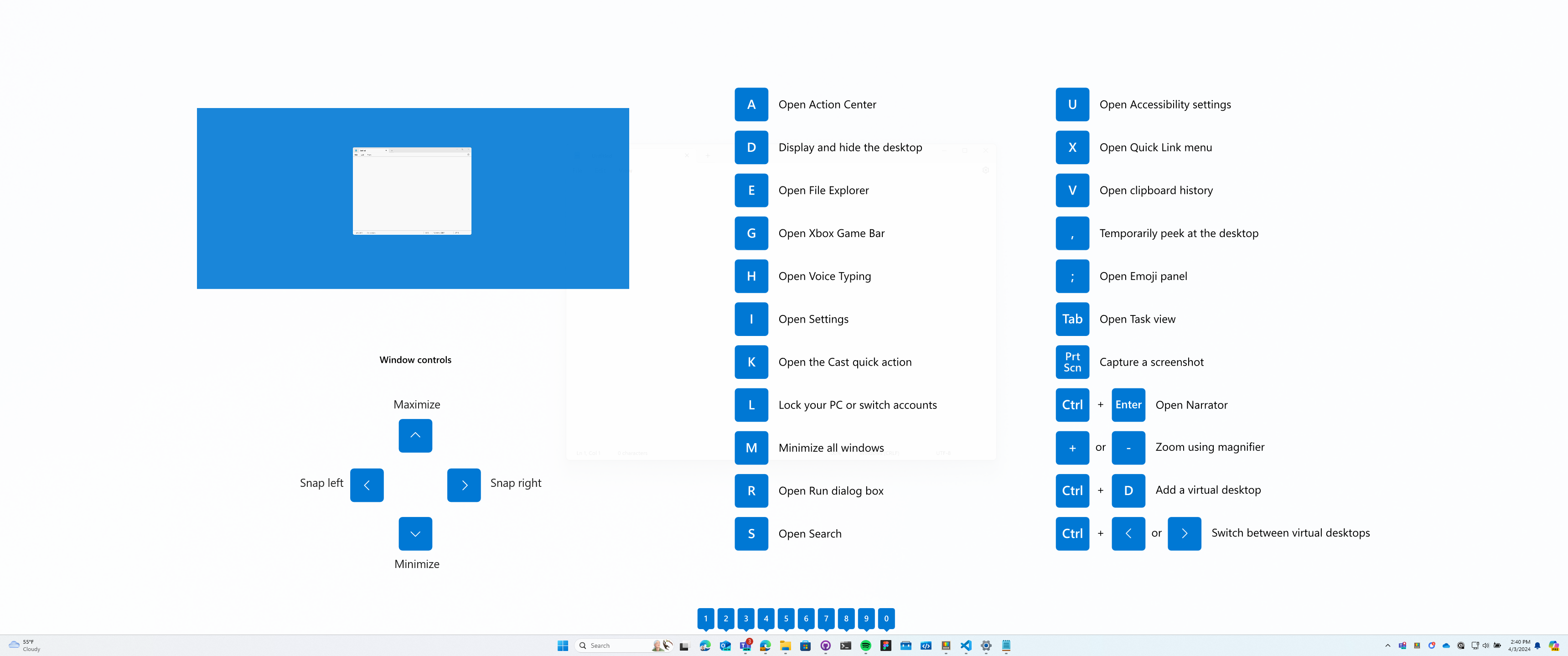

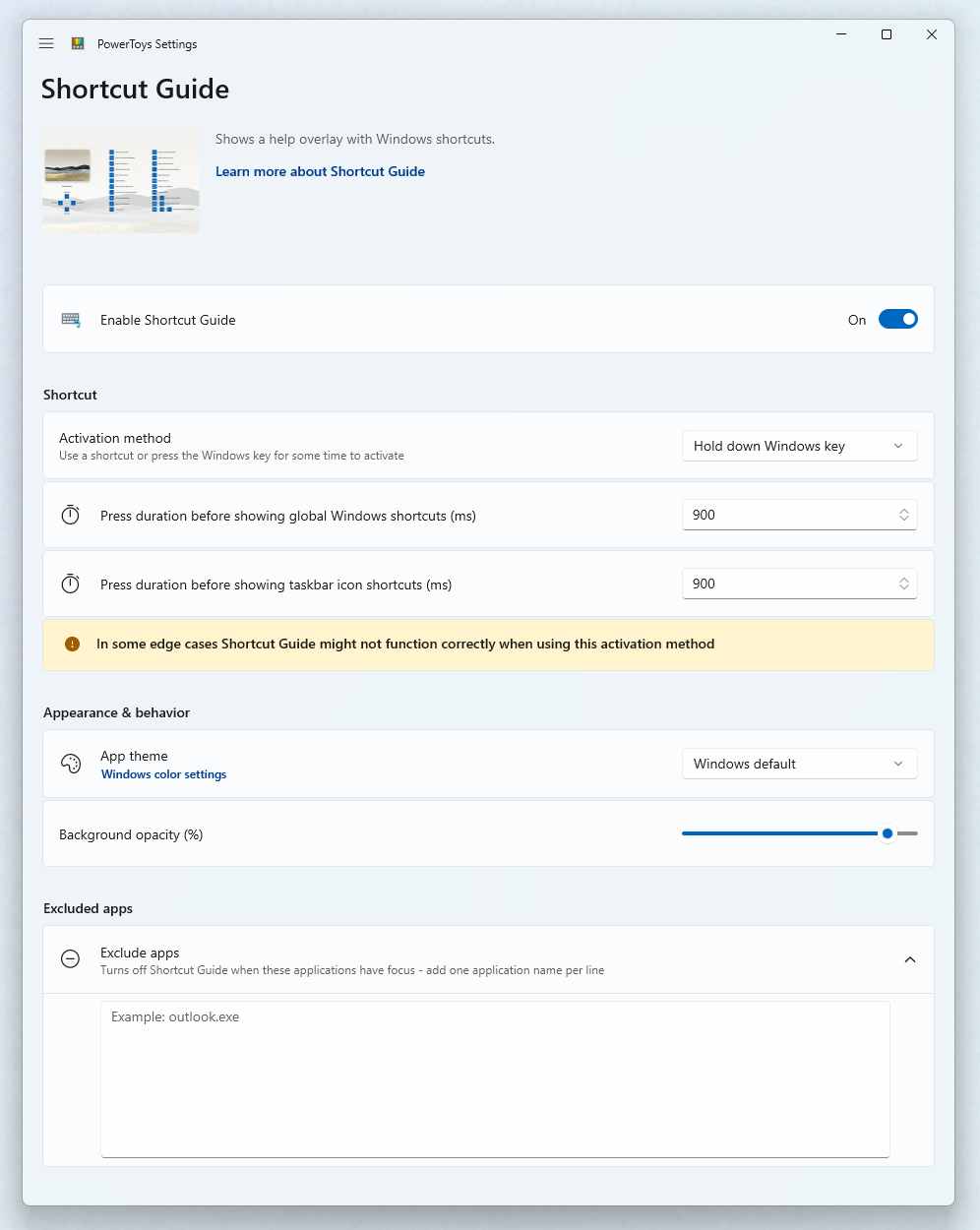

( Read more... ) Microsoft PowerToys

Microsoft PowerToys