👉 Petya повернувся з мертвих. Тепер він шифрує MFT прямо через Secure Boot. Дякуємо, Microsoft.

Тут ESET викотив (https://www.welivesecurity.com/en/eset-research/introducing-hybridpetya-petya-notpetya-copycat-uefi-secure-boot-bypass/) детальний розбір нового шифрувальника HybridPetya. Здавалося, що MFT-шифрувальники залишилися в минулому і ось знову. Petya еволюціонував, але з двома ключовими апгрейдами, тепер він з повноцінним UEFI-буткітом і механізмом обходу Secure Boot.

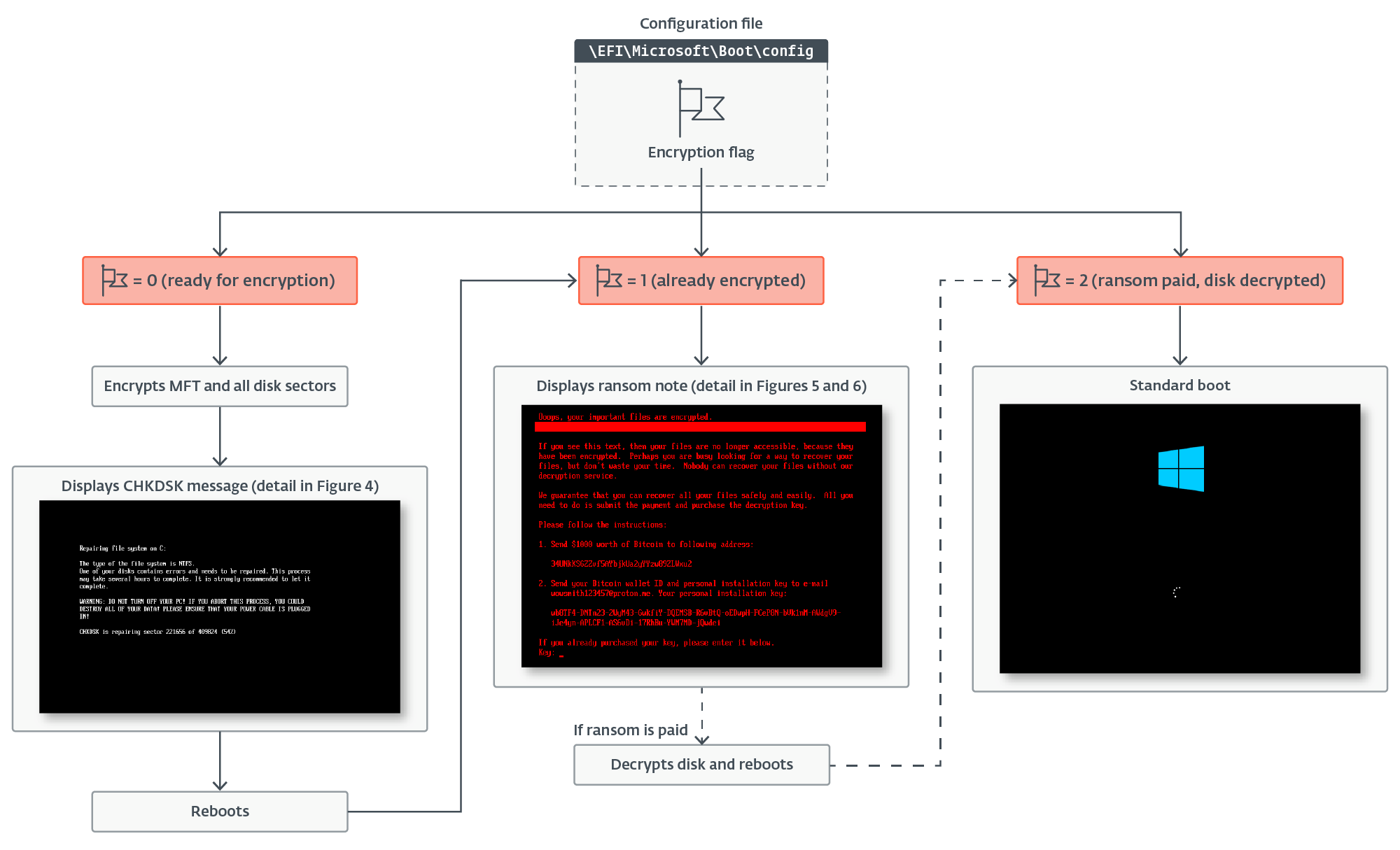

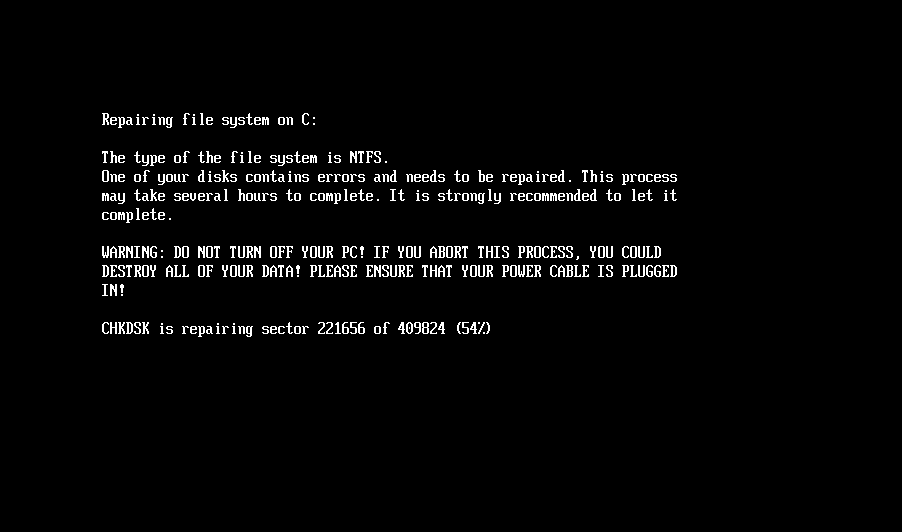

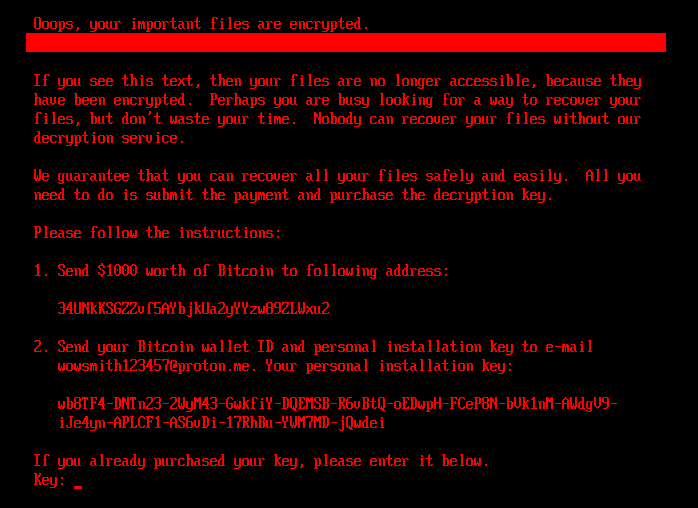

Препаруємо цю заразу. Інсталятор визначає стандарт розмітки диска, бекапіт оригінальний bootmgfw.efi в bootmgfw.efi.old, підміняє його своїм буткітом, створює свої файли (config, verify, counter) в \EFI\Microsoft\Boot\ і викликає BSOD, щоб примусово перезавантажити систему і передати управління буткіту.

Але самий сік в обході Secure Boot. Тут використовується вразливість CVE-2024-7344. Атакуючі кладуть на ESP вразливий, але легітимно підписаний Microsoft завантажувач reloader.efi (зі стороннього recovery-софта), перейменувавши його в bootmgfw.efi. Поруч кладеться файл cloak.dat, в якому і сидить сам непідписаний буткіт. При завантаженні система перевіряє підпис reloader.efi, бачить, що він валідний і спокійно його запускає. А він, у свою чергу, тупо підвантажує та виконує код із cloak.dat, повністю обминаючи весь ланцюжок довіри Secure Boot. Все це не виглядає як якийсь злом, це скоріше використання легітимного, але дірявого компонента. Троянський кінь, якому самі відчинили ворота, бо в нього на лобі печатка Microsoft 😶

Щоб Петя не зіпсував нерви, рекомендується переконатися, що в системі інстальовано оновлення Windows за січень 2025 або новіше. Microsoft відкликала вразливі завантажувачі, додавши їх хеші в dbx (базу відкликаних підписів). По-друге, налаштувати в EDR/SIEM алерти на будь-який запис \EFI\Microsoft\Boot\. Це дуже низькошумний і високоточний індикатор компрометації. І по-третє, перевірте свої офлайн-бекапи. Проти MFT-шифраторів це єдине, що реально врятує.

© Типичный 🙏 Сисадмин (https://t.me/+ksMnj1y9FaAyMGJi)

FYI

Дослідження

ESET представляє HybridPetya: копіювання Petya/NotPetya з UEFI Secure Boot в обхід

UEFI копіювання Petya/NotPetya з використанням CVE-2024-7344 виявлено на VirusTotal

Компанія ESET Research виявила компанію HybridPetya на платформі спільного використання зразків VirusTotal. Це копія сумнозвісного шкідливого програмного забезпечення Petya/NotPetya, яке додає можливість компрометації систем на базі UEFI та використовує CVE-2024-7344 як зброю для обходу UEFI Secure Boot на застарілих системах.

Ключові моменти цієї публікації в блозі:

• Нові зразки програм-вимагачів, які ми назвали HybridPetya, що нагадують сумнозвісне шкідливе програмне забезпечення Petya/NotPetya, були завантажені на VirusTotal у лютому 2025 року.

• HybridPetya шифрує Master File Table, яка містить важливі метадані про всі файли на розділах, відформатованих у форматі NTFS.

• На відміну від оригінальних Petya/NotPetya, HybridPetya може скомпрометувати сучасні системи на базі UEFI, встановивши шкідливу програму EFI на системний розділ EFI.

• Один із проаналізованих варіантів HybridPetya використовує CVE-2024-7344 для обходу UEFI Secure Boot на застарілих системах, використовуючи спеціально створений файл cloak.dat.

• Тeлеметрія ESET поки що немає ознак використання HybridPetya в дикій природі; це шкідливе програмне забезпечення не демонструє агресивного поширення мережі, яке спостерігалося в оригінальному NotPetya.

Далі 👁:

• https://www.welivesecurity.com/en/eset-research/introducing-hybridpetya-petya-notpetya-copycat-uefi-secure-boot-bypass/

Последний отчет по информационной безопасности

Последний отчет по информационной безопасности

Every strong cybersecurity strategy starts with one critical process: Risk Assessment. Without it, organizations are blind to where their true vulnerabilities lie.

Here’s the step-by-step process:

1️⃣ Identify Assets & Data – List hardware, software, networks, and applications that need protection.

2️⃣ Identify Threats – Brainstorm possible cyber threats targeting those assets.

3️⃣ Identify Vulnerabilities – Map out weaknesses that could be exploited.

4️⃣ Determine Likelihood – Assess the chances of an attack based on motives & attacker capabilities.

5️⃣ Determine Impact – Estimate the potential business damage if a threat is successful.

6️⃣ Determine Risk Score – Multiply likelihood × impact to calculate risk levels.

7️⃣ Compare With Risk Appetite – Decide if the risk is acceptable or requires treatment.

8️⃣ Risk Treatment – Apply security controls to mitigate unacceptable risks.

9️⃣ Document & Monitor – Continuously track, update, and refine risk assessments.

🔐 A well-executed risk assessment doesn’t just check compliance boxes—it enables smarter decision-making, prioritization, and proactive defense.

👉 How often does your organization perform risk assessments—quarterly, annually, or continuously?

🔔 Follow Tech Talks for expert tips and updates on top tech courses like Cybersecurity, BigData, DevOps, AI, ML, Development, Testing, Marketing & more!