Вимоги, що підсилюють захист DMZ у разі використання хмарних рішень, зокрема при роботі з персональними даними та інфраструктурою як послугою (IaaS).

| Вимога | Опис | Посилання на стандарт або нормативний акт |

|---|---|---|

| 1. Сегментація мережі | Мережеві сегменти повинні бути чітко відокремлені, з обмеженим доступом між внутрішньою мережею, DMZ-зоною та Інтернетом. | ISO 27001:2022, A.13.1.3; PCI DSS v4.0, п. 1.2.1; НБУ Постанова №75 |

| 2. Контроль доступу до ресурсів | Впровадження суворих правил контролю доступу до серверів у DMZ на основі ролей, мінімізації прав доступу. | ISO 27002:2022, 9.4.3; PCI DSS v4.0, п. 7.2; Закон України "Про захист персональних даних" |

| 3. Аутентифікація та авторизація | Використання двофакторної аутентифікації для адміністраторів та всіх, хто має доступ до критичних ресурсів у DMZ. | ISO 27002:2022, 9.4.2; PCI DSS v4.0, п. 8.3; НБУ Постанова №43 |

| 4. Логування і моніторинг | Всі події у DMZ повинні бути автоматично записані в журнали, зберігатися і періодично перевірятися. | ISO 27001:2022, A.12.4.1; PCI DSS v4.0, п. 10.1; НБУ Постанова №217 |

| 5. Оцінка ризиків | Проводити регулярну оцінку ризиків для визначення загроз у DMZ, включаючи вразливості нових технологій. | ISO 27005:2022, п. 5.4; ISO 31000:2018, п. 6.3; COBIT 2019, EDM03 |

| 6. Захист від шкідливого ПЗ | Установити системи захисту від шкідливого ПЗ на всіх серверах і мережевих пристроях у DMZ. | ISO 27001:2022, A.12.2.1; PCI DSS v4.0, п. 5.1; НБУ Постанова №95 |

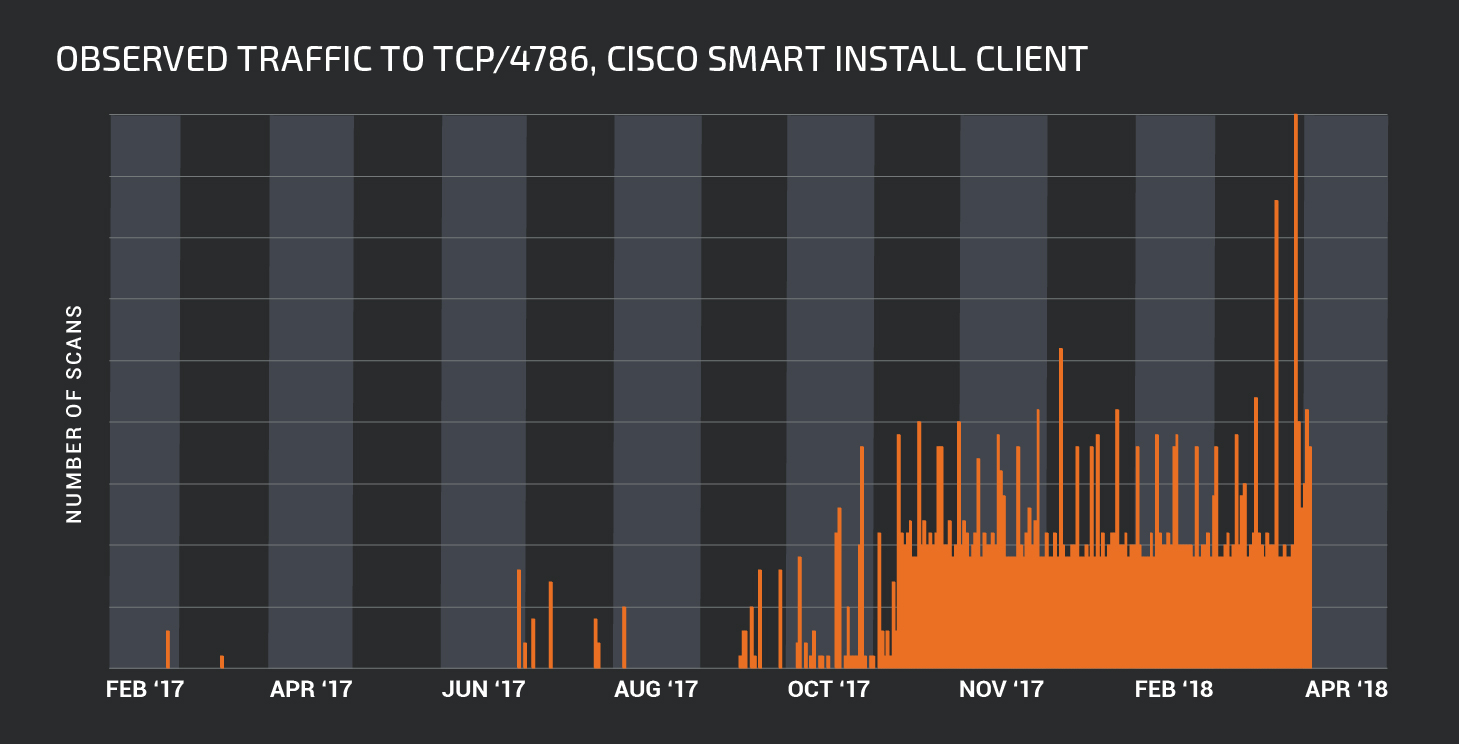

| 7. Регулярні оновлення і патчі | Оновлення програмного забезпечення та систем безпеки в DMZ повинні проводитися регулярно для захисту від нових загроз. | ISO 27002:2022, 12.5.1; PCI DSS v4.0, п. 6.2; Кращі практики Cisco, Microsoft |

| 8. Процедури аварійного відновлення | Впровадження та тестування планів аварійного відновлення для серверів і пристроїв у DMZ. | ISO 27001:2022, A.17.1.2; PCI DSS v4.0, п. 11.1; НБУ Постанова №243 |

| 9. Оцінка ефективності заходів безпеки | Регулярно проводити аудит безпеки та тестування заходів захисту DMZ для забезпечення їх ефективності. | ISO 27001:2022, A.18.2.3; PCI DSS v4.0, п. 12.11; ТОGAF 10, ADM |

| 10. Виявлення і реагування на інциденти | Необхідно впровадити системи для автоматичного виявлення і швидкого реагування на інциденти безпеки в DMZ. | ISO 27002:2022, 16.1.1; PCI DSS v4.0, п. 12.5; НБУ Постанова №65 |

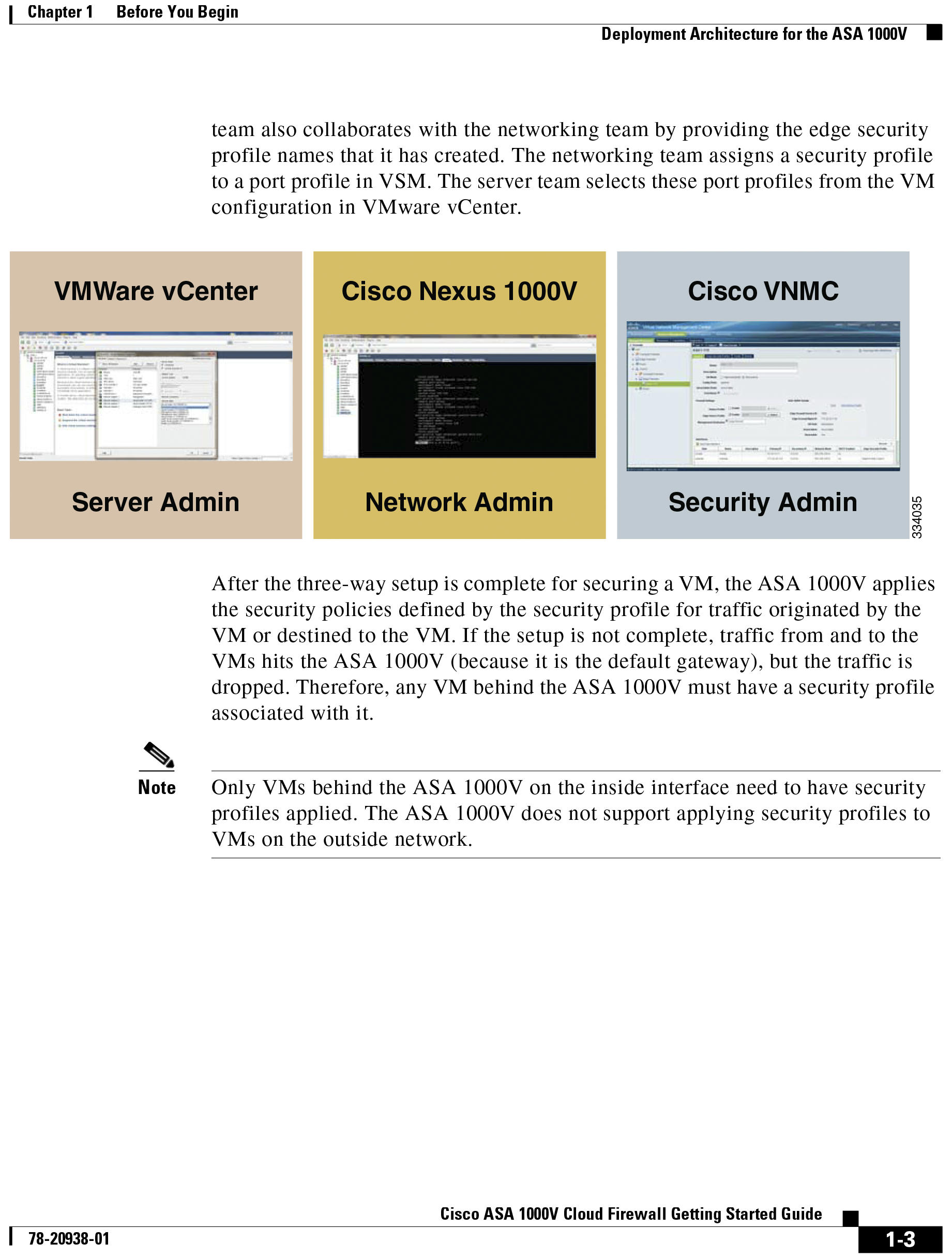

| 11. Безпека в хмарних середовищах | При розгортанні DMZ у хмарі необхідно враховувати відповідальність між хмарним провайдером та клієнтом за захист інфраструктури. Важливо чітко розмежувати зони відповідальності. | ISO/IEC 27017:2015, п. 5.1 |

| 12. Контроль доступу до хмарних ресурсів | Всі адміністратори і користувачі з доступом до хмарних ресурсів, пов'язаних з DMZ, повинні мати відповідні ролі і права, з акцентом на мінімізацію прав доступу. | ISO/IEC 27017:2015, п. 9.4 |

| 13. Захист персональних даних у хмарі | Якщо DMZ обробляє персональні дані, необхідно застосовувати додаткові заходи для захисту таких даних, зокрема шифрування та контроль доступу. | ISO/IEC 27018:2019, п. 4.1; Закон України "Про захист персональних даних" |

| 14. Шифрування даних у хмарі | Всі дані, які передаються через DMZ в хмарних середовищах, повинні бути зашифровані на рівні мережевих передач та зберігання. | ISO/IEC 27018:2019, п. 5.2.1 |

| 15. Виявлення та реагування на інциденти у хмарі | Необхідно забезпечити наявність інструментів для виявлення інцидентів безпеки в хмарному середовищі, зокрема в зоні DMZ, та швидке реагування на них. | ISO/IEC 27017:2015, п. 16.1 |

| 16. Моніторинг та аудит хмарних середовищ | Регулярний моніторинг подій у DMZ та хмарі має проводитися для оцінки ефективності заходів безпеки, зокрема в межах процесу аудиту. | ISO/IEC 27017:2015, п. 12.4 |

| 17. Інформування про інциденти з персональними даними | У разі виявлення інцидентів, пов'язаних з персональними даними у DMZ, необхідно мати механізми для швидкого інформування про це відповідальних осіб. | ISO/IEC 27018:2019, п. 9.1 |

Примітки:

- ISO/IEC 27017:2015 надає додаткові рекомендації щодо безпеки в хмарних середовищах, зокрема для забезпечення безпеки DMZ в хмарі.

- ISO/IEC 27018:2019 фокусується на захисті персональних даних, що є критичним при обробці таких даних у хмарних інфраструктурах.

Примітки:

- Посилання на конкретні пункти стандартів та нормативних актів надають рекомендації для впровадження вимог.

- Кращі практики Cisco, Fortinet, Microsoft враховують методи захисту мережевого периметру, управління доступом та хмарних інфраструктур.

Кращі практики Cisco:

- Cisco Safe Architecture:

- Розподіл мережевих зон: Рекомендується чітко відокремлювати критичні ресурси (внутрішня мережа) від зовнішніх (Інтернет) за допомогою DMZ. Роль DMZ — забезпечити захищений шлюз для публічно доступних ресурсів.

- Джерело: Cisco SAFE Design Guide.

- Розподіл мережевих зон: Рекомендується чітко відокремлювати критичні ресурси (внутрішня мережа) від зовнішніх (Інтернет) за допомогою DMZ. Роль DMZ — забезпечити захищений шлюз для публічно доступних ресурсів.

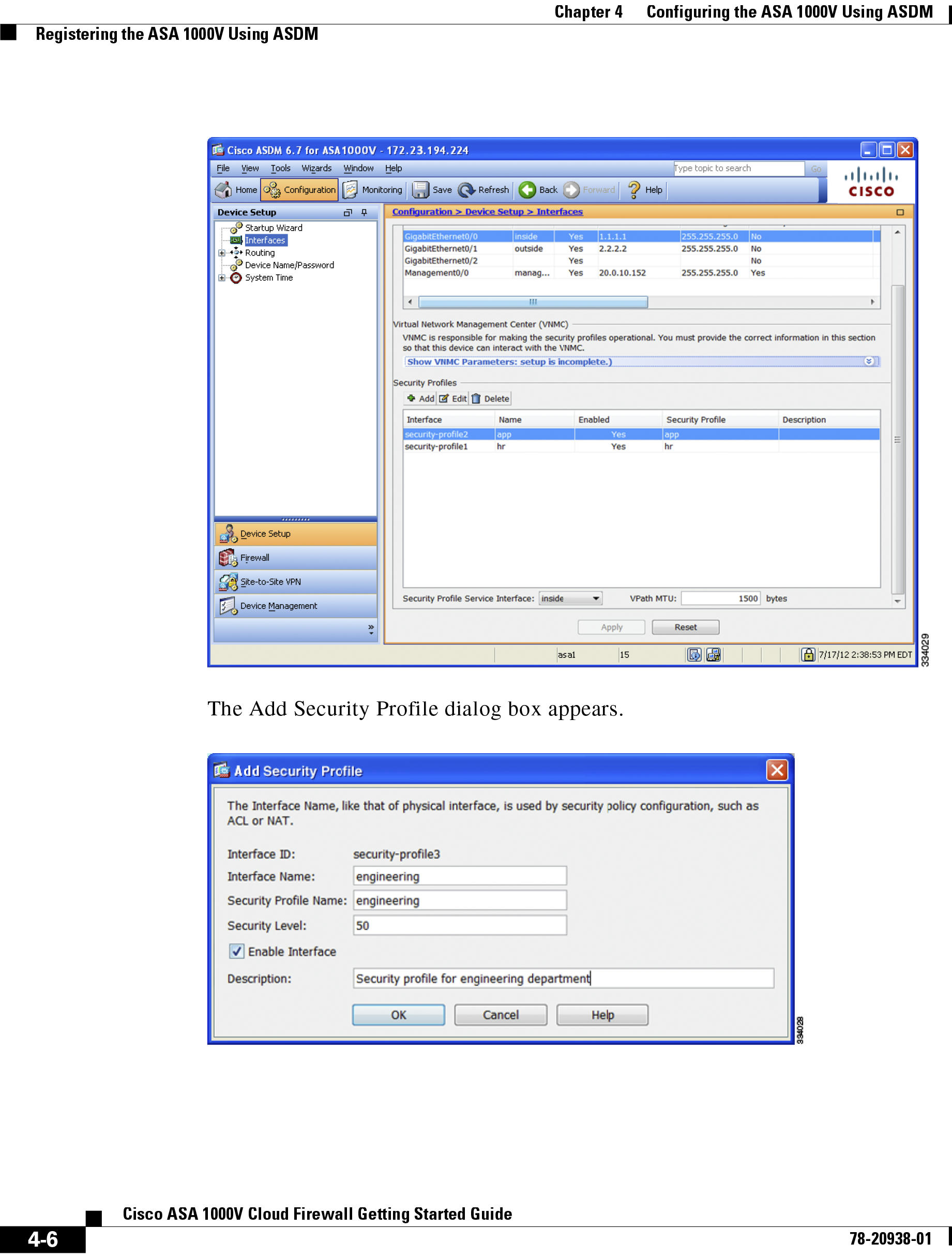

- Cisco Next-Generation Firewalls (NGFW):

- Додаткові механізми захисту: Використання систем глибокого аналізу трафіку, виявлення вторгнень (IDS/IPS) та фільтрації шкідливого ПЗ у трафіку через DMZ.

- Джерело: Cisco Firepower NGFW Best Practices.

- Додаткові механізми захисту: Використання систем глибокого аналізу трафіку, виявлення вторгнень (IDS/IPS) та фільтрації шкідливого ПЗ у трафіку через DMZ.

- Сегментація за допомогою ACL (Access Control Lists):

- Контроль доступу між зонами: Використання ACL для точного контролю доступу між різними мережевими зонами, такими як внутрішня мережа, DMZ та Інтернет.

- Джерело: Cisco ASA Firewall Configuration Guide.

- Контроль доступу між зонами: Використання ACL для точного контролю доступу між різними мережевими зонами, такими як внутрішня мережа, DMZ та Інтернет.

Кращі практики Fortinet:

- Fortinet Security Fabric:

- Інтегрований моніторинг та видимість: Використання платформи для централізованого управління та моніторингу мережевих пристроїв у різних зонах, включаючи DMZ, для швидкого виявлення та реагування на загрози.

- Джерело: Fortinet Security Fabric Best Practices.

- Інтегрований моніторинг та видимість: Використання платформи для централізованого управління та моніторингу мережевих пристроїв у різних зонах, включаючи DMZ, для швидкого виявлення та реагування на загрози.

- FortiGate Firewall:

- Застосування політик безпеки: Використання гнучких політик безпеки для контролю трафіку в DMZ з акцентом на мінімізацію доступу до внутрішньої мережі та використання зон захисту для різних рівнів сегментації.

- Джерело: FortiGate NGFW Best Practices.

- Застосування політик безпеки: Використання гнучких політик безпеки для контролю трафіку в DMZ з акцентом на мінімізацію доступу до внутрішньої мережі та використання зон захисту для різних рівнів сегментації.

- Захист від DDoS-атак:

- Фільтрація та захист DMZ від DDoS-атак: Використання технологій Fortinet для виявлення та блокування атак на рівні DMZ, щоб запобігти перевантаженню серверів і доступних з Інтернету ресурсів.

- Джерело: Fortinet DDoS Protection Best Practices.

- Фільтрація та захист DMZ від DDoS-атак: Використання технологій Fortinet для виявлення та блокування атак на рівні DMZ, щоб запобігти перевантаженню серверів і доступних з Інтернету ресурсів.

Кращі практики Microsoft:

- Azure Security Center:

- Моніторинг та реагування в хмарних середовищах: У разі розгортання ресурсів у хмарі Microsoft рекомендує інтеграцію DMZ з Azure Security Center для проактивного виявлення загроз та управління вразливостями.

- Джерело: Microsoft Azure Security Center Best Practices.

- Моніторинг та реагування в хмарних середовищах: У разі розгортання ресурсів у хмарі Microsoft рекомендує інтеграцію DMZ з Azure Security Center для проактивного виявлення загроз та управління вразливостями.

- Active Directory (AD) та Azure AD:

- Управління доступом через AD: Використання ролей та груп доступу для чіткого контролю, хто має права на доступ до ресурсів у DMZ. Рекомендується використовувати двофакторну аутентифікацію (MFA) для додаткового захисту.

- Джерело: Microsoft AD Security Best Practices.

- Управління доступом через AD: Використання ролей та груп доступу для чіткого контролю, хто має права на доступ до ресурсів у DMZ. Рекомендується використовувати двофакторну аутентифікацію (MFA) для додаткового захисту.

- Windows Defender Advanced Threat Protection (ATP):

- Виявлення загроз і захист від шкідливого ПЗ: Впровадження Windows Defender ATP на серверах у DMZ для виявлення та блокування потенційних загроз на основі поведінкових аналізів і захисту в реальному часі.

- Джерело: Microsoft Windows Defender ATP Best Practices.

- Виявлення загроз і захист від шкідливого ПЗ: Впровадження Windows Defender ATP на серверах у DMZ для виявлення та блокування потенційних загроз на основі поведінкових аналізів і захисту в реальному часі.

Последний отчет по информационной безопасности

Последний отчет по информационной безопасности