Не виртуальные аспекты виртуализации14 апреля 2009 Jet Info №8, Автор: Михаил Гришунин

Источник:

http://www.jetinfo.ru/stati/ne-virtualnye-aspekty СОДЕРЖАНИЕ

СОДЕРЖАНИЕ

Введение

Подходы к виртуализации вычислительных ресурсов

Аппаратные разделы

Полная (нативная) виртуализация

Паравиртуализация

Виртуализация уровня ОС

Функциональные возможности платформы виртуализации

Почему VMware?

Быть или не быть виртуализации?

Инфраструктурные решения и синергетический эффект

Вычислительная платформа

SAN и система хранения данных

Особенности проектирования сетей и систем хранения для среды VMware

Резервное копирование в среде VMware

Перспективы и тренды

Виртуализация рабочих мест

Доставка приложений

Выводы

Введение

Немного истории:

В 1937 году был сформулирован «тезис Черча-Тьюринга», ставший теоретическим обоснованием возможности виртуализации.

В 1998 году компания VMware выпустила VMware Virtual Platform для архитектуры Intel IA-32.

В 2007 году платформу виртуализации VMware использовало уже более 20 000 корпоративных заказчиков.За последние годы виртуализация вычислительных ресурсов стала одним из главных трендов на рынке корпоративных IT-систем. И это неудивительно: по заверениям разработчиков, виртуализация – волшебная таблетка, быстро решающая большинство насущных проблем руководителей ИТ-подразделений.

К таким источникам головной боли, по мнению компании IDC, проведшей в 2008 году опрос почти 200 ИТ-директров крупных компаний, в первую очередь следует отнести (см. рис.1 ):

Рис. 1. Рейтинг основных проблем ИТ-директоров (число опрошенных 197, источник: IDC survey , 2008).

Ограничение роста парка серверного оборудования и вытекающие из этого сокращение энергопотребления, тепловыделения, занимаемого места в стойках, в сочетании с повышением доступности, гибкости и управляемости инфраструктуры – все это преимущества, предоставляемые современными технологиями виртуализации. В этой статье мы поговорим об аспектах и нюансах применения платформ виртуализации на примере одной из них – VMWare.

Подходы к виртуализации вычислительных ресурсовЧто же такое виртуализация вычислительных ресурсов? По определению из свободной энциклопедии Wikipedia – это «процесс представления набора вычислительных ресурсов или их логического объединения, который дает какие-либо преимущества перед оригинальной конфигурацией. Это новый виртуальный взгляд на ресурсы, не ограниченный реализацией, географическим положением или физической конфигурацией составных частей».

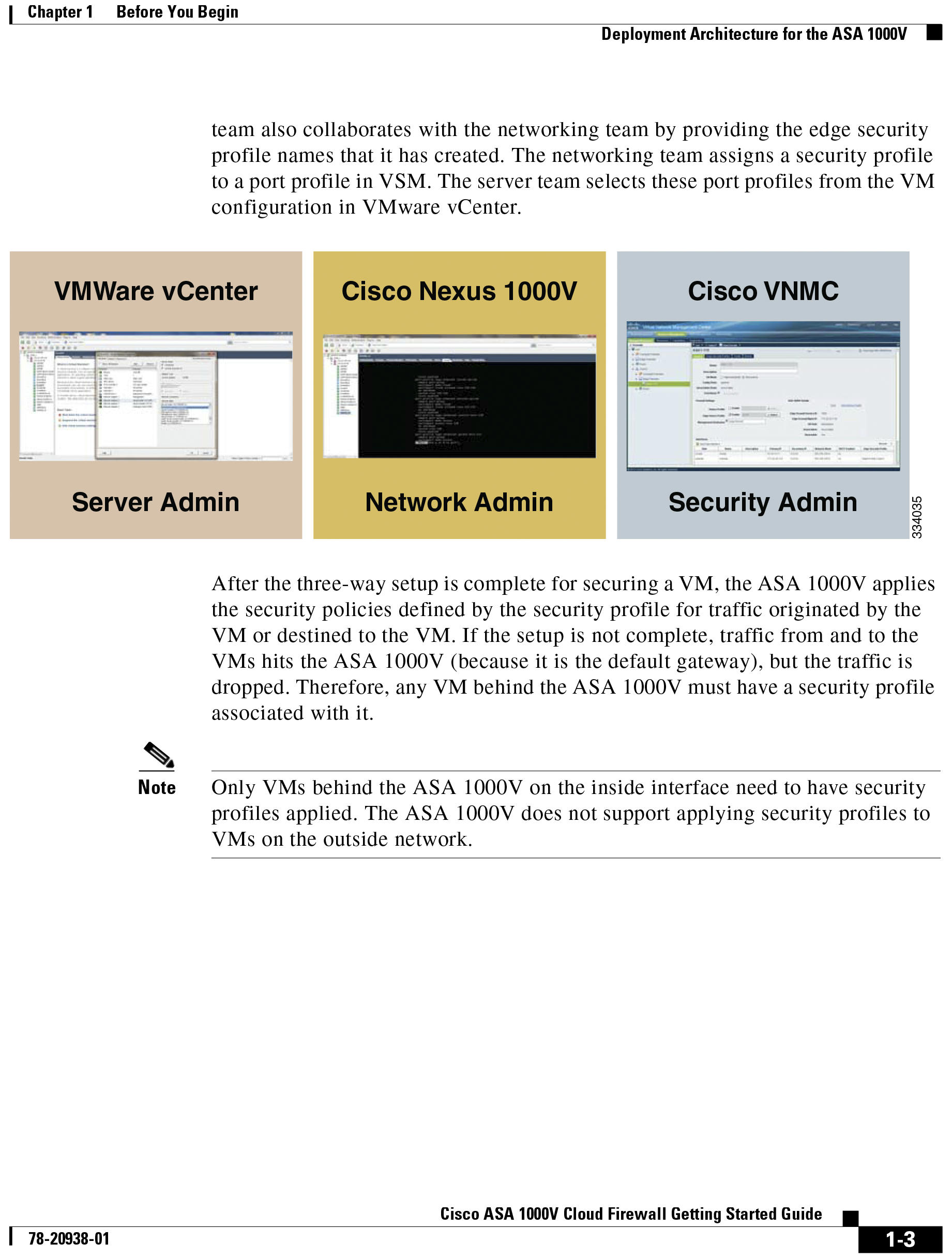

Рис 2. Основные подходы к виртуализации вычислительных ресурсов

Таким образом, виртуализация позволяет абстрагироваться от аппаратных ресурсов и работать с ними как с ресурсами логическими, разделяя, объединяя и перераспределяя их по своему усмотрению. Существует несколько походов к виртуализации вычислительных ресурсов, наиболее распространены из них следующие четыре (см. рис. 2 ).

Аппаратные разделыАппаратные разделы обеспечивают полную изоляцию и надежную защиту раздела от аппаратных и программных сбоев в соседних разделах. Таким образом, аппаратные разделы обеспечивают возможность выполнения нескольких независимых копий разных операционных систем и предоставляют возможность перераспределения ресурсов между разделами (при этом требуется перезагрузка только реконфигурируемых разделов, остальные разделы продолжают работать). Применение данной методики не влечет возникновения накладных расходов на виртуализацию, неизбежных при использовании других методов, и позволяет эффективно использовать вычислительные ресурсы hi-end серверов. Слабой стороной этой технологии является недостаточная гранулярность разделения ресурсов: как правило, минимальной единицей ресурсов для аппаратных разделов является «ячейка» (cell), содержащая один или несколько процессоров, память и платы ввода/вывода.

Примеры технологий аппаратных разделов: nPAR, Dynamic System Domains

Полная (нативная) виртуализацияВ случае применения этого метода часть аппаратного обеспечения, достаточная для изолированного запуска виртуальной машины (ВМ), виртуализуется. Так как виртуализируется не все «железо», такой подход позволяет запускать только операционные системы, разработанные для той же архитектуры, что и у физического сервера (хоста). Этот вид виртуализации позволяет существенно увеличить быстродействие гостевых систем по сравнению с полной эмуляцией (в которой виртуализируются все аппаратные ресурсы) и, пожалуй, наиболее широко используется в настоящее время. В основе данного метода лежит специальная «прослойка» между гостевой операционной системой и оборудованием – так называемый «гипервизор» или «монитор виртуальных машин». Гипервизор обеспечивает возможность обращения гостевой операционной системы к ресурсам аппаратного обеспечения. Данный метод обеспечивает хорошую производительность и низкие накладные расходы на виртуализацию. Недостатком полной виртуализации является зависимость виртуальных машин от архитектуры аппаратной платформы, однако, влияние этого ограничения невелико.

Примеры продуктов для нативной виртуализации: VMware ESX Server, Virtual PC, VirtualBox, Parallels Desktop и другие.

ПаравиртуализацияВ отличие от полной виртуализации, гипервизор паравиртуализации не скрывает себя от гостевых операционных систем. Но в этом случае они должны быть подготовлены к работе с этой системой. В результате, применение паравиртуализации требует модификации кода гостевой ОС на уровне ядра, что позволяет ей общаться с гипервизором на более высоком уровне, обеспечивая более высокое быстродействие.

Гипервизор предоставляет гостевой ОС специальный программный интерфейс (API), исключающий необходимость прямого обращения к таким ресурсам, как, например, таблицы страниц памяти.

При применении паравиртуализации нет необходимости эмулировать аппаратное обеспечение, более того, гостевая ОС и гипервизор используют общий набор драйверов, что выгодно отличает эту технологию от эмуляции устройств, когда гостевая ОС и гипервизор используют различные драйверы. До недавних пор основным недостатком паравиртуализации являлась необходимость модификации кода ОС, однако, с появлением аппаратной поддержки виртуализации, такой как Intel VT и AMD-V, стало возможным выполнение любых ОС без модификации ядра. Снятие ограничений по типу выполняемых ОС

в сочетании с высокой производительностью и низкими накладными расходами позволяет говорить о хороших перспективах этого метода виртуализации.

Примеры платформ паравиртуализации: XenSource, Virtual Iron, Microsoft Hyper-V, VMware ESX Server*.

Виртуализация уровня операционной системыВиртуализация ресурсов на уровне ОС обеспечивает разделение одного физического сервера на несколько защищенных виртуализированных частей (контейнеров), каждая из которых представляется для владельца как один сервер. Виртуальная машина представляет собой окружение для приложений, запускаемых изолированно. При этом виртуальные контейнеры, работающие на уровне ядра ОС, крайне мало теряют в быстродействии по сравнению с производительностью «реального» сервера, что позволяет запускать в рамках одного физического хоста десятки и сотни виртуальных контейнеров. Однако существуют определенные ограничения по запуску виртуальных машин с разными версиями ядра ОС. Вышеперечисленные преимущества делают виртуализацию уровня операционной системы наиболее применимой при оказании хостинг-услуг, услуг SaaS и т.д., когда в рамках одного сервера необходимо организовать множество однотипных изолированных друг от друга виртуальных машин.

Примеры виртуализации уровня ОС: Solaris Containers, LPAR, Virtuozzo, OpenVZ.

Функциональные возможности платформы виртуализацииИ аппаратные разделы, и виртуализация уровня ОС требуют как минимум по отдельной статье для всестороннего своего освещения. Поэтому пока оставим их в стороне и попробуем разобраться с наиболее известными платформами, использующими методы нативной виртуализации и паравиртуализации. Для того, чтобы сравнить эти платформы и поближе познакомиться с их возможностями, перечислим функциональные возможности, которые ожидает получить в результате внедрения виртуализации заказчик.

ГипервизорГипервизор – основа динамической виртуализированной ИТ-инфраструктуры. Гипервизор – служебное программное обеспечение, реализующее уровень виртуализации и разделяющее системные ресурсы (процессоры, память, платы ввода\вывода) на несколько виртуальных машин. Современный гипервизор должен отвечать следующим требованиям: устанавливаться на «голое железо», обеспечивать минимальный уровень накладных расходов (overhead) на виртуализацию, уметь работать с многоядерными многопроцессорными системами.

Обеспечение высокой доступности (HA)Одна из важнейших задач виртуализации – обеспечение высокой доступности информационных сервисов, работающих на виртуальных машинах. Данный функционал в случае аппаратного или программного сбоя на сервере обеспечивает перезапуск затронутой сбоем виртуальной машины на любом сервере, располагающем достаточным количеством ресурсов. Применение такого подхода не требует дорогостоящего дублирования ресурсов и не зависит от конфигурации оборудования, версий операционной системы и т.д.

«Живая» миграция ВМ«Живая» миграция позволяет перемещать работающие виртуальные машины с одного физического сервера на другой, обеспечивая тем самым возможность обслуживания оборудования без прерывания работы информационных сервисов.

«Живая» миграция образов ВМОбеспечивает «горячий» перенос образов виртуальных машин как между массивами, так и между логическими разделами в пределах одного хранилища. Такая возможность позволяет выполнять профилактические работы с СХД, выполнять миграцию, обновление и вывод из эксплуатации массивов без прерывания работы виртуальных машин.

Интеллектуальное распределение ресурсовИнтеллектуальные функции переноса виртуальных машин динамически распределяют и балансируют нагрузку среди набора аппаратных средств, объединенных в единый логический пул ресурсов. Данный инструмент отслеживает нагрузку в виртуализированной инфраструктуре и оперативно перераспределяет ресурсы в соответствии с бизнес-приоритетами для максимального эффективного их использования. Дополнительным преимуществом этого функционала можно назвать возможность высвобождения и выключения некоторых серверов в часы минимальной загрузки с целью экономии электроэнергии.

Централизованные инструменты управленияЦентрализованные инструменты управления обеспечивают централизованное управление виртуализированной средой, автоматизацию процессов и эффективную оптимизацию ресурсов. Эти возможности обеспечивают беспрецедентный уровень простоты эксплуатации, эффективность и надежность работы ИТ-инфраструктуры. Дополнительным плюсом является наличие открытых программных интерфейсов, обеспечивающих интеграцию с продуктами для управления инфраструктурой других производителей (HP OpenView, IBM Tivoli), а также разработку собственных специализированных решений.

Централизованные инструменты обновленияВ масштабных виртуализированных средах интегрированные инструменты обновления просто незаменимы. Они обеспечивают централизованное управление процедурами обновления программного обеспечения как на физических серверах, так и на виртуальных машинах, обеспечивая тем самым безопасность и стабильность работы систем.

Интегрированный фреймворк для резервного копированияРезервное копирование виртуальных машин связано с рядом трудностей, о которых мы поговорим ниже в соответствующем разделе. Как следствие, возникает необходимость в интегрированном в ПО виртуализации фреймворке для резервного копирования, обеспечивающим эффективное резервное копирование содержимого виртуальных машин и сокращение нагрузки на хост-систему.

Табл. 1. Сводная таблица платформ виртуализации.

Подробнее:

http://www.jetinfo.ru/stati/ne-virtualnye-aspekty