Как и учетные записи пользователей, учетные записи компьютеров в домене имеют свой пароль. Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

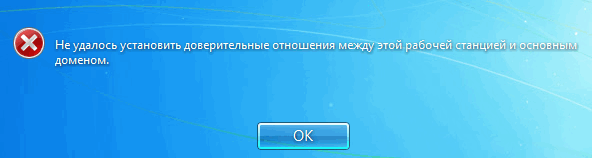

Домен хранит текущий пароль компьютера, а также предыдущий, на всякий случай 🙂 . Если пароль изменится дважды, то компьютер, использующий старый пароль, не сможет пройти проверку подлинности в домене и установить безопасное соединение. Рассинхронизация паролей может произойти по разным причинам, например компьютер был восстановлен из резервной копии, на нем была произведена переустановка ОС или он просто был долгое время выключен. В результате при попытке входа в домен нам будет выдано сообщение о том, что не удается установить доверительные отношения с доменом.

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

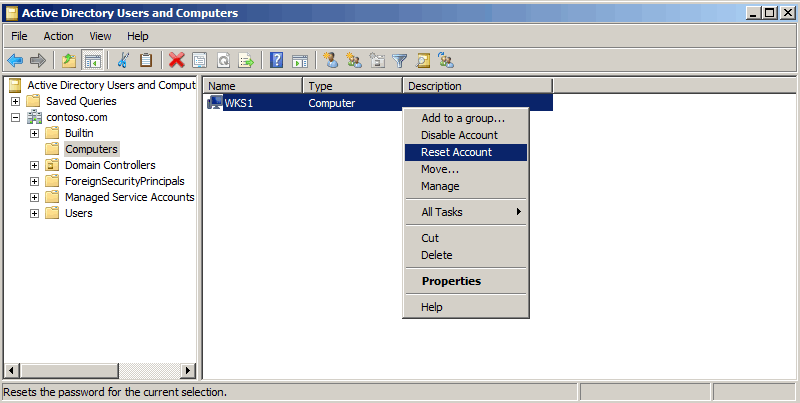

Способ первый

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

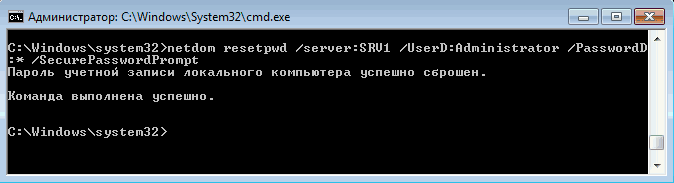

Способ второй

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

Netdom Resetpwd /Server:SRV1 /UserD:Administrator /PasswordD:*

где SRV1 — контролер домена, Administrator — административная учетная запись в домене. Дополнительно можно указать параметр /SecurePasswordPrompt, который указывает выводить запрос пароля в специальной форме.

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwd можно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

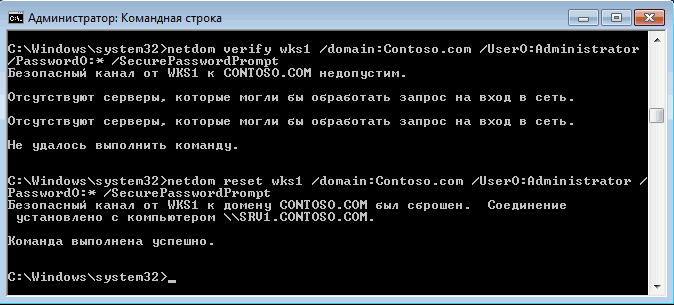

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Netdom Verify WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

Или сбросить учетную запись компьютера:

Netdom Reset WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

где WKS1 — рабочая станция, которой сбрасываем учетку.

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

Способ третий

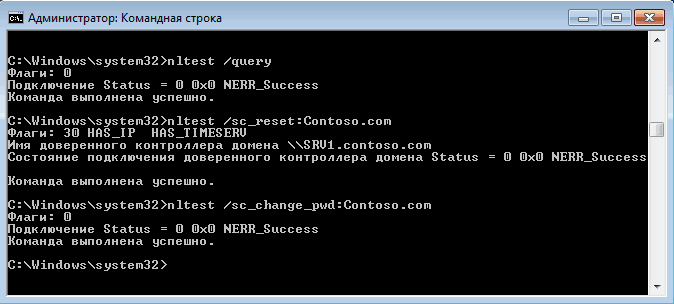

Еще одна утилита командной строки — Nltest. На компьютере, который потерял доверие, выполняем следующие команды:

Nltest /query — проверить безопасное соединение с доменом;

Nltest /sc_reset:Contoso.com — сбросить учетную запись компьютера в домене;

Nltest /sc_change_pwd:Contoso.com — изменить пароль компьютера.

Самый быстрый и доступный способ, ведь утилита Nltest по умолчению есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

Способ четвертый

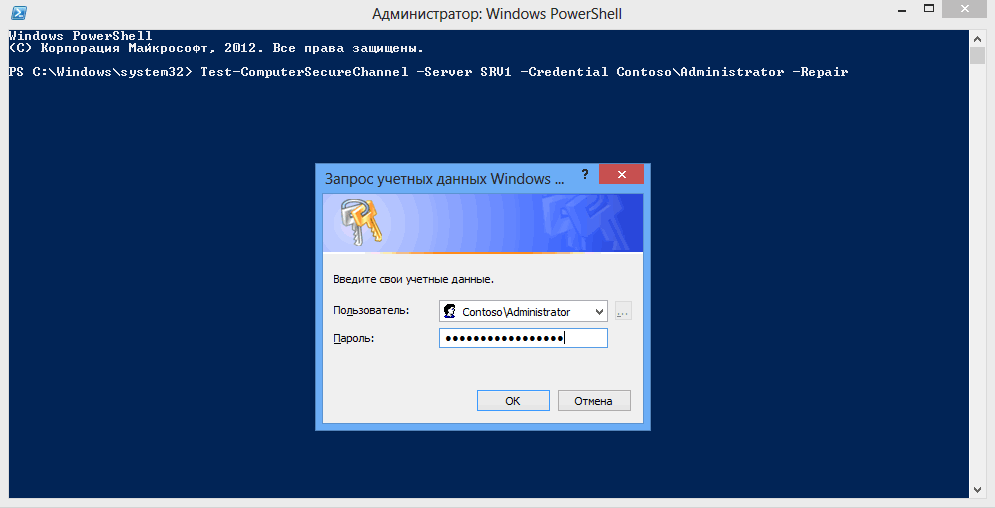

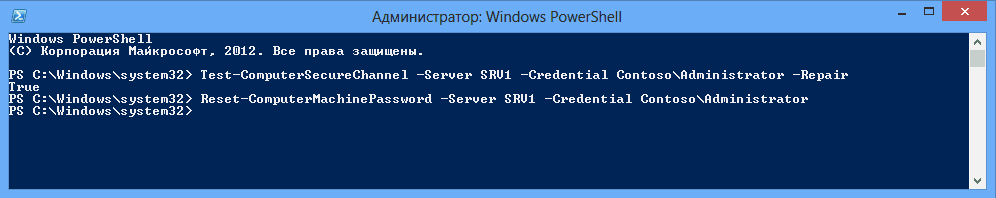

PowerShell тоже умеет сбрасывать пароль копьютера и восстанавливать безопасное соеднение с доменом. Для этого существует командлет Test-ComputerSecureChannel . Запущенный без параметров он выдаст состояние защищенного канала — True или False.

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

Test-ComputerSecureChannel -Server SRV1 -Credential Contoso\Administrator -Repair

где SRV1 — контролер домена (указывать не обязательно).

Для сброса пароля также можно также воспользоваться такой командой:

Reset-ComputerMachineChannel -Server SRV1 -Credential Contoso\Administrator

Способ быстрый и удобный, не требующий перезагрузки. Но и здесь есть свои особенности. Ключ -Credential впервые появился в PowerShell 3.0. Без этого параметра командлет, запущенный из под локального пользователя, выдает ошибку доступа. Получается что данный метод можно использовать только на Windows 8 и Server 2012, ведь для остальных ОС PowerShell 3.0 пока недоступен.

Как видите, способов восстановления доверительных отношений более чем достаточно. Однако если проблема приобретает постоянный характер, то проще подойти к ее решению с другой стороны.

Изменение параметров смены пароля компьютера

Смена пароля в домене происходит следующим образом:

Каждые 30 дней рабочая станция отправляет ближайшему контролеру домена запрос на изменение пароля учетной записи компьютера. Контролер принимает запрос, пароль изменяется, а затем изменения передаются на все контролеры в домене при следующей репликации.

Некоторые параметры смены пароля можно изменять. Например, можно изменить временной интервал или совсем отключить смену паролей. Сделать это можно как для отдельных компьютеров, так и для групп.

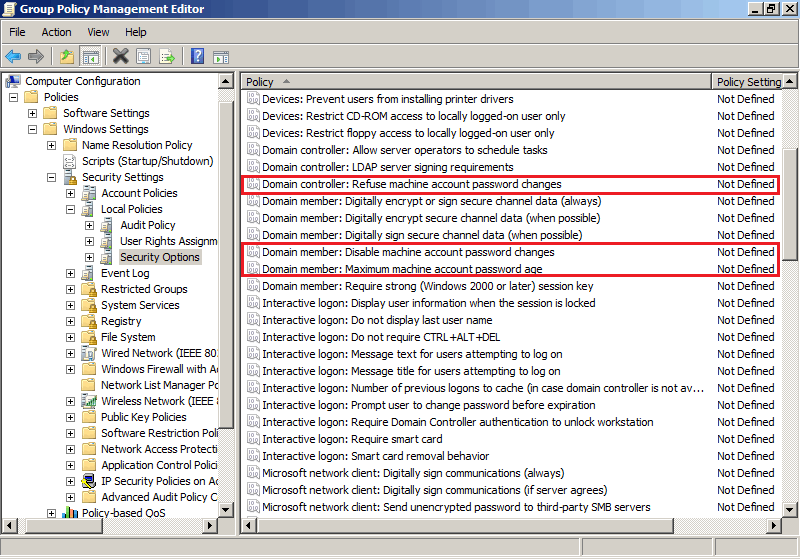

Если настройки необходимо применить к группе компьютеров, то проще всего использовать групповую политику. Настройки, отвечающие за смену паролей, находятся в разделе Computer Configuration — Policies — Windows Settings — Security Settings — Local Policies — Security Options. Нас интересуют следующие параметры:

Disable machine account password change — отключает на локальной машине запрос на изменение пароля;

Maximum machine account password age — определяет максимальный срок действия пароля компьютера. Этот параметр определяет частоту, с которой член домена будет пытаться изменить пароль. По умолчанию срок составляет 30 дней, максимально можно задать 999 дней;

Refuse machine account password changes — запрещает изменение пароля на контролерах домена. Если этот параметр активировать, то контролеры будут отвергать запросы компьютеров на изменение пароля.

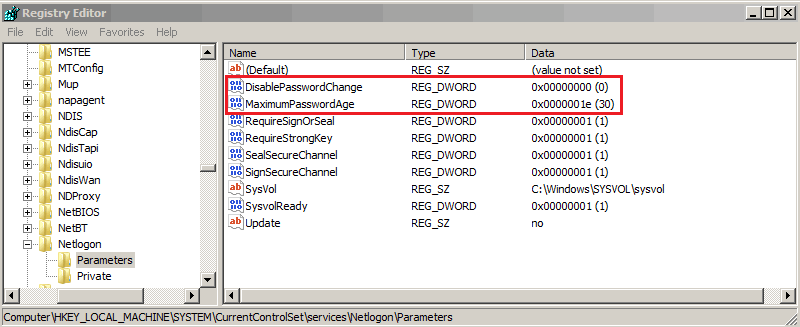

Для одиночной машины можно воспользоваться настройками реестра. Для этого в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters есть два параметра :

DisablePasswordChange — если равен 1, то запрос на обновление пароля компьютера отключен, 0 — включен.

MaximumPasswordAge — определяет максимальный срок действия пароля компьютера в днях. При желании можно задать более 1 миллиона дней !!!

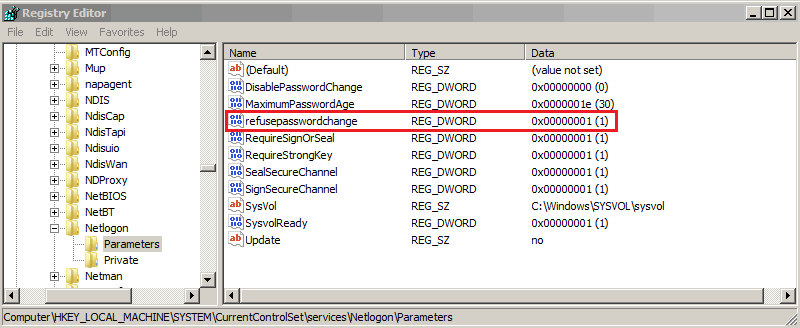

И в разделе HKLM\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters, только у контролеров домена, параметр:

RefusePasswordChange — если равен 1, то запрещает контролеру домена принимать запрос на изменение пароля. Этот параметр надо задать на всех контролерах в домене.

Вот вроде и все про доверительные отношения. Как видите, доверие в домене — штука тонкая, так что старайтесь его не терять.

https://windowsnotes.ru/windows-7/otmenyaem-dejstvie-gruppovyx-politik-na-lokalnom-kompyutere/

Групповые политики — это основной инструмент управления пользователями в домене. С их помощью администратор может настраивать практически любые параметры рабочей среды пользователя. Все, начиная от запрета на запуск определенных программ и заканчивая рисунком на рабочем столе можно задать через групповые политики. Управление политиками осуществляется на уровне домена и только члены группы администраторов домена или предприятия имеют к ним доступ.

А можно ли отменить действие групповых политик на компьютере, не будучи при этом администратором домена? Сегодня мы попробуем это выяснить. В качестве подопытного возьмем компьютер с установленной на нем Windows 7, являющийся членом домена. Все действия будем проводить под обычной учетной записью, не имеющей в домене никаких административных полномочий.

За применение групповых политик на локальном компьютере в Windows 7 отвечает служба Group Policy Client (gpsvc). Ее состояние можно посмотреть прямо в Диспетчере задач, на вкладке Службы.

( Read more... )

Защита административных учетных записей в сети Windows

22.09.2017

22.09.2017В этой статье я постарался собрать основные организационные и технические правила использования учетных записей администраторов в организации, направленные на повышение безопасности в домене Windows. Использование данных рекомендаций значительно повысит защиту компьютеров домена Active Directory от атак, аналогичных летнему инциденту с шифровальщиком Petya, одной из техник распространения которого между компьютерами домена (помимо уязвимости в SMBv1) был удаленный доступ с помощью полученных из памяти учетных данных администраторов (с помощью утилиты аналогичной Mimikatz). Возможно некоторые из рекомендаций спорные или неприменимые для конкретных случаев, но к ним все-таки нужно стремиться.

Итак, в предыдущей статье мы рассмотрели основные методики защиты от извлечения паролей из памяти с помощью Mimikatz. Однако все эти технические меры могут быть бесполезными, если в домене Windows не применяются базовые правила обеспечения безопасности административных учетных записей.

Основное правило, которым следует пользоваться – максимальное ограничение административных привилегий, как для пользователей, так и администраторов. Нужно стремится к тому, что предоставлять пользователям и группам поддержки только те права, которые необходимы для выполнения повседневных задач.

Базовый список правил:

- Учетные записи администраторов домена/организации должны использоваться только для управления доменом и контроллерами домена. Нельзя использовать эти учетные записи для доступа и управления рабочими станциями. Аналогичное требование должно предъявляться для учетных записей администраторов серверов

- Для учетных записей администраторов домена желательно использовать двухфакторную аутентификацию

- На своих рабочих станциях администраторы должны работать под учетными записями с правами обычного пользователя

- Для защиты привилегированных учетных записей (администраторы домена, Exchange, серверов) нужно рассмотреть возможность использования группы защищенных пользователей (Protected Users)

- Запрет использования обезличенных общих административных аккаунтов. Все аккаунты администраторов должны быть персонифицированы

- Нельзя запускать сервисы под учетными записями администраторов (а тем более администратора домена), желательно использовать выделенные учетные записи или Managed Service Accounts .

- Запрет работы пользователей под правами локального администратора

Используем фото из AD в качестве аватарки пользователя Windows 10

13.10.2016

13.10.2016В этой статье мы покажем как с помощью групповых политик и PowerShell получить фотографию пользователя из Active Directory и использовать ее в качестве рисунка учётной записи пользователя Windows, которое отображается при входе в систему, на экране блокировки, в стартовом меню и т.д. Алгоритм должен работать следующим образом: при входе пользователя в систему, система должна получать картинку пользователя из атрибута thumbnailPhoto в Active Directory, сохранять ее на диск и задавать в качестве аватарки пользователя Windows. Решение должно одинаково работать на всех поддерживаемых клиентах: Windows 10, Windows 8 и Windows 7.

Импорт фотографий пользователей в Active Directory

Итак, в первую очередь необходимо для всех пользователей AD установить фотографии, загрузив их в специальный атрибут thumbnailPhoto каждого пользователя . Как это сделать с помощью скриптов PowerShell мы подробно разбирали в статье: Загрузка фотографии пользователя в Active Directory

Предоставляем пользователям права на смену иконки профиля

Чтобы пользователи без прав администратора могли вносить изменения в ветку реестра, в которой задается путь к картинке профиля пользователя, необходимо предоставить им права на ветку реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\AccountPicture\Users

Проще всего предоставить эти права через групповые политики. Для этого создайте новую политику и привяжите ее к OU с компьютерами пользователей.

Затем перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Registry и создайте новый ключ (Add key) с путем MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\AccountPicture\Users

А затем на вкладке Security нужно предоставить право Full Control для всех пользователей домена (группа [DomainName]\Users) и нажмите ОК. В следующем диалоговом окне выберите Replace Existing permission on all sub keys with inheritable permissions, иначе у пользователей не будет прав на вложенные ветки.

А затем на вкладке Security нужно предоставить право Full Control для всех пользователей домена (группа [DomainName]\Users) и нажмите ОК. В следующем диалоговом окне выберите Replace Existing permission on all sub keys with inheritable permissions, иначе у пользователей не будет прав на вложенные ветки.

Скрипт, получения фото пользователя из AD и установки иконки профиля

Далее нам понадобится скрипт, который бы загружал фото текущего пользователя из Active Directory, сохранял его в jpg файл и задавал его в качестве иконки профиля пользователя. Т.к. скрипт должен быть универсальным и работать, в том числе, и на Windows 7, мы не можем использовать командлет Get-ADUser из модуля ActiveDirectory. Придется обращаться к AD через тип ADSISearcher.

Пример скрипта SetADPicture.ps1 ниже:

[CmdletBinding(SupportsShouldProcess=$true)]Param()

function Test-Null($InputObject) { return !([bool]$InputObject) }

$ADuser = ([ADSISearcher]"(&(objectCategory=User)(SAMAccountName=$env:username))").FindOne().Properties

$ADuser_photo = $ADuser.thumbnailphoto

$ADuser_sid = [System.Security.Principal.WindowsIdentity]::GetCurrent().User.Value

If ((Test-Null $ADuser_photo) -eq $false) {

$img_sizes = @(32, 40, 48, 96, 192, 200, 240, 448)

$img_mask = "Image{0}.jpg"

$img_base = "C:\ProgramData\AccountPictures"

$reg_base = "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\AccountPicture\Users\{0}"

$reg_key = [string]::format($reg_base, $ADuser_sid)

$reg_value_mask = "Image{0}"

If ((Test-Path -Path $reg_key) -eq $false) { New-Item -Path $reg_key }

Try {

ForEach ($size in $img_sizes) {

$dir = $img_base + "\" + $ADuser_sid

If ((Test-Path -Path $dir) -eq $false) { $(mkdir $dir).Attributes = "Hidden" }

$file_name = ([string]::format($img_mask, $size))

$path = $dir + "\" + $file_name

Write-Verbose " saving: $file_name"

$ADuser_photo | Set-Content -Path $path -Encoding Byte -Force

$name = [string]::format($reg_value_mask, $size)

$value = New-ItemProperty -Path $reg_key -Name $name -Value $path -Force

}

}

Catch {

Write-Error "Check permissions to files or registry."

}

}

Скрипт получает значение атрибута thumbnailphoto текущего пользователя в AD и сохраняет фото в каталог C:\ProgramData\AccountPictures\{SID пользователя}. В каталоге будут содержаться файлы с фото под разные форматы: image32.jpg, image40.jpg и т.п.

В ветке реестра HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\AccountPicture\Users\{SID пользователя} содержится привязка сохранённых фото с изображениями профиля.

Запуск PowerShell скрипта через GPO

Теперь нам нужно, чтобы скрипт SetADPicture.ps1 отрабатывал при входе пользователя в систему. Проще всего это реализовать через логон скрипт группой политики.

Для этого в ранее созданной политике в разделе User Configuration -> Policiles -> Windows Settings ->Scripts (Logon/Logoff), создадим новый Logon скрипт, запускающий наш PowerShell скрипт:

Исполняемый файл: %windir%\System32\WindowsPowerShell\v1.0\powershell.exe

Параметры скрипта: -Noninteractive -ExecutionPolicy Bypass -Noprofile -File %logonserver%\netlogon\script\SetADPicture.ps1

Осталось назначить политику на нужные OU, выполнить logoff и logon пользователя.

![]()

Пользователю будет назначена аватарка, и она начнет корректно отображаться в качестве рисунка учетной записи пользователя Windows после следующего входа в систему.

This error usually indicates that the user or computer does not have the appropriate permissions to access the GPO or or GPO has been corrupted/deleted.

Default permissions:

Authenticate Users — Read & Apply Group Policy

Creator Owner — Special permission

Domain Admins — Full Control & Special permission

Enterprise Admins — Full Control & Special permission

Enterprise Domain Controllers — Special permission

System — Full Control except Apply Group Policy

Troubleshooting steps:

1. First of all check the SYSVOL and NETLOGON shares are available and on server, problematic GPO is present.

2. Run Group Policy Best Practice Analyzer to check errors.

3. Right click on the problematic gpt.ini file and click Permissions.

4. Switch to Security tab and click Edit.

5. Highlight Authenticated Users, remove all the boxes under Deny and check the following items under Allow.

Read & execute

Read

6. Click OK twice to test the issue.

View original post ещё 75 слов

Владимир Демянович 21.06.2016

Подключение сетевого диска через групповые политики (Подключение сетевого диска через Logon Script / Подключение сетевого диска через сопоставления дисков)

https://elims.org.ua/blog/podklyuchenie-setevogo-diska-cherez-gruppovye-politiki/

Cтатья в моем блоге 14 апр, 2015 в 15:53

GPO. Подключение сетевых дисков через групповые политики

http://bga68.livejournal.com/22020.html

Владимир Демянович 22.04.2013

Отключение брандмауэра Windows через групповые политики

https://elims.org.ua/blog/otklyuchenie-brandmauera-windows-cherez-gruppovye-politiki/

Источник: http://netlab.itstep.org/2014/03/active-directory-csv.html

Задача: отключить пользователей, согласно исходного списка.

Предположим, у вас есть csv файл (сохраненный по адресу c:\temp\userlist.csv, CSV файл очень легко получить из xls или xlsx файла), в котором у вас есть список пользователей в Active Directory. Например, первое поле - имя пользователя, второе - его UserPrincipalName, третье - адрес его электронной почты:

name,UPN,email

Oleg Chorny,ochorny@domain.com,ochorny@email.com

John Doe,jdoe@domain.com,jdoe@email.com

Alan Smith,asmith@domain.com,asmith@email.com

Независимо от того, какое количество пользователей перечислено в данном файле, нижепредставленный скрипт решит задачу отключения их учетных записей:

$data = import-csv c:\temp\userlist.csv Import-Module activedirectory foreach ($line in $data) { $upn = $line.UPN $name = $line.name $user = Get-ADUser -filter {UserPrincipalName -eq $upn} if ($user -ne $null) { $user | Disable-ADAccount Write-Host "Attempting to disable user $name : Success" -ForegroundColor green } else { Write-Host "Can't find user $name in the catalog" -ForegroundColor red } } |

Если в csv файле представлены другие данные, вы можете легко отредактировать данный скрипт под свои нужды.

Источник: Владимир Демянович. Запрет запуска приложений и служб в Windows через групповые политики https://elims.org.ua/blog/zapret-zapuska-prilozhenij-i-sluzhb-v-windows-pri-pomoshhi-gruppovyx-politik/

Управление Windows 10 в вашей организации — переход к современным методам управления

Новые политики для Windows 10

Полный набор файлов административных шаблонов (ADMX) для Windows 10

Administrative Templates (.admx) for Windows 10 and Windows Server 2016

Справочник по параметрам групповой политики Windows и Windows Server

Group Policy Settings Reference for Windows and Windows Server

Version:

October 2016

File Name:

Windows10andWindowsServer2016PolicySettings.xlsx

Date Published:

10/18/2016

File Size:

682 KB

Источник: Win IT PRO

21.10.2016

Продолжаем цикл статей о противодействии классу вирусов-шифровальщиков в корпоративной среде.

В предыдущих частях мы рассмотрели настройку защиты на файловых серверах с помощью FSRM и использования теневых снимков дисков для быстрого восстановления данных после атаки.

Сегодня речь пойдет о способе предотвращения запуска исполняемых файлов вирусов-шифровальщиков (в том числе обычных вирусов и троянов) на ПК пользователей.

Далее...

Иногда нужно, чтобы пользователь не обладающий правами администратора домена мог выполнять какие-то задачи на компьютерах таких же пользователей, как и он. Для этого ему нужны права локального администратора. т.е. необходимо глобально на всех компьютерах сети добавить еще одного локального администратора.

На сайте

статьи по теме:

статьи по теме:Расширение локальных пользователей и групп

https://technet.microsoft.com/ru-ru/library/cc731972(v=ws.11).aspx

Это расширение позволяет централизованно управлять локальными пользователями и группами на компьютерах, входящих в домен.

Кроме этого есть неплохая пошаговая (на английском) статья по ссылке:

http://www.vkernel.ro/blog/add-domain-users-to-local-groups-using-group-policy-preferences

8 приемов для обхода групповых политик в домене

https://xakep.ru/2011/10/24/57477/

https://www.briantist.com/how-to/powershell-remoting-group-policy/

The Enable Powershell Remoting Policy

Enabling WinRM

Пользовательские профили и их управление. Часть 1

http://www.oszone.net/13995/userprofiles1

Пользовательские профили и их управление. Часть 2

http://www.oszone.net/14008/userprofiles2

Терминальный сервер и профили пользователей

https://social.technet.microsoft.com/Forums/ru-RU/cbd75c18-42d4-4908-b486-3f05377ed5ae/-?forum=windowsserverru

Заходим на сайт Foxit PDF Download Center:

https://www.foxitsoftware.com/downloads/

Нажимаем кнопку Enterprise Packaging:

( Read more... )

На тему натолкнула статья http://winitpro.ru/index.php/2011/08/24/smena-ou-dlya-kompyuterov-po-umolchaniyu-v-active-directory/

По умолчанию только что созданный объект типа Компьютер попадает в контейнер (OU) Computers (например, при вводе в домен) и на него невозможно применить специфические групповые политики для упрощения работы администраторов.

Но заставим все новые компьютеры попадать не в контейнер (OU) Computers, а в новый специально созданный CompsNew.

Итак:

( Read more... )

В качестве источника используем http://winitpro.ru/

● Версия схемы Active Directory

● Включение/отключение SID History

● Включить ПК клиента в домен Windows даже тогда, когда домен AD недоступен

● Вывод всех членов группы Active Directory

● Запрос к Active Directory из Excel

● Windows Server 2008: Как изменить количество ПК, которое пользователь может добавить в домен

● Как переименовать контроллер домена

● Настройка AD аутентификации на HP iLO 2

● Передача ролей FSMO

● Предварительное создание учетных записей компьютеров

● Проблемы с поиском контроллера домена

● Снижение сложности при решении проблем с групповыми политиками

● Смена OU для компьютеров по умолчанию в Active Directory

● Active Directory Domain Services: службы Active Directory теперь можно перезапускать

При попытке редактирования объекта групповой политики

на контролере домена с операционной системой

Windows Server 2008 R2 вылетает ошибка:

[Window Title]

Administrative Templates

[Main Instruction]

Encountered an error while parsing.

[Content]

Resource '$(string.Advanced_EnableSSL3Fallback)' referenced in attribute displayName could not be found.

File C:\WINDOWS\PolicyDefinitions\inetres.admx, line 795, column 308

[OK]

[Window Title]

Административные шаблоны

[Main Instruction]

При разборе обнаружена ошибка.

[Content]

Не удалось найти ресурс

"$(string.Advanced_EnableSSL3Fallback)", на который ссылается атрибут displayName.

Файл C:\WINDOWS\PolicyDefinitions\inetres.admx, строка 795, столбец 308

[OK]

( Read more... )