© The Cyber Security Hub

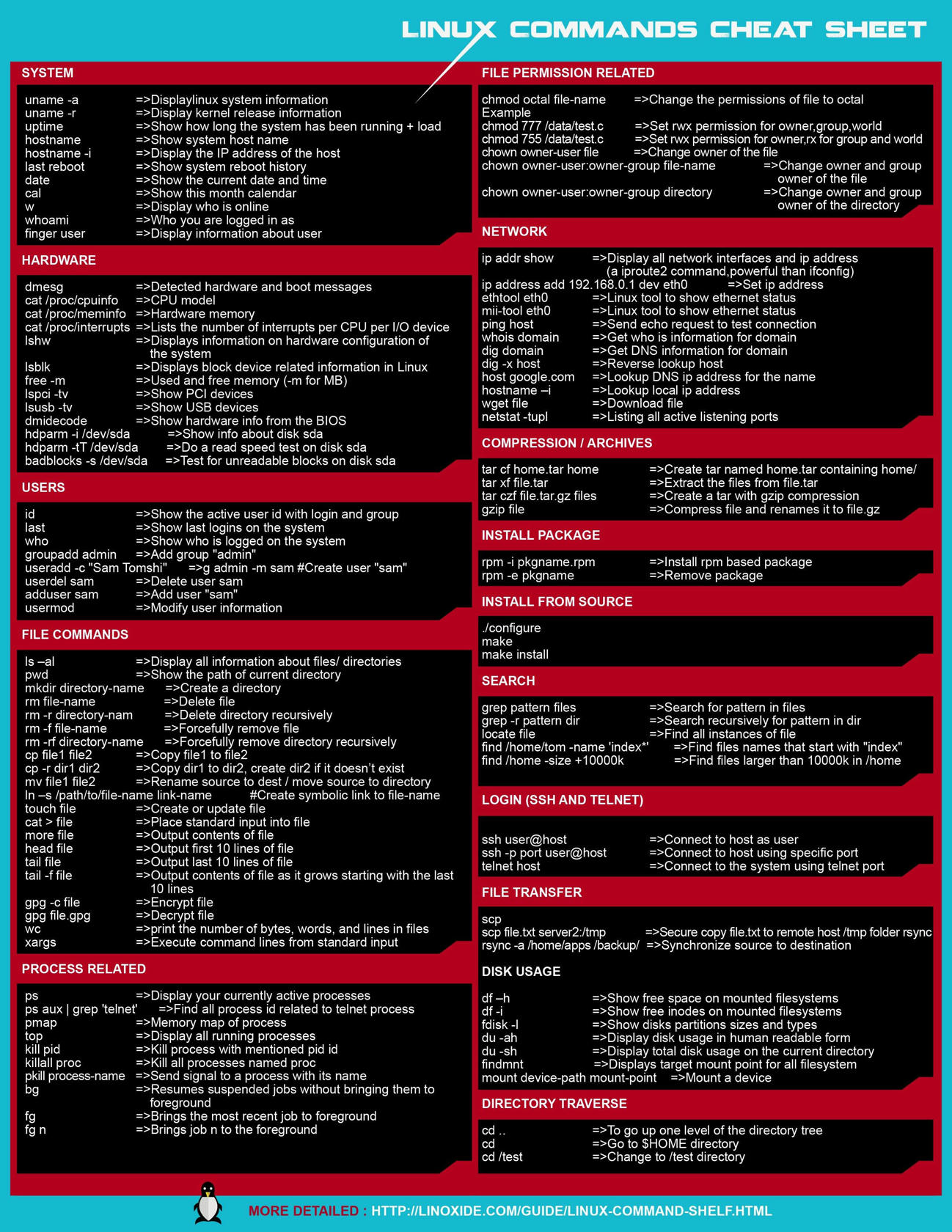

Больше комманд на https://linoxide.com/linux-how-to/linux-commands-brief-outline-examples/

Перейти на начальную страницу https://bga68.livejournal.com

Февраль 2019

Вернуться на стартовую страницу https://bga68.livejournal.com

10 шагов к кибербезопасности

10 шагов к кибербезопасности Руководство о том, как организации могут защитить себя в киберпространстве, включая 10 шагов к кибербезопасности.

Руководство о том, как организации могут защитить себя в киберпространстве, включая 10 шагов к кибербезопасности.Режим управления рисками

Почему определение и распространение информации о режиме управления информационными рисками в вашем Совете является центральным элементом общей стратегии вашей организации в области кибербезопасности.

Безопасная конфигурация

Наличие подхода к определению базовых технологических сборок и процессов для обеспечения управления конфигурацией может значительно повысить безопасность систем. Вам следует разработать стратегию удаления или отключения ненужных функций из систем и быстрого устранения известных уязвимостей, обычно с помощью исправлений. Невыполнение этого требования может привести к увеличению риска компрометации систем и информации.

( Read more... )

Вернуться на стартовую страницу

Это список ресурсов по безопасности Office 365 и Microsoft cloud security, которые автор сайта (Paul Cunningham, PLURALSIGHT AUTHOR) собрал во время исследований при подготовке к курсу по безопасности Office 365 в Pluralsight.

Список постоянно обновляется. Все предложения можно отсылать ему по контактам на https://practical365.com/contact/.

Существует и бесплатная рассылка от Practical 365, подписаться можно на https://practical365.com/newsletter/.

Защита электронной почты

Office 365 предоставляет клиентам защиту от угроз, передаваемых по электронной почте, с помощью Exchange Online Protection (EOP) и Office 365 Advanced Threat Protection (ATP).

Инструменты

- Анализатор удаленных подключений Exchange (включает анализатор заголовков сообщений)

- MXToolbox (множество инструментов для тестирования записей MX / SPF / DMARC, анализа заголовков и т. Д.)

- Портал Office 365 delist (удалить себя из списка заблокированных отправителей)

- Инспектор DMARC и генератор записей DMARC

Exchange Online Protection

- Описание службы Exchange Online Protection (доступность лицензий и функций)

- Заголовки антиспамовых сообщений

- Уровни достоверности спама

- Используйте правила потока почты, чтобы установить уровень вероятности нежелательной почты в сообщениях

- Значения уровня массовых жалоб

- Портал карантина конечного пользователя

- Отправка сообщений о спаме, спаме и фишинге в Microsoft для анализа

- Подключение дополнительных фильтров нежелательной почты перед или за Office 365 (запись в блоге)

- Краткое вступление о том, как работает уровень фишинг-доверия (PCL) (запись в блоге)

- Просмотр отчетов о безопасности электронной почты в Центре безопасности и соответствия требованиям

- Примеры правил почтового потока Exchange SwiftOnSecurity

- SwiftOnSecurity Примеры фишинговых регексов

( Read more... )

Вернуться на стартовую страницу https://bga68.livejournal.com

Под "общим компьютером" Microsoft понимает, в основном, сервер удаленных рабочих столов (старое название: терминальный сервер), т.е. компьютер, доступ к которому осуществляется несколькими пользователями.

Ниже приведены несколько примеров поддерживаемых сценариев для активации на общем компьютере:

- Три работника фабрики используют общий компьютер, и каждый сотрудник использует Office на этом компьютере во время своей восьмичасовой смены.

- Пятнадцать медсестёр в больнице используют Office на десяти различных компьютерах в течение дня.

- Пять сотрудников подключаются удаленно к одному и тому же компьютеру для запуска Office.

- Несколько сотрудников используют Office на компьютере, который находится в конференц-зале или в других местах общего пользования в компании.

Очень подробная информация для системных администраторов и ИТ-специалистов - на сайте Microsoft:

https://docs.microsoft.com/ru-ru/DeployOffice/overview-of-shared-computer-activation-for-office-365-proplus

Хочется обратить внимание на следующую информацию, которая нужна будет при планировании развертывания, лицензирования и активации Office 365:

Как правило, пользователи могут установить и активировать Office 365 профессиональный плюс только на ограниченном количестве устройств, например, 5 персональных компьютерах.

При использование Office 365 ProPlus с включенной активацией на общем компьютере данное ограничение не действует.

Корпорация Майкрософт разрешает одному пользователю активировать Office 365 профессиональный плюс на умеренном количестве общих компьютеров в течение определенного периода. Если это ограничение будет превышено, пользователь увидит сообщение об ошибке.

Во время активации Office 365 профессиональный плюс связывается со службой лицензирования Office в Интернете, чтобы получить маркер лицензирования.

Общий компьютер должен быть надежно подключен к Интернету для связи со службой лицензирования Office и получения или обновления маркера лицензирования.

См. также:

- Office 365. Установка на сервер удаленных рабочих столов https://bga68.livejournal.com/517940.html

- KMS. Как активировать вручную Office https://bga68.livejournal.com/192257.html

- KMS. Как активировать вручную Office 2019 https://bga68.livejournal.com/524546.html

- Удобный инструмент - Office Customization Tool для Office C2R https://bga68.livejournal.com/513541.html

- Office 365. ресурсы для ИТ-специалистов https://bga68.livejournal.com/504760.html

- Office 365. Пошаговые руководства для администраторов тенанта https://bga68.livejournal.com/504560.html

- Office 2019. Установка без привязки к облаку https://bga68.livejournal.com/502258.html

- Развертывание Office 365 профессиональный плюс из локального источника https://docs.microsoft.com/ru-ru/DeployOffice/deploy-office-365-proplus-from-a-local-source

- Обзор Office 2019 (для ИТ-специалистов) https://docs.microsoft.com/ru-ru/deployoffice/office2019/overview#whats-changed-in-office-2019

- Развертывание Office 2019 (для ИТ-специалистов) https://docs.microsoft.com/ru-ru/deployoffice/office2019/deploy

- Развертывание Office 365 профессиональный плюс с помощью служб удаленных рабочих столов https://docs.microsoft.com/ru-ru/deployoffice/deploy-office-365-proplus-by-using-remote-desktop-services

Вернуться на стартовую страницу https://bga68.livejournal.com

Источник:

Разрешения роли администратора в Azure Active Directory

https://docs.microsoft.com/ru-ru/azure/active-directory/users-groups-roles/directory-assign-admin-roles

Управление доступом к ресурсам Azure с помощью RBAC и портала Azure

https://docs.microsoft.com/ru-ru/azure/role-based-access-control/role-assignments-portal

См. также

Роли администраторов в Office 365 | Microsoft Docs

https://bga68.livejournal.com/554634.html

Вернуться на стартовую страницу https://bga68.livejournal.com

Источник:

https://docs.microsoft.com/ru-ru/office365/admin/add-users/about-admin-roles?view=o365-worldwide

Вернуться на стартовую страницу https://bga68.livejournal.com

Источник:

https://docs.microsoft.com/ru-ru/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/ff710453(v=ws.10)

Вернуться на стартовую страницу https://bga68.livejournal.com

Источник:

https://docs.microsoft.com/ru-ru/windows-server/identity/ad-ds/deploy/upgrade-domain-controllers

Вернуться на стартовую страницу https://bga68.livejournal.com

Предыдущие видео из серии # VMware_по_средам: https://www.youtube.com/playlist?list...

Вернуться на стартовую страницу https://bga68.livejournal.com

Для этого удобно использовать интерфейс Каталога Центра обновления Майкрософт:

В окне поиска задаем параметр service pack Windows server 2008 r2 и нажимаем кнопку Найти:

После этого выбираем необходимый пакет и нажимаем кнопку Загрузить:

Скачиваем и устанавливаем полученные обновления.

Вернуться на стартовую страницу

© The Cyber Security Hub

Перейти на начальную страницу https://bga68.livejournal.com

https://docs.microsoft.com/ru-ru/azure/information-protection/what-is-azure-rms

Перейти на стартовую страницу https://bga68.livejournal.com

По словам Митчела, десятки тысяч контроллеров Touch, предназначенных для работы со шлемами виртуальной реальности Oculus Quest и Rift S, оказались случайно помечены странными сообщениями, которые в компании назвали простой «пасхалкой»

На контроллеры попали надписи

«Большой брат следит за тобой» (Big Brother Is Watching You),

«Здесь были масоны» (The Masons Were Here),

«Это место сдается» (This Space for Rent) и

«Привет, iFixit! Мы вас видим!» (Hi iFixit! We See You!).

Якобы эти послания предназначались исключительно для прототипов внутреннего пользования и были лишь шуткой, но по ошибке не были удалены с серийных устройств. Митчел поясняет, что в основном такие устройства могли попасть в руки журналистов и разработчиков, получивших дорелизные версии для обзоров. Однако часть контроллеров со странными «пасхалками» может дойти и до простых пользователей, так как их по недосмотру уже отгрузили поставщикам.

Митчел пишет, что сам он, как правило, не имеет ничего против забавных «пасхалок», однако случившееся было неприемлемо, надписи обязательно будут удалены с контроллеров, и подобное больше не повторится.

Источник: https://xakep.ru/2019/04/15/fb-watching-u/

Перейти на стартовую страницу: https://bga68.livejournal.com

Мастеркласс для директора по информационной безопасности

The Chief Information Security Office (CISO) workshop contains a collection of security learnings, principles, and recommendations for modernizing security in your organization. This training workshop is a combination of experiences from Microsoft security teams and learnings from customers.

Мастеркласс для директора по информационной безопасности (CISO) содержит сборник уроков, принципов и рекомендаций по безопасности для улучшения уровня безопасности в вашей организации. Этот учебный мастеркласс представляет собой сочетание опыта групп безопасности Microsoft и знаний клиентов.

The CISO workshop can help your organization meet the dual security challenges of:

- Increasingly sophisticated attacks

- Protecting assets on a hybrid enterprise that now includes cloud platforms

The CISO workshop videos and PDF/PowerPoint download content 're modular so you can jump to any section of interest or start at the beginning. The slides for each module are shared with a creative commons (with attribution) license to help your organization build effective security strategies.

Module 1: Microsoft Cybersecurity Briefing: This module covers overviews on critical security hygiene, Microsoft cybersecurity reference architecture, cybersecurity resilience, Internet of Things (IoT), and operational tech.

Module 2: Security Management: Learn how to increase visibility and control over your hybrid enterprise estate with integrated guidance, automated policy enforcement, and monitoring.

Module 3: Identity and Access Management: Because most modern attacks involve compromising user identities, learn how to build a new identity security perimeter to protect assets outside your corporate network.

Module 4a: Threat Protection Strategy, Part I: Explore key learnings about threat protection, security evolution, strategies, and security road maps.

Module 4b: Threat Protection Strategy, Part II: This module reviews the evolution and trajectory of the Security Operations Centers (SOC), powered by the trillions of signals in the Microsoft Intelligent Security Graph.

Module 5: Information Protection: Learn how to protect sensitive information wherever it goes with automatic classification, persistent encryption across devices, and continuous monitoring of data across mobile devices, cloud services, and other corporate assets.

https://docs.microsoft.com/en-us/office365/securitycompliance/ciso-workshop

Перейти на титульную страницу: https://bga68.livejournal.com/