Cisco. Acronyms

2023-08-21 23:55

Сокращения AAA – Authentication, Authorisation, Accounting ACI – (Cisco) Application Centric Infrastructure ACK – Acknowledgement ACL – Access Control List AD – (Microsoft) Active Directory API – Application Programming Interface APIC – (Cisco) Application Policy Infrastructure Controller APIC-DC – (Cisco) Application Policy Infrastructure Controller – DataCentre ARP – Address Resolution Protocol ASIC – Application-Specific Integrated Circuit BGP – Border Gateway Protocol BPDU – Bridge Protocol Data Unit CoPP – Control Plane Policing C&C – Command and Control CC – Controlled Conduit CEF – Cisco Express Forwarding CIP – Common Industrial Protocol (ODVA) CMD – Command COS – Class Of Service CPwE – Cisco Plantwide Ethernet CRC – Cyclic Redundancy Check CTS – Cisco TrustSec dACL – Dynamic Access Control List DAI – Dynamic ARP Inspection DC – Datacentre DDOS – Distributed Denial of Service DHCP – Dynamic Host Configuration Protocol DLR – Device Level Ring DMVPN – Dynamic Multipoint Virtual Private Network DMZ – Demilitarised Zone DLR – Device Level Ring DNS – Domain Name Service DNA – (Cisco) Digital Network Architecture DNA E/A/P – (Cisco) Digital Network Architecture Essentials/Advanced/Premium Licensing DSCP – (IP) Differentiated Services Code Point DTP – (Cisco) Dynamic Trunking Protocol EIGRP – Exterior Interior Gateway Routing Protocol EPG – End Point Group ERP – Enterprise Resource Planning ERSPAN – Encapsulated Remote Switched Port Analyser ETA – (Cisco) Encrypted Traffic Analytics FNF – Flexible NetFlow GPS – Global Positioning System GE – Gigabit Ethernet GETVPN – Group Encrypted Transport Virtual Private Network GRE – Generic Routing Encapsulation GUI – Graphical User Interface HMI – Human Machine Interface HR – Human Relations HSR – High-availability Seamless Redundancy (Ring) HTTP – Hypertext Transfer Protocol HTTPS – Hypertext Transfer Protocol Secure HW – Hardware IACS – Industrial Automation and Control Systems IBN – Intent-Based Networking ICMP – Internet Control Message Protocol ICS – Internet Control System IE – Industrial Ethernet IEC – International Electrotechnical Commission IDS – Intrusion Detection System IDMZ – Industrial De-Militarised Zone IEEE – Institute of Electrical and Electronics Engineers IETF – Internet Engineering Task Force IKEv2 – Internet Key Exchange Version 2 IND – Industrial Network Director (Cisco) IOS – (Cisco) Internet Operating System IOS-XE – “XE” train of the (Cisco) Internet Operating System IOx – Application environment for Cisco Networking Equipment IP – Internet Protocol IPAM – Internet Protocol Address Management IPS – Intrusion Prevention System IPSec – Internet Protocol Security (protocol suite) ISA – International Society of Automation ISE – Identity Services Engine (Cisco) ISIS – Intermediate System to Intermediate System (Routing Protocol) IND – (Cisco) Industrial Network Director IOC – Indicators of Compromise IRIG-B – Inter-Range Instrumentation Group time code “B” IT – Internet Technology ITSec – Internet Technology Security L2 – (ISO Model) Layer 2 L3 – (ISO Model) Layer 3 LAN – Local Area Network LDAP – Lightweight Directory Access Protocol LIMS – Laboratory Information Management System LSP – Label Switch Path LTE – Long-Term Evolution (4G mobile communications standard) MAB – MAC Authentication Bypass MAC – Medium Access Control MACsec – IEEE MAC Security Standard (IEEE 802.1AE) MDM – Mobile Device Management MES – Manufacturing Execution System MRP – Media Redundancy Protocol NAT – Network Address Translation NBA – Network Behaviour Analysis NTP – Network Time Protocol ODVA – Open DeviceNet Vendor Association OPC – Open Platform Communications (OPC Foundation) OPC UA – OPC Unified Architecture OPS – Operations OSPF – Open Shortest Path First (Routing Protocol) OT – Operations Technology pxGrid – Platform Exchange Grid PCN – Process Control Network PLC – Programmable Logic Controller POE – Power Over Ethernet POE+ – Power Over Ethernet Plus PRP – Parallel Redundancy Protocol PTP – Precision Time Protocol PVST+ – (Cisco) Rapid per VLAN Spanning Tree Plus PROFINET – Process Field Net PROFINET RT – PROFINET Real-Time PROFINET IRT – PROFINET Isochronous Real-Time QoS – Quality of Service RADIUS – Remote Authentication Dial-In User Service RBAC – Roll-Based Access Control RBACL – Roll-Based Access Control List RDP – Remote Desktop Protocol REP – Resilient Ethernet Protocol RIB – Routing Information Base RSPAN – Remote Switch Port Analyser SCADA – Supervisory Control And Data Acquisition SDA – (Cisco) Software Defined Access SGACL – Scalable Group Access Control List SGT – Scalable Group Tag SIEM – Security Information and Event Management SNMP – Simple Network Management Protocol SPAN – Switch Port Analyser SPT – Spanning Tree STP – Spanning Tree Protocol SW – Software TOD – Time Of Day TCP – Transport Control Protocol TLS – Transport Layer Security TSN – Time Sensitive Networking UADP – (Cisco ASIC) Unified Access Data Plane UDP – User Datagram Protocol USB – Universal Serial Bus VoIP – Voice Over IP VLAN – Virtual Local Area Network VM – Virtual Machine VN – Virtual Network VXLAN – Virtual Extensible Local Area Network VNI – VXLAN Network Identifier VPN – Virtual Private Network VRF – Virtual Routing and Forwarding VSOM – (Cisco) Video Surveillance Operations Manager VSS – Virtual Switching System VTP – (Cisco) VLAN Trunking Protocol VXLAN – Virtual Extensible Local Area Network WAN – Wide Area Network WEBUI – World Wide Web User Interface WWW – World Wide Web

source: https://www.ciscolive.com/c/dam/r/ciscolive/apjc/docs/2019/pdf/BRKIOT-1315.pdf :

©2019

Industrial Automation Security Design Guide 2.0 :

First Published: 2023-01-17

Last Modified: 2023-01-17

©2023 © Cisco Systems, Inc. All rights reserved.

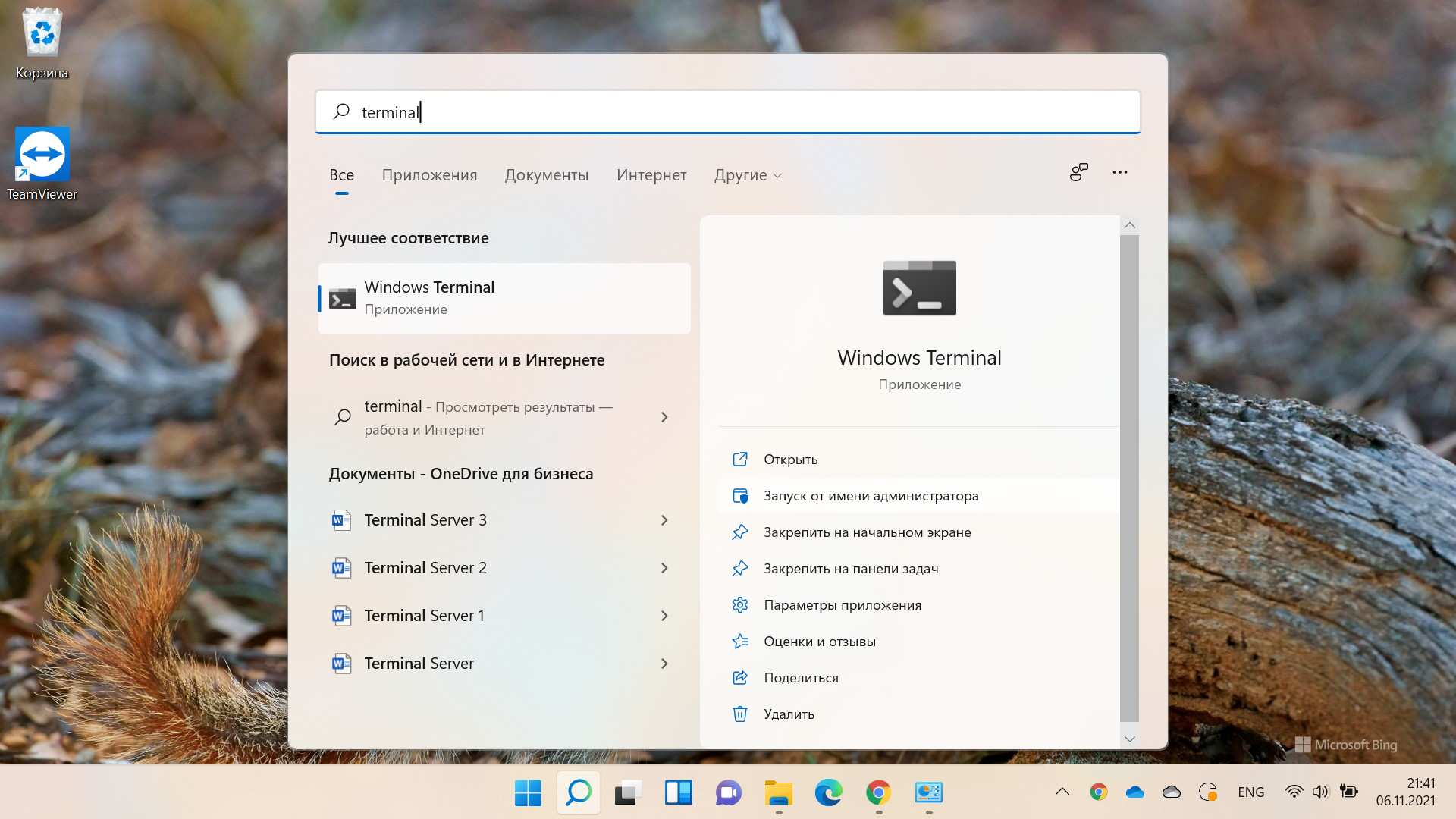

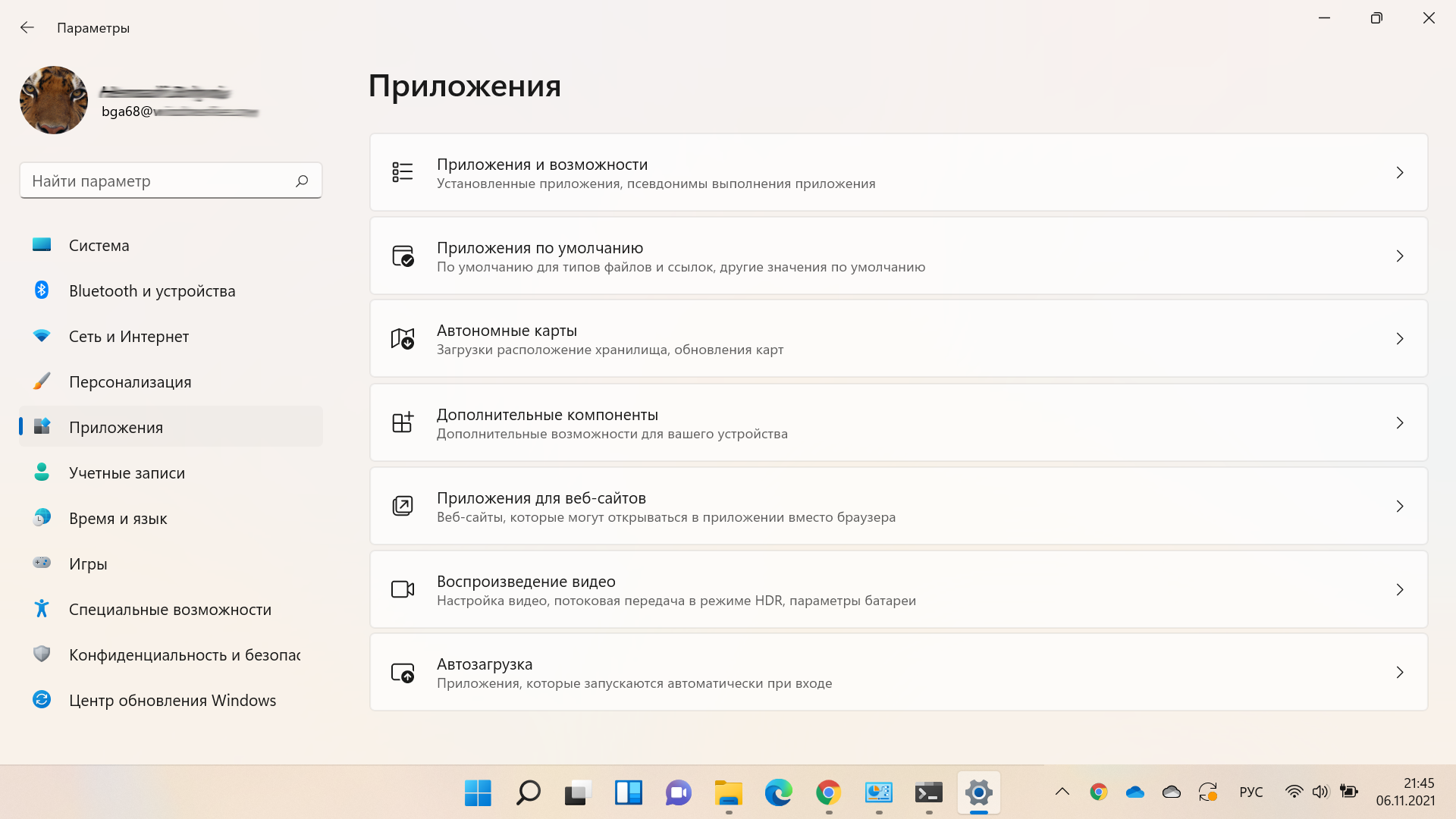

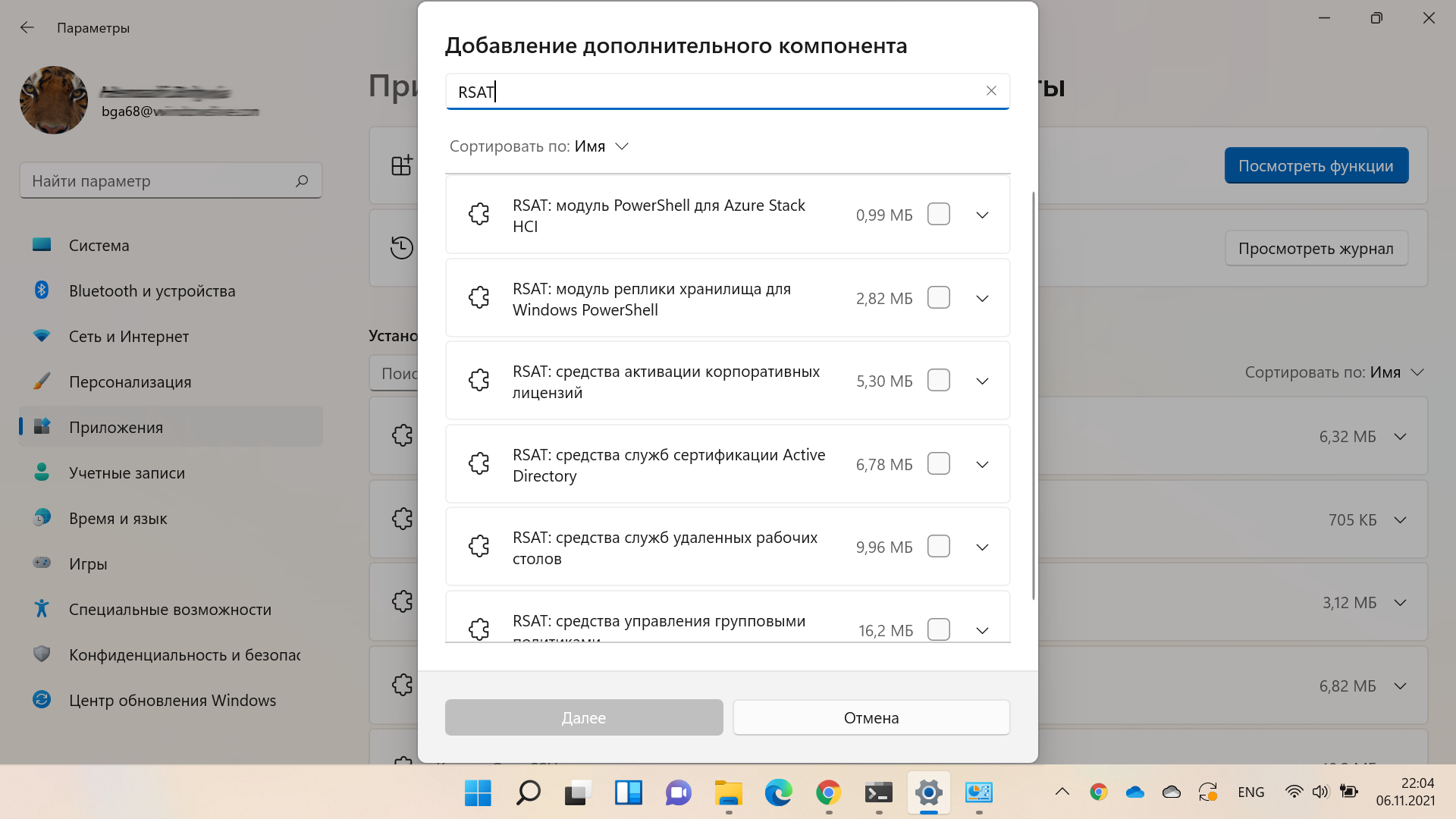

Windows 10

Windows 10