Атака Cisco Smart Install и другие - порядок действий для защиты

Подробно: https://www.securitylab.ru/blog/personal/aodugin/343624.php

Андрей Дугин

7 Апреля, 2018

Относительно вчерашнего цископада уже написано немало как официальных статей, так и неофициальных заметок. Не буду и я исключением, поделюсь своими рекомендациями по действиям для защиты. Ведь в этом противостоянии исследователей уязвимостей и вендора должна появиться незаинтересованная объективная сторона.

28 марта опубликованы 2 уязвимости Smart Install:

Что интересно, на фоне большой шумихи с Cisco Smart Install почему-то обошли вниманием аналогичные уязвимости Cisco от 28 марта 2018:

- Выполнения произвольного кода сервиса QoS CVE-2018-0151 .

- Получения несанкционированного привилегированного доступа к интерфейсу управления устройством с использованием учетной записи по умолчанию CVE-2018-0150 .

Зачем выставлять в Интернет интерфейс управления или атака на Cisco Smart Install

Подробно: https://www.securitylab.ru/blog/company/cisco/343634.php

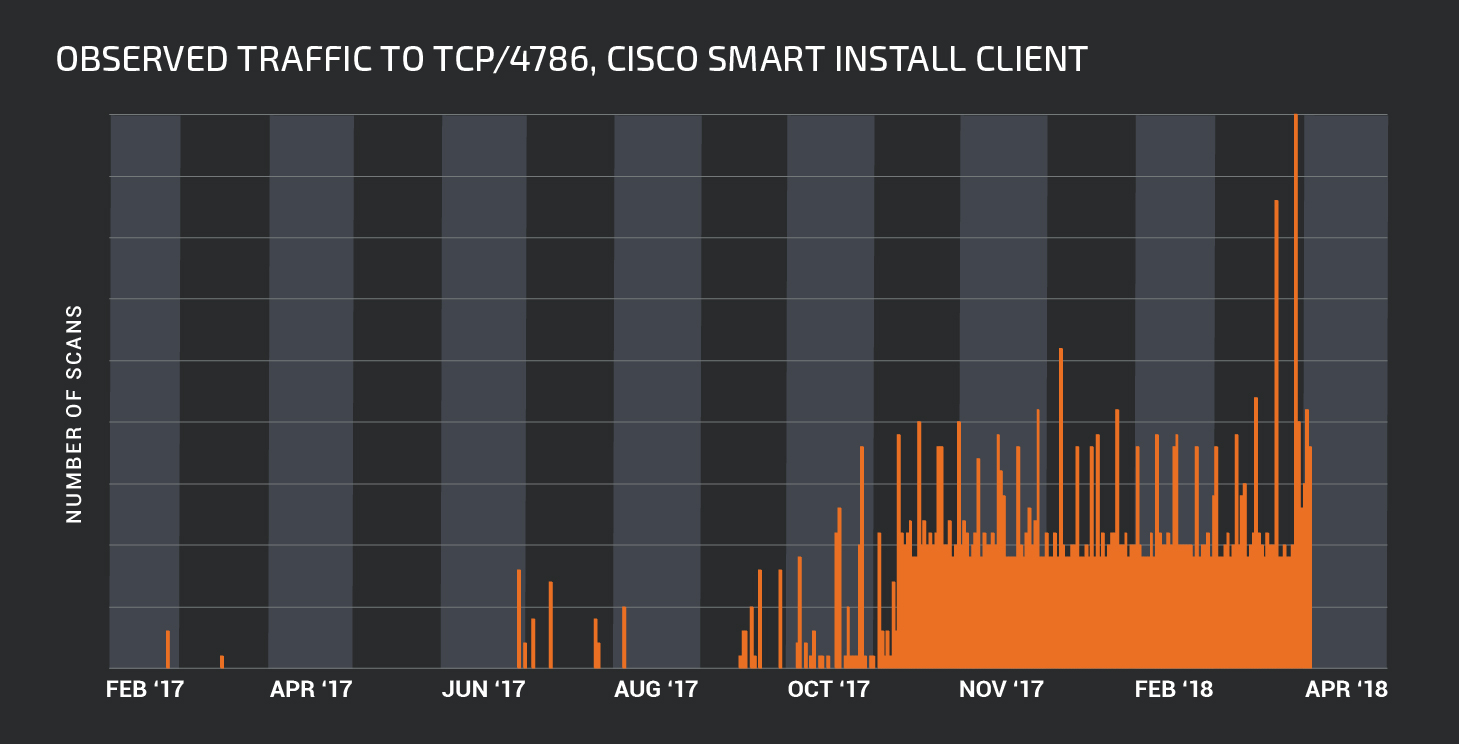

Недавно Cisco узнала о некоторых хакерских группировках, которые выбрали своими мишенями коммутаторы Cisco, используя при этом проблему неправильного использования протокола в Cisco Smart Install Client.

Нейтрализация

Вы можете определить, есть ли у вас устройствас “поднятым” на коммутаторе ПО Cisco Smart Install Client. Запуск команды show vstack config позволит вам определить, активен ли Smart Install Client. Ниже приведен пример такой команды с получением ответа на нее:

switch # show vstack config | inc Role Role: Client (SmartInstall enabled)

( Read more... )