Вышла новая версия Windows 10

Скачиваем на VLSC (Microsoft Volume Licensing Service Center)

История версий Windows 10 |

Дата доступности |

Окончание обслуживания для выпусков Home, Pro, Pro Education и Pro для рабочих станций |

Конец обслуживания для изданий Enterprise и Education |

|---|---|---|---|

| Windows 10, версия 1909 | 12 ноября 2019 г. | 11 мая 2021 г. | 10 мая 2022 г. ** |

| Windows 10, версия 1903 | 21 мая 2019 г. | 8 декабря 2020 г. | 8 декабря 2020 г. |

| Windows 10, версия 1809 | 13 ноября 2018 г. | 12 мая 2020 г. | 11 мая 2021 года ** |

| Windows 10, версия 1803 | 30 апреля 2018 г. | 12 ноября 2019 г. | 10 ноября 2020 г. |

| Windows 10, версия 1709 | 17 октября 2017 г. | 9 апреля 2019 г. | 14 апреля 2020 г. |

| Windows 10, версия 1703 | 5 апреля 2017 г. * | 9 октября 2018 г. | 8 октября 2019 г. |

| Windows 10, версия 1607 | 2 августа 2016 г. | 10 апреля 2018 г. | 9 апреля 2019 г. |

| Windows 10, версия 1511 | 10 ноября 2015 г. | 10 октября 2017 г. | 10 октября 2017 г. |

| Windows 10, выпущенная в июле 2015 года (версия 1507) | 29 июля 2015 г. | 9 мая 2017 г. | 9 мая 2017 г. |

* Windows 10, версия 1703 для выпусков Enterprise, Education и IOT Enterprise была выпущена 11 апреля 2017 года.

** Обслуживается в течение 30 месяцев с даты выпуска 6 сентября 2018 года.

ДСТУ. ISO. ИБ

2019-10-31 15:29Информационная Безопасность.

Действующие стандарты.

| ДСТУ ISO/IEC 27000:2017 (ISO/IEC 27000:2016, IDT) | Інформаційні технології. Методи захисту. Системи менеджменту інформаційної безпеки. Огляд і словник термінів | діє |

| ДСТУ ISO/IEC 27000:2019 (ISO/IEC 27000:2018, IDT) | Інформаційні технології. Методи захисту. Системи керування інформаційною безпекою. Огляд і словник термінів | діє |

| ДСТУ ISO/IEC 27001:2014 | Інформаційні технології. Методи безпеки. Системи менеджменту інформаційною безпекою. Вимоги (ISO/IEC 27001:2013;ISO/IEC 27001:2013/Cor 1:2014;IDT) | діє |

| ДСТУ ISO/IEC 27001:2015 | Інформаційні технології. Методи захисту. Системи управління інформаційною безпекою. Вимоги (ISO/IEC 27001:2013; Cor 1:2014, IDT) | діє |

| ДСТУ ISO/IEC 27001:2015 (ISO/IEC 27001:2013; Cor 1:2014, IDT)/Поправка № 2:2019 (ISO/IEC 27001:2013/Cor 2:2015, IDT) | Інформаційні технології. Методи захисту. Системи управління інформаційною безпекою. Вимоги | діє |

| ДСТУ ISO/IEC 27002:2015 | Інформаційні технології. Методи захисту. Звід практик щодо заходів інформаційної безпеки (ISO/IEC 27002:2013; Cor 1:2014, IDT) | діє |

| ДСТУ ISO/IEC 27002:2015 (ISO/IEC 27002:2013; Cor 1:2014, IDT)/Поправка № 2:2019 (ISO/IEC 27002:2013/Cor 2:2015, IDT) | Інформаційні технології. Методи захисту. Звід практик щодо заходів інформаційної безпеки | діє |

| ДСТУ ISO/IEC 27003:2018 (ISO/IEC 27003:2017, IDT) | Інформаційні технології. Методи захисту. Системи керування інформаційною безпекою. Настанова | діє |

| ДСТУ ISO/IEC 27004:2018 (ISO/IEC 27004:2016, IDT) | Інформаційні технології. Методи захисту. Системи керування інформаційною безпекою. Моніторинг, вимірювання, аналізування та оцінювання | діє |

| ДСТУ ISO/IEC 27005:2015 | Інформаційні технології. Методи захисту. Управління ризиками інформаційної безпеки (ISO/IEC 27005:2011, IDT) | діє |

| ДСТУ ISO/IEC 27005:2019 (ISO/IEC 27005:2018, IDT) | Інформаційні технології. Методи захисту. Управління ризиками інформаційної безпеки | діє |

| ДСТУ ISO/IEC 27006:2015 | Інформаційні технології. Методи захисту. Вимоги до організацій, які надають послуги з аудиту і сертифікації систем управління інформаційною безпекою (ISO/IEC 27006:2011, IDT) | діє |

| ДСТУ ISO/IEC 27007:2018 (ISO/IEC 27007:2017, IDT) | Інформаційні технології. Методи захисту. Настанова щодо аудиту систем керування інформаційною безпекою | діє |

| ДСТУ ISO/IEC TR 27008:2018 (ISO/IEC TR 27008:2011, IDT) | Інформаційні технології. Методи захисту. Настанова для аудиторів щодо елементів контролювання за інформаційною безпекою | діє |

| ДСТУ ISO/IEC TS 27008:2019 (ISO/IEC TS 27008:2019, IDT) | Інформаційні технології. Методи захисту. Настанова щодо оцінювання захисту інформаційної безпеки | діє |

| ДСТУ ISO/IEC 27009:2018 (ISO/IEC 27009:2016, IDT) | Інформаційні технології. Методи захисту. Системи керування інформаційною безпекою. Визначення для сфери застосування ISO/IEC 27001. Вимоги | діє |

| ДСТУ ISO/IEC 27010:2018 (ISO/IEC 27010:2015, IDT) | Інформаційні технології. Методи захисту. Керування інформаційною безпекою для міжгалузевих та міжорганізаційних комунікацій | діє |

| ДСТУ ISO/IEC 27011:2018 (ISO/IEC 27011:2016, IDT) | Інформаційні технології. Методи захисту. Настанова для телекомунікаційних організацій щодо керування інформаційною безпекою на основі ISO/IEC 27002 | діє |

| ДСТУ ISO/IEC 27011:2018 (ISO/IEC 27011:2016, IDT)/Поправка № 1:2019 (ISO/IEC 27011:2016/Cor 1:2018, IDT) | Інформаційні технології. Методи захисту. Настанова для телекомунікаційних організацій щодо керування інформаційною безпекою на основі ISO/IEC 27002 | діє |

| ДСТУ ISO/IEC 27013:2017(ISO/IEC 27013:2015, IDT) | Інформаційні технології. Методи захисту. Настанови для інтегрованого впровадження ISO/IEC 27001 та ISO/IEC 20000-1 | діє |

| ДСТУ ISO/IEC 27017:2017 (ISO/IEC 27017:2015, IDT) | Інформаційні технології. Методи захисту. Звід практик стосовно заходів інформаційної безпеки, що ґрунтуються на ISO/IEC 27002, для хмарних послуг | діє |

| ДСТУ ISO/IEC 27018:2016 (ISO/IEC 27018:2014, IDT) | Інформаційні технології. Методи захисту. Кодекс усталеної практики для захисту персональної ідентифікаційної інформації (РІІ) у загальнодоступних хмарах, що діють як процесори РІІ | діє |

| ДСТУ ISO/IEC 27018:2019 (ISO/IEC 27018:2019, IDT) | Інформаційні технології. Методи захисту. Кодекс усталеної практики для захисту персональної ідентифікаційної інформації (РII) у загальнодоступних хмарах, що діють як процесори РII | діє |

| ДСТУ ISO/IEC TR 27019:2017 (ISO/IEC TR 27019:2013, IDT) | Інформаційні технології. Методи захисту. Настанова щодо керування інформаційною безпекою на основі ISO/IEC 27002 для систем керування процесами в індустрії енергетичних сервісних програм | діє |

| ДСТУ ISO/IEC 27019:2019 (ISO/IEC 27019:2017, IDT) | Інформаційні технології. Методи захисту. Системи керування інформаційною безпекою для енергопостачальних організацій | діє |

| ДСТУ ISO/IEC 27021:2018 (ISO/IEC 27021:2017, IDT) | Інформаційні технології. Методи захисту. Системи керування інформаційною безпекою. Вимоги до компетенції для професіоналів з керування інформаційною безпекою | діє |

| ДСТУ ISO/IEC 27031:2015 | Інформаційні технології. Методи захисту. Настанови щодо готовності інформаційно-комунікаційних технологій для неперервності роботи бізнесу (ISO/IEC 27031:2011, IDT) | діє |

| ДСТУ ISO/IEC 27032:2016 (ISO/IEC 27032:2012, IDT) | Інформаційні технології. Методи захисту. Настанови щодо кібербезпеки | діє |

| ДСТУ ISO/IEC 27033-1:2017 (ISO/IEC 27033-1:2015, IDT) | Інформаційні технології. Методи захисту. Захист мережі. Частина 1. Огляд і поняття | діє |

| ДСТУ ISO/IEC 27033-2:2016 (ISO/IEC 27033-2:2012, IDT) | Інформаційні технології. Методи захисту. Безпека мережі. Частина 2. Настанови щодо проектування та реалізації безпеки мережі | діє |

| ДСТУ ISO/IEC 27033-3:2016 (ISO/IEC 27033-3:2010, IDT) | Інформаційні технології. Методи захисту. Безпечність мережі. Частина 3. Еталонні мережеві сценарії. Загрози, методи проектування та проблеми керування | діє |

| ДСТУ ISO/IEC 27033-4:2016 (ISO/IEC 27033-4:2014, IDT) | Інформаційні технології. Методи захисту. Безпека мережі. Частина 4. Убезпечення комунікацій між мережами з використанням шлюзів безпеки | діє |

| ДСТУ ISO/IEC 27033-5:2016 (ISO/IEC 27033-5:2013, IDT) | Інформаційні технології. Методи захисту. Безпечність мережі. Частина 5. Убезпечення комунікацій уздовж мереж із використанням віртуальних приватних мереж (VPNs) | діє |

| ДСТУ ISO/IEC 27033-6:2018 (ISO/IEC 27033-6:2016, IDT) | Інформаційні технології. Методи захисту. Безпека мережі. Частина 6. Забезпечення безпроводового доступу до IP-мережі | діє |

| ДСТУ ISO/IEC 27034-1:2017 (ISO/IEC 27034-1:2011; Cor 1:2014, IDT) | Інформаційні технології. Методи захисту. Безпека прикладних програм. Частина 1. Огляд і загальні поняття | діє |

| ДСТУ ISO/IEC 27034-2:2017 (ISO/IEC 27034-2:2015, IDT) | Інформаційні технології. Методи захисту. Безпека прикладних програм. Частина 2. Нормативна структура організації | діє |

| ДСТУ ISO/IEC 27034-3:2018 (ISO/IEC 27034-3:2018, IDT) | Інформаційні технології. Методи захисту. Безпека застосовних програм. Частина 3. Процес керування безпекою застосовних програм | діє |

| ДСТУ ISO/IEC TS 27034-5-1:2019 (ISO/IEC TS 27034-5-1:2018, IDT) | Інформаційні технології. Захист застосунків. Частина 5-1. Структура даних керування протоколами та захистом застосунків. Схеми XML | діє |

| ДСТУ ISO/IEC 27034-5:2018 (ISO/IEC 27034-5:2017, IDT) | Інформаційні технології. Методи захисту. Безпека застосовних програм. Частина 5. Протоколи та структура контрольних даних безпеки застосовних програм | діє |

| ДСТУ ISO/IEC 27034-6:2018 (ISO/IEC 27034-6:2016, IDT) | Інформаційні технології. Методи захисту. Безпека застосовних програм. Частина 6. Вивчення випадків | діє |

| ДСТУ ISO/IEC 27034-7:2018 (ISO/IEC 27034-7:2018, IDT) | Інформаційні технології. Методи захисту. Безпека застосовних програм. Частина 7. Модель передбачення гарантування безпеки прикладних програм | діє |

| ДСТУ ISO/IEC 27035-1:2018 (ISO/IEC 27035-1:2016, IDT) | Інформаційні технології. Методи захисту. Керування інцидентами інформаційної безпеки. Частина 1. Принципи керування інцидентами | діє |

| ДСТУ ISO/IEC 27035-2:2018 (ISO/IEC 27035-2:2016, IDT) | Інформаційні технології. Методи захисту. Керування інцидентами інформаційної безпеки. Частина 2. Настанова щодо планування та підготовки до реагування на інциденти | діє |

| ДСТУ ISO/IEC 27036-1:2017 (ISO/IEC 27036-1:2014, IDT) | Інформаційні технології. Методи захисту. Інформаційна безпека у відносинах з постачальниками. Частина 1. Огляд і поняття | діє |

| ДСТУ ISO/IEC 27036-2:2017 (ISO/IEC 27036-2:2014, IDT) | Інформаційні технології. Методи захисту. Інформаційна безпека у відносинах з постачальниками. Частина 2. Вимоги | діє |

| ДСТУ ISO/IEC 27036-3:2017 (ISO/IEC 27036-3:2013, IDT) | Інформаційні технології. Методи захисту. Інформаційна безпека у відносинах з постачальниками. Частина 3. Настанови щодо безпеки ланцюга постачання інформаційних та комунікаційних технологій | діє |

| ДСТУ ISO/IEC 27036-4:2018 (ISO/IEC 27036-4:2016, IDT) | Інформаційні технології. Методи захисту. Інформаційна безпека у відносинах з постачальниками. Частина 4. Настанова щодо безпеки хмарних послуг | діє |

| ДСТУ ISO/ІЕС 27037:2017 (ISO/ІЕС 27037:2012, IDT) | Інформаційні технології. Методи захисту. Настанови для ідентифікації, збирання, здобуття та збереження цифрових доказів | діє |

| ДСТУ ISO/IEC 27038:2018 (ISO/IEC 27038:2014, IDT) | Інформаційні технології. Методи захисту. Специфікація для цифрового редагування | діє |

| ДСТУ ISO/IEC 27039:2017 (ISO/IEC 27039:2015, IDT) | Інформаційні технології. Методи захисту. Вибирання, розгортання та експлуатування систем виявлення та запобігання вторгненням (СВЗВ) | діє |

| ДСТУ ISO/IEC 27040:2016 (ISO/IEC 27040:2015, IDT) | Інформаційні технології. Методи захисту. Безпека зберігання | діє |

| ДСТУ ISO/IEC 27041:2016 (ISO/IEC 27041:2015, IDT) | Інформаційні технології. Методи захисту. Настанова щодо забезпечення прийнятності та адекватності методів розслідування | діє |

| ДСТУ ISO/IEC 27042:2016 (ISO/IEC 27042:2015, IDT) | Інформаційні технології. Методи захисту. Настанови щодо аналізу та інтерпретації цифрового доказу | діє |

| ДСТУ ISO/IEC 27043:2016 (ISO/IEC 27043:2015, IDT) | Інформаційні технології. Методи захисту. Принципи та процеси розслідування інцидентів | діє |

| ДСТУ ISO/IEC 27050-1:2018 (ISO/IEC 27050-1:2016, IDT) | Інформаційні технології. Методи захисту. Електронне виявлення. Частина 1. Огляд та поняття | діє |

| ДСТУ ISO/IEC 27050-3:2018 (ISO/IEC 27050-3:2017, IDT) | Інформаційні технології. Методи захисту. Електронне виявлення. Частина 3. Звід правил для електронного виявлення | діє |

| ДСТУ ISO 27729:2018 (ISO 27729:2012, IDT) | Інформація та документація. Міжнародний стандартний ідентифікатор назв (ISNI) | діє |

| ДСТУ ISO 27729:2018/Поправка № 1:2018 (ISO 27729:2012/Cor 1:2013, IDT) | Інформація та документація. Міжнародний стандартний ідентифікатор назв (ISNI) | діє |

| ДСТУ ISO 27730:2018 (ISO 27730:2012, IDT) | Інформація та документація. Міжнародний стандартний ідентифікатор колекцій (ISCI) | діє |

С помощью административных ролей предоставляется доступ к Azure AD и другим службам Майкрософт.

Документация написана иногда таким языком, что сначала читаешь на доступном языке. Потом - в оригинале. И потом - на понятном

Ниже в таблице сведена, будем считать, "официальная версия перевода от Майкрософт" административных ролей в Azure Active Directory - русский-английский язык, соответствие терминов.

По факту - это одна и та же админка на портале https://portal.azure.com с переключением с английского языка на русский в параметрах портала.

С некоторым официальным переводом не соглашусь... Например:

Azure Information Protection administrator

Can manage all aspects of the Azure Information Protection product.

Рус. (Майкрософт):

Администратор Azure Information Protection

Может контролировать все аспекты продукта Azure Information Protection.

Рус.:

Администратор защиты информации Azure

Может управлять всеми аспектами продукта Azure Information Protection.

Конечно, Azure Information Protection - можно считать именем собственным и не переводить как Администратор защиты информации Azure, но...

И, кстати, чувствуете разницу в контролировать и управлять?

| Роль | Описание | Role | Description |

| Глобальный администратор | Может контролировать все аспекты служб Azure AD и Майкрософт, использующих удостоверения Azure AD. | Global administrator | Can manage all aspects of Azure AD and Microsoft services that use Azure AD identities. |

| Глобальный читатель | Может читать то же, что и глобальный администратор, но не может ничего изменять. | Global reader | Can read everything that a global administrator can, but not update anything. |

| Администратор Аналитики компьютеров | Может получать доступ к службам и средствам управления компьютерами и управлять ими. | Desktop Analytics administrator | Can access and manage Desktop management tools and services. |

| Администратор атрибутов потоков пользователей B2C | Может создавать схему атрибутов, доступную для всех потоков пользователей, и управлять ей. | B2C user flow attribute administrator | Can create and manage the attribute schema available to all user flows. |

| Администратор безопасности | Может просматривать отчеты и сведения для защиты, а также управлять конфигурацией Azure AD и Office 365. | Security administrator | Can read security information and reports, and manage configuration in Azure AD and Office 365. |

| Администратор внешнего поставщика удостоверений | Может настраивать поставщики удостоверений для использования в прямой федерации. | External Identity Provider administrator | Can configure identity providers for use in direct federation. |

| Администратор выставления счетов | Может выполнять основные задачи по выставлению счетов, например изменять платежную информацию. | Billing administrator | Can perform common billing related tasks like updating payment information. |

| Администратор данных соответствия | Может создавать и контролировать данные по соответствию требованиям. | Compliance data administrator | Can create and manage compliance content. |

| Администратор лицензий | Возможность назначать, удалять и изменять лицензии. | License administrator | Ability to assign, remove and update license assignments. |

| Администратор набора ключей IEF B2C | Может управлять секретами для федерации и шифрования в Identity Experience Framework. | B2C IEF Keyset administrator | Can manage secrets for federation and encryption in the Identity Experience Framework. |

| Администратор облачных приложений | Может задавать и изменять любые аспекты регистрации приложений и работы с корпоративными приложениями, за исключением прокси приложений. | Cloud application administrator | Can create and manage all aspects of app registrations and enterprise apps except App Proxy. |

| Администратор облачных устройств | Полный доступ для управления устройствами в Azure AD. | Cloud device administrator | Full access to manage devices in Azure AD. |

| Администратор паролей | Может сбросить пароли для пользователей, не являющихся администраторами, и администраторов паролей. | Password administrator | Can reset passwords for non-administrators and Password administrators. |

| Администратор поиска | Может создавать и контролировать все параметры Поиска (Майкрософт) | Search administrator | Can create and manage all aspects of Microsoft Search settings. |

| Администратор политики IEF B2C | Может создавать политики инфраструктуры доверия и управлять ими в Identity Experience Framework. | B2C IEF Policy administrator | Can create and manage trust framework policies in the Identity Experience Framework. |

| Администратор пользователей | Может контролировать все аспекты работы пользователей и групп, в том числе сбрасывать пароли администраторов с ограниченными правами. | User administrator | Can manage all aspects of users and groups, including resetting passwords for limited admins. |

| Администратор потоков пользователей B2C | Может создавать все аспекты потоков пользователей и управлять ими. | B2C user flow administrator | Can create and manage all aspects of user flows. |

| Администратор привилегированных ролей | Может контролировать назначение ролей в Azure AD и все аспекты Privileged Identity Management. | Privileged role administrator | Can manage role assignments in Azure AD, and all aspects of Privileged Identity Management. |

| Администратор приложений | Может задавать и изменять любые аспекты регистрации приложений и работы с корпоративными приложениями. | Application administrator | Can create and manage all aspects of app registrations and enterprise apps. |

| Администратор проверки подлинности | Может просматривать, задавать и сбрасывать способ проверки подлинности для любого пользователя, не являющегося администратором. | Authentication administrator | Has access to view, set, and reset authentication method information for any non-admin user. |

| Администратор связи Teams | Может управлять функциями вызовов и собраний в службе Microsoft Teams. | Teams Communications Administrator | Can manage calling and meetings features within the Microsoft Teams service. |

| Администратор службы | Может просматривать сведения о работоспособности служб и работать с запросами в службу поддержки. | Service administrator | Can read service health information and manage support tickets. |

| Администратор службы поддержки | Может сбрасывать пароли пользователей, не являющихся администраторами, и администраторов службы поддержки. | Helpdesk administrator | Can reset passwords for non-administrators and Helpdesk administrators. |

| Администратор службы Teams | Может управлять службой Microsoft Teams. | Teams Service Administrator | Can manage the Microsoft Teams service. |

| Администратор соответствия требованиям | Может просматривать и изменять конфигурацию соответствия требованиям и отчеты в Azure AD и Office 365. | Compliance administrator | Can read and manage compliance configuration and reports in Azure AD and Office 365. |

| Администратор условного доступа | Может контролировать возможности условного доступа. | Conditional Access administrator | Can manage conditional access capabilities. |

| Администратор Azure DevOps | Может управлять политикой и параметрами организации Azure DevOps. | Azure DevOps administrator | Can manage Azure DevOps organization policy and settings. |

| Администратор Azure Information Protection | Может контролировать все аспекты продукта Azure Information Protection. | Azure Information Protection administrator | Can manage all aspects of the Azure Information Protection product. |

| Администратор Dynamics 365 | Может контролировать все аспекты продукта Dynamics 365. | Dynamics 365 administrator | Can manage all aspects of the Dynamics 365 product. |

| Администратор Exchange | Может контролировать все аспекты продукта Exchange. | Exchange administrator | Can manage all aspects of the Exchange product. |

| Администратор Intune | Может контролировать все аспекты продукта Intune. | Intune administrator | Can manage all aspects of the Intune product. |

| Администратор Kaizala | Может управлять параметрами для Microsoft Kaizala. | Kaizala administrator | Can manage settings for Microsoft Kaizala. |

| Администратор Power BI | Может контролировать все аспекты продукта Power BI. | Power BI administrator | Can manage all aspects of the Power BI product. |

| Администратор SharePoint | Может контролировать все аспекты службы SharePoint. | SharePoint administrator | Can manage all aspects of the SharePoint service. |

| Администратор Skype для бизнеса | Может контролировать все аспекты продукта "Skype для бизнеса". | Skype for Business administrator | Can manage all aspects of the Skype for Business product. |

| Инженер службы поддержки связи Teams | Может устранять проблемы связи в Microsoft Teams, используя расширенные средства. | Teams Communications Support Engineer | Can troubleshoot communications issues within Teams using advanced tools.; |

| Лицо, утверждающее доступ к защищенному хранилищу | Может утверждать запросы в службу поддержки Майкрософт для получения доступа к данным организации клиента. | Customer LockBox access approver | Can approve Microsoft support requests to access customer organizational data. |

| Оператор безопасности | Может создавать и обрабатывать события безопасности. | Security operator | Can create and manage security events. |

| Привилегированный администратор проверки подлинности | Может просматривать, задавать и сбрасывать способ проверки подлинности для любых пользователей (включая администраторов). | Privileged authentication administrator | Allowed to view, set and reset authentication method information for any user (admin or non-admin). |

| Приглашающий гостей | Может приглашать гостей независимо от значения параметра "Участники могут приглашать гостей". | Guest inviter | Can invite guest users independent of the ‘members can invite guests’ setting. |

| Разработчик приложений | Может создавать регистрации приложений независимо от значения параметра "Пользователи могут регистрировать приложения". | Application developer | Can create application registrations independent of the 'Users can register applications' setting. |

| Редактор поиска | Может создавать и изменять редакторское содержимое, например закладки, вопросы и ответы, расположения или план этажа. | Search editor | Can create and manage the editorial content such as bookmarks, Q and As, locations, floorplan. |

| Специалист службы поддержки связи Teams | Может устранять проблемы связи в Microsoft Teams, используя основные средства. | Teams Communications Support Specialist | Can troubleshoot communications issues within Teams using basic tools. |

| Читатели каталогов | Может считывать базовые сведения о каталоге. Обычно используется для предоставления доступа к каталогу приложениям и гостям. | Directory readers | Can read basic directory information. Commonly used to grant directory read access to applications and guests. |

| Читатель конфиденциальности данных Центра сообщений | Может читать записи Центра сообщений, сообщения о конфиденциальности данных, группы, домены и подписки. | Message center privacy reader | Can read Message Center posts, data privacy messages, groups, domains and subscriptions. |

| Читатель отчетов | Может просматривать отчеты о входе и аудите. | Reports reader | Can read sign-in and audit reports. |

| Читатель сведений о безопасности | Может просматривать отчеты и сведения для защиты в Azure AD и Office 365. | Security reader | Can read security information and reports in Azure AD and Office 365. |

| Читатель Центра сообщений | Может читать сообщения и обновления для своей организации только в Центре сообщений Office 365. | Message center reader | Can read messages and updates for their organization in Office 365 Message Center only. |

Общие элементы пользовательского интерфейса в Центре администрирования Exchange

Вход в Центр администрирования Exchange производится по внутреннему URL-адресу: по умолчанию это значение содержит полное доменное имя (FQDN) сервера Exchange в формате

URL-адрес Центра администрирования Exchange управляется виртуальным каталогом Службы IIS (IIS) под названием ECP, который располагается в службах клиентского доступа (интерфейсных службах) на сервере почтовых ящиков.

Ниже приведены элементы пользовательского интерфейса, которые являются общими для Центра администрирования Exchange.

На рисунке обозначены:

- Распределенная навигация / Cross-premises navigation

- Панель "Функции" / Feature pane

- Вкладки / Tabs

- Панель инструментов / Toolbar

- Представление списка / List view

- Область сведений / Details pane

- Уведомления / Notifications

- Иконка "Моя учетная запись" и Справка / Me tile and Help

Источник:

Центр администрирования Exchange в Exchange Server

Многие свойства CSS имеют свои единицы измерения, рассматривать все в одной статье нет необходимости.

1px (пиксель) = 1/96 дюйма, но не в CSS. 1 px в CSS - это точка на экране пользователя, физическая величина которой зависит от разрешения устройства и от того, с какого расстояния человек смотрит на его поверхность (мобильный телефон или телевизор). В каких бы единицах измерения мы бы не писали код, он приводится именно к px.

1 em = значению font-size родителя. Обратите внимание, что в полигоне ниже font-size жёлтого и коричневого блоков разный, а размер шрифта одинаковый.

16px * 1 = 16px // жёлтый 16px * 0,5 = 8px // зелёный 8px * 2 = 16px // коричневый

1 rem = значению font-size <html> (корневого элемента документа).

16px * 1 = 16px // жёлтый

16px * 0,5 = 8px // зелёный

16px * 2 = 32px // коричневый

1 процент (1%) — значение высчитывается относительно значения свойства родительского тега.

16px * 100% = 16px // жёлтый

16px * 50% = 8px // зелёный

8px * 200% = 16px // коричневый

При уменьшении ширины родителя, уменьшается и ширина элемента, но не его шрифт.

1vw = 1% от ширины окна. При уменьшении ширины окна, уменьшается ширина, высота, шрифт элемента. Шрифт не будет масштабирован при нажатии Ctrl+ или Ctrl-.

1vh = 1% от высоты окна. При уменьшении высоты окна, уменьшается ширина, высота, шрифт элемента. Шрифт не будет масштабирован при нажатии Ctrl+ или Ctrl-.

1vmin = 1vw или 1vh. Выбирается то, которое меньше.

1vmax = 1vw или 1vh. Выбирается то, которое больше.

<style>

##raz { font-size: 16px; width: 150px; height: 150px; }

##raz > div { font-size: 8px; width: 100px; height: 100px; }

##raz > div > div { font-size: 32px; width: 250px; height: 250px; }

</style>

<div id="raz">font-size: 16px;

<div>font-size: 8px;

<div>font-size: 32px;</div>

</div>

</div>

Источник: http://shpargalkablog.ru/2013/03/px-em-calc.html

Компания Microsoft представила давно ожидаемую ОС Windows 10X. Её показали в комплекте с двухэкранным устройством Surface Neo. На данный момент сообщается, что система позволяет «назначать» клавиатурой и экраном любой из двух дисплеев.

Также известно, что система получила обновлённое меню «Пуск» и отказалась от набивших оскомину «живых» плиток, унаследованных с Windows Phone. В целом, конфигурация меню стала более минималистичной и простой. Теперь в «Пуске» можно закреплять приложения и список последних документов.

Новая версия Windows получила ряд оптимизаций по сравнению со стандартным вариантом. Правда, это больше касается работы с сенсорными экранами и соответствующего управления.

Ранее, напомним, была утечка, которая показала внешний вид меню и, как видим, в релизе оно не изменилось. На данный момент неясно, будет ли обновлена обычная версия Windows 10, чтобы включить некоторые из этих изменений в меню «Пуск» классической версии. Но уже очевидно, что Microsoft не видит «живые» плитки как часть своего будущего для Windows.

Источник:

https://3dnews.ru/995010

p.s. От себя лично: впечатление от фотографии выше: Windows X - теперь выглядит, как старый добрый iPad???

Номера версий Windows 10

2019-10-03 17:27| Справочная таблица для номеров версий Windows | ||

|---|---|---|

| Операционная система | Подробности о версии | Номер версии |

| Windows 10 | Windows 10 (1903) | 10.0.18362 |

| Windows 10 (1809) | 10.0.17763 | |

| Windows 10 (1803) | 10.0.17134 | |

| Windows 10 (1709) | 10.0.16299 | |

| Windows 10 (1703) | 10.0.15063 | |

| Windows 10 (1607) | 10.0.14393 | |

| Windows 10 (1511) | 10.0.10586 | |

| Windows 10 | 10.0.10240 | |

Источник:

https://www.lifewire.com/windows-version-numbers-2625171

Выпуск |

Обновления компонентов за март* |

Обновления компонентов за сентябрь* |

|---|---|---|

| Windows 10 Корпоративная Windows 10 для образовательных учреждений |

Обслуживание в течение 18 месяцев с даты выпуска | Обслуживание в течение 30 месяцев с даты выпуска |

| Windows 10 Pro Windows 10 Pro для рабочих станций Windows 10 Домашняя |

Обслуживание в течение 18 месяцев с даты выпуска, однако в зависимости от параметров последнее обновление компонентов может автоматически устанавливаться на устройстве после выхода обновления. | Обслуживание в течение 18 месяцев с даты выпуска, однако в зависимости от параметров последнее обновление компонентов может автоматически устанавливаться на устройстве после выхода обновления. |

* Обновления компонентов будут выпускаться два раза в год в марте и сентябре.

В рамках модели Semi-Annual Channel обновления компонентов Windows 10 выпускаются дважды в год в марте и сентябре. Обновления накопительные: каждое следующее обновление основано на предыдущих.

Источник:

https://support.microsoft.com/ru-ru/help/13853

Создание анимированных стикеров

Приложения Telegram поддерживают анимированные стикеры (кнопки / наклейки / sticker) начиная с версии 5.9. Создавать и загружать новые пакеты с анимированными стикерами может любой мастер своего дела.

Необходимые инструменты

Для создания анимированных стикеров для платформы Telegram вам понадобится следующее:

- Любой редактор векторной графики, который позволяет экспортировать векторные объекты в Adobe After Effects для превращения их в анимацию.

- Adobe After Effects.

- Bodymovin-TG плагин, расширение Bodymovin для Adobe After Effects, которое может быть использовано для экспорта анимации .TGS, формат анимированного стикера в Telegram.

Технические требования

- Размер стикера / холста должен быть 512х512 пикселей.

- Наклейки объектов не должны покидать холст.

- Продолжительность анимации не должна превышать 3 секунды.

- Анимация должна быть зациклена.

- Размер стикера не должен превышать 64 КБ.

- Все стикеры внутри одного пака должны иметь одинаковую частоту кадров (FPS / Frames per Second / кадры в секунду) (30 или 60).

- Вы не должны использовать следующие функции Adobe After Effects при анимации стикера: Выражения, Маски, Подложки, Эффекты слоя, Изображения, Твердые тела, Тексты, 3D-слои, Пути слияния, формы звезд, градиентные штрихи, повторители, растягивание по времени, перераспределение времени, Автоориентированные слои (Expressions, Masks, Mattes, Layer Effects, Images, Solids, Texts, 3D Layers, Merge Paths, Star Shapes, Gradient Strokes, Repeaters, Time Stretching, Time Remapping, Auto-Oriented Layers). Использование любого из этих инструментов сделает невозможным экспорт вашей анимации с помощью Bodymovin-TG.

Загрузка стикеров

Как только ваши стикеры будут готовы, отправьте команду /newanimated боту @stickers, а затем отправьте ему файлы .TGS.

Вашему набору понадобится значок / иконка. Значки для анимированных наборов стикеров должны быть размером 100x100 пикселей, с цикличной анимацией, не превышающей 3 секунды.

Источник:

https://core.telegram.org/animated_stickers

SATA I (версия 1.x) интерфейс, официально известный как интерфейс SATA Гбит / с, представляет собой первое поколение интерфейсов SATA работающих на 1.5 Гбит / с. Пропускная способность поддерживаемая интерфейсом - до 150МБ / с.

SATA II (версия 2.x) интерфейс, официально известный как интерфейс SATA 3 Гбит / с, представляет собой второе поколение интерфейсов SATA работающих на 3,0 Гбит / с. Пропускная способность поддерживаемая интерфейсом - до 300МБ / с.

SATA III (версия 3.x) интерфейс, официально известный как SATA 6 Гбит / с, представляет собой третье поколение интерфейсов SATA работает на 6,0 Гбит / с.Пропускная способность которая поддерживаемая интерфейсом - 600 МБ / с. Данный интерфейс обратно совместим с интерфейсом SATA 3 Гбит / с.

SATA II интерфейс обратно совместим и поддерживается на SATA I портах. SATA III интерфейс обратно совместим и поддерживается на SATA I и SATA II портах. Однако максимальная скорость диска будет медленнее из-за скоростных ограничений порта.

Пример: SanDisk Extreme SSD, поддерживает интерфейс SATA 6 Гбит / с и при подключении к портам SATA 6 Гбит / с, может доходить до 550/520MБ/s последовательного чтения и последовательной ставки скорость записи соответственно. Однако, когда диск подключен к порту SATA 3 Гбит / с , она может доходить до 285/275MБ/s последовательного чтения и последовательной записи соответственно.

Источник:

Поддержка SanDisk® | Разница между SATA I, SATA II и SATA III

Относится к:

Outlook для Office 365, Outlook 2019, Outlook 2016, Outlook 2013, Outlook 2010

Некоторые возможности учетных записей Microsoft Exchange Server зависят от версии Exchange, к которой подключается ваша учетная запись. Пример — это веб-архив, для которого требуется Microsoft Exchange Server 2010.

Как определить наличие учетной записи Microsoft Exchange Server?

Откройте вкладку Файл. Нажмите кнопку Настройка учетных записей и выберите команду Настройка учетных записей. На вкладке Электронная почта в списке учетных записей указан тип каждой из них.

Чтобы определить версию Exchange, к которой подключается ваша учетная запись, выполните указанные ниже действия.

- При запуске Microsoft Outlook нажмите клавишу CTRL и, удерживая ее нажатой, щелкните правой кнопкой мыши значок Outlook в области уведомлений.

- Нажмите кнопку состояние подключения.

- Переместите горизонтальный ползунок в правый вид.Примечание: Обратите внимание, что под заголовком столбца Version (версия ) отображается отображаемое число.

- Сравните номер с указанными в приведенной ниже таблице

Microsoft Exchange Server

Версия

Microsoft Exchange Server 2003

6.5.6944

Microsoft Exchange Server 2003 с ПАКЕТом обновления 1 (SP1)

6.5.7226

Microsoft Exchange Server 2003 с ПАКЕТом обновления 2 (SP2)

6.5.7638

Microsoft Exchange Server 2003 с пакетом обновления 2 (SP2)

Обновление за Март 20086.5.7653.33

Microsoft Exchange Server 2003 с пакетом обновления 2 (SP2)

Обновление за Август 20086.5.7654.4

Microsoft Exchange Server 2007

8.0.685.24 или 8.0.685.25

Microsoft Exchange Server 2007 с ПАКЕТом обновления 1 (SP1)

8.1.240.006

Microsoft Exchange Server 2007 с ПАКЕТом обновления 2 (SP2)

8.2.176.002

Microsoft Exchange Server 2007 с ПАКЕТом обновления 3 (SP3)

8.3.83.006

Microsoft Exchange Server 2010

14.0.639.21

Microsoft Exchange Server 2010 с ПАКЕТом обновления 1 (SP1)

14.1.218.15

Microsoft Exchange Server 2010 с ПАКЕТом обновления 2 (SP2)

14.2.247.5

Microsoft Exchange Server 2013

15.0.XXX.XXX

Microsoft Exchange Server 2016

15.01.XXXX.XXX

Примечание: Microsoft Outlook 2010 можно использовать с сервером Microsoft Exchange Server 2016, Exchange Server 2013 Exchange Server 2010, Exchange Server 2007 или Exchange Server 2003.

См.также:

Exchange Server 2013, 2016 and 2019 Build Numbers (with Cumulative Updates)

Источник:

Microsoft Docs: Определение версии сервера Microsoft Exchange Server, к которому подключается учетная запись Outlook

Все документы информационной безопасности изобилуют специализированными терминами и подчас путаница в переводе термина / адаптация термина к бизнес-процессам приводит к тому, что мы получаем результат совсем не тот, который указан в техническом задании.

Самый простой пример: как объяснить бизнесмену, что такое риск информационной безопасности?

Все просто. Или ещё проще

Риск = Вероятность + Угроза + Ущерб |

Если какого-то компонента из этих трех нет, то это не риск! Вот и всё!

Published 20 August 2019 - ID G00352135

Published 20 August 2019 - ID G00352135Gartner называет Microsoft лидером в сфере защиты конечных точек в 2019 году в Magic Quadrant

Gartner не поддерживает какого-либо поставщика, продукт или услугу, описанную в его исследовательских публикациях, и не советует пользователям технологии выбирать только тех поставщиков, которые имеют наивысшие рейтинги или другие обозначения.

Исследовательские публикации Gartner состоят из мнений исследовательской организации Gartner и не должны рассматриваться как констатация факта.

Gartner отказывается от всех гарантий, явных или подразумеваемых, в отношении данного исследования, включая любые гарантии товарной пригодности или пригодности для определенной цели.

Источник:

https://www.microsoft.com/security/blog/2019/08/23/gartner-names-microsoft-a-leader-in-2019-endpoint-protection-platforms-magic-quadrant/

https://www.gartner.com/doc/reprints?id=1-1OCBC1P5&ct=190731

В детстве Билли учился в самой привилегированной школе Сиэтла «Лейксайд», где смог развить свои навыки программирования на очень редком школьном мини-компьютере.

При этом, учился и вел себя на уроках настолько плохо, что его даже пришлось водить для излечения к психиатру.

Несмотря на наследственность и трудное детство, он сумел всего достигнуть самостоятельно.

А чего добился ты?

совершают

ошибки.

Знание — это

большое

преимущество

Человеческий фактор риска: почему ИТ-безопасность — это не только предотвращение угроз, но и обучение сотрудников

Успешные стратегии ИТ-безопасности основываются на эффективной технологии, которая обеспечивает адаптивный контроль доступа и защиту идентификационных данных сотрудников, являющихся самой важной линией обороны в борьбе с внешними угрозами. Помимо этого высокоэффективная технология не оказывает негативного влияния на ежедневные рабочие процедуры и поэтому хорошо воспринимается пользователями, что позволяет успешно противодействовать использованию теневых ИТ сотрудниками.

Однако технология может не работать, если пользователи принимают ошибочные решения из-за своих оплошностей или недостатка знаний. Таким образом, если ваши сотрудники излишне любопытны или доверчивы, они могут стать фактором риска и даже критическим слабым местом в безопасности организации. Чтобы не допустить этого, вы должны превратить своих сотрудников в экспертов по кибербезопасности.

Различные виды киберпреступлений

Компрометация учетных данных

Потеря конечных устройств

Неконтролируемый обмен информацией

Использование теневых ИТ

Соблюдение ИТ-безопасности — это не вопрос доброй воли, а необходимость. Поэтому организации должны объяснить необходимость своих действий сотрудникам и указать им на последствия слишком небрежного отношения к вопросам безопасности. Сотрудники должны осознавать риски и действовать ответственно.

Важные советы о том, как превратить своих сотрудников и пользователей в экспертов по безопасности

Обучение: с самого начала и с регулярными повторными курсами

Избавление от теневых ИТ

Культура безопасности

Вводите обязательные практики и устанавливайте понятные политики. Ведите открытый диалог и заручитесь поддержкой руководства. Обеспечение высокого уровня ИТ-безопасности — это не вопрос доброй воли, а необходимость. Организации должны информировать сотрудников о своих политиках безопасности и прилагать все усилия для того, чтобы сотрудники понимали, к каким последствиям может привести невыполнение необходимых действий в случае возникновения угроз безопасности. Список последствий кибератак можно вести бесконечно: это и простои, вызванные нарушением рабочих процессов, и упущенные доходы, и разрушение имиджа компании. Сотрудники должны осознавать эти риски и действовать ответственно.

Источник:

https://www.microsoft.com/ru-ru/rethink-IT-security/peopleware.aspx

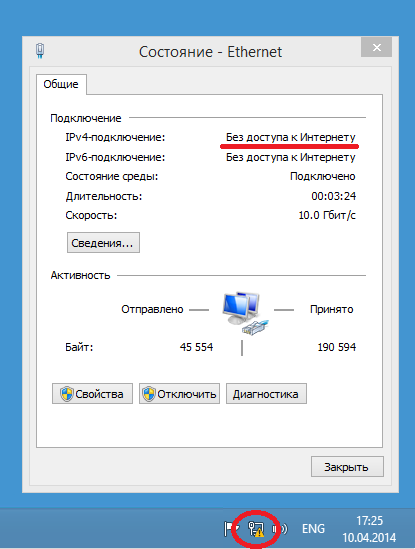

Наверняка каждый пользователь операционных систем Windows сталкивался с ситуацией, когда значок сетевого подключения в панели задач отображался с желтым треугольником, что означает отсутствие подключения к Интернету.

То же самое можно увидеть и в свойствах сетевого подключения. Каким же образом операционная система определяет, есть ли на данном сетевом интерфейсе соединение с Интернетом, или только доступ к локальной сети?

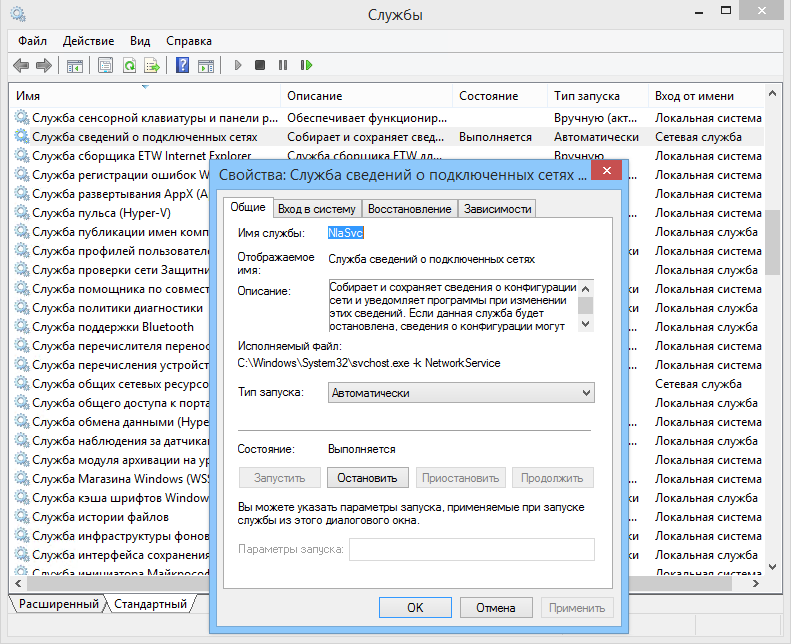

А дело в том, что в операционных системах Microsoft начиная с Windows Vista есть такая функция, как индикатор статуса сетевого подключения (Network Connectivity Status Indicator, NCSI). Эта функция вызывается службой сведений о подключенных сетях (Network Awareness) при подключении к любой сети.

Для определения возможностей сети в NCSI есть множество различных методов, одним из которых является определение возможности выхода в Интернет. Проверка проводится в два этапа:

• При подключении к сети система посылает HTTP-запрос по адресу http://www.msftncsi.com/ncsi.txt. Это обычный текстовый файл, в котором содержится всего одна строка Microsoft NCSI. В случае успешного запроса от сервера должен прийти ответ с заголовком 200 ОК, содержащий эту строку;

• На втором этапе проверяется работоспособность службы DNS, для чего NCSI пытается разрешить в IP-адрес имя dns.msftncsi.com. Ожидаемое значение 131.107.255.255

По завершении проверки, если оба этапа были успешно пройдены, система считает что доступ в Интернет имеется. Если файл ncsi.txt недоступен, а dns.msftncsi.com не разрешается или разрешается с другим IP-адресом, то система сообщает о невозможности подключения к Интернет. В том случае, если ncsi.txt недоступен, но dns.msftncsi.com разрешается в правильный IP — система выдает сообщение о необходимости аутентификации через браузер.

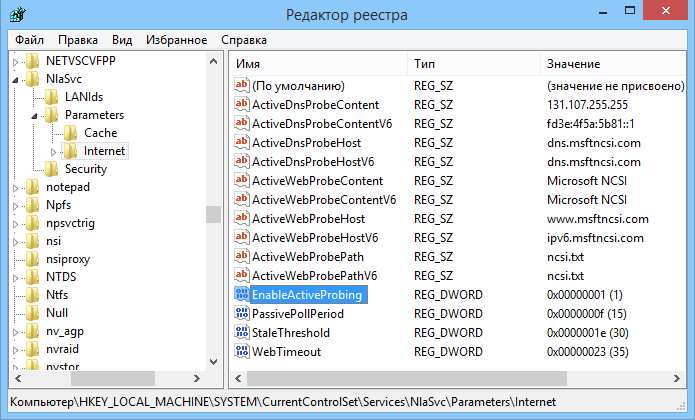

Настройки NCSI находятся в системном реестре, в разделе HKLM\System\CurrentControlSet\Services\NlaSvc\Parameters\Internet, при желании их можно отредактировать. Вот наиболее важные параметры для IPv4 (для IPv6 просто добавляем префикс V6):

EnableActiveProbing — наличие автоматической проверки подключения к интернет (1 — проверка включена, 0 — отключена);

ActiveDNSProbeContent — IP-адрес для проверки DNS;

ActiveDNSProbeHost — имя хоста для проверки DNS;

ActiveWebProbeHost — адрес веб-сайта для проверки;

ActiveWebProbePath — путь к файлу проверки;

ActiveWebProbeContent — содержимое файла.

Используя эти настройки, можно изменить дефолтные адреса на свои, и подняв веб-сервер, по его логам отслеживать подключения нужных компьютеров. Впрочем, смысла особого в этом лично я не вижу.

https://windowsnotes.ru/other/kak-windows-opredelyaet-podklyuchenie-k-internetu/

Многие администраторы VMware vSphere сталкиваются с необходимостью развертывания кастомных образов VMware ESXi, например, от HP или Dell, так как они содержат все необходимые драйверы серверного оборудования. Но процедура, как правило, такова - сначала администратор развертывает последний доступный образ ESXi Custom ISO, а уже после установки накатывает на него обновления через ESXCLI или Update Manager. Это несколько неудобно, так как зачастую требует перезагрузки уже после окончания основной установки. Если у вас, например, 1500 хостов ESXi, то дополнительное время которое вы потратите за год на процедуры обновления после основной установки может составить до 42 часов в месяц (при условии, что вы накатываете по каким-то причинам образ ESXi на сервер где-то раз в год). Это, конечно же, очень много, поэтому в таких случаях стоит задуматься об интеграции обновлений в кастомизированный образ ESXi. На самом деле, делается это достаточно просто с помощью PowerCLI в несколько команд (подробно процесс описан в документе Image Builder Patching): 1. Загружаете патчи в формате zip-бандлов и складываете их в одну папку. |