Вимоги, що стосуються впровадження електронного документообігу та інформаційної безпеки, відповідно до нормативних актів і стандартів.

| № | Вимога | Де міститься |

|---|---|---|

| 1 | Забезпечення захисту електронних банківських документів | Постанова НБУ №95 "Про затвердження Правил організації захисту електронних банківських документів у банках України" |

| 2 | Вимоги до зберігання, обробки та передачі електронних документів | Постанова НБУ №95 "Про затвердження Правил організації захисту електронних банківських документів у банках України" |

| 3 | Вимоги до електронної взаємодії банків | Постанова НБУ №75 "Про затвердження Правил електронної взаємодії банків у банківській системі України" |

| 4 | Впровадження системи управління інформаційною безпекою (ISMS) | ISO/IEC 27001 |

| 5 | Застосування конкретних заходів інформаційної безпеки | ISO/IEC 27002 |

| 6 | Використання електронних підписів та електронних печаток | Закон України "Про електронні довірчі послуги" |

| 7 | Забезпечення комплексного підходу до захисту інформації | ISO/IEC 27001 |

| 8 | Управління ІТ-процесами для забезпечення інформаційної безпеки | COBIT |

| 9 | Вимоги до інформаційної безпеки банківської системи | Постанова НБУ №43 "Про затвердження Положення про інформаційну безпеку в банківській системі України" |

| 10 | Методичні рекомендації щодо управління інформаційною безпекою | Методичні рекомендації НБУ щодо управління інформаційною безпекою |

| 11 | Дотримання вимог щодо легітимності електронного документообігу | Закон України "Про електронні довірчі послуги" |

Ця таблиця надає узагальнений огляд вимог, що стосуються інформаційної безпеки та впровадження електронного документообігу у фінансових установах України.

Впровадження електронного документообігу в фінансових установах України, включаючи банки, регулюється кількома нормативними актами та стандартами, зокрема тими, що стосуються інформаційної безпеки.

Ось деякі основні нормативні документи та стандарти, які варто враховувати:

1. Накази та рішення НБУ

- Постанова НБУ №95 "Про затвердження Правил організації захисту електронних банківських документів у банках України" (затверджена 18 березня 2019 р.): Ця постанова визначає основні вимоги до захисту електронних банківських документів, включаючи вимоги до зберігання, обробки та передачі таких документів.

- Постанова НБУ №75 "Про затвердження Правил електронної взаємодії банків у банківській системі України" (затверджена 12 квітня 2021 р.): Ця постанова встановлює вимоги до електронної взаємодії банків, включаючи питання захисту інформації та електронних документів.

- Постанова НБУ №43 "Про затвердження Положення про інформаційну безпеку в банківській системі України": Документ містить вимоги до забезпечення інформаційної безпеки в банківській системі, які необхідно враховувати під час впровадження електронного документообігу.

2. Стандарти інформаційної безпеки

- ISO/IEC 27001: Стандарт, що встановлює вимоги до системи управління інформаційною безпекою (ISMS). Впровадження цього стандарту допомагає забезпечити комплексний підхід до захисту інформації, що є критично важливим при впровадженні електронного документообігу.

- ISO/IEC 27002: Кодекс практик з управління інформаційною безпекою, який є доповненням до ISO/IEC 27001 і містить конкретні заходи безпеки, що можуть бути застосовані в процесі захисту електронних документів.

- COBIT (Control Objectives for Information and Related Technologies): Це фреймворк для управління IT і інформаційною безпекою, який надає кращі практики для управління та контролю над ІТ-процесами, включаючи електронний документообіг.

3. Інші нормативні акти та рекомендації

- Закон України "Про електронні довірчі послуги": Регулює питання використання електронних підписів, електронних печаток та інших електронних довірчих послуг, що є основою для легітимності електронного документообігу.

- Методичні рекомендації НБУ щодо управління інформаційною безпекою: Ці рекомендації надають конкретні вказівки щодо впровадження системи інформаційної безпеки в банківській системі України.

Дотримання вищезазначених нормативних актів та стандартів є важливим для забезпечення надійного та безпечного електронного документообігу в банківських установах.

Детальні вимоги за кожною із загальних категорій:

| № | Вимога | Де міститься | Деталі вимоги |

|---|---|---|---|

| 1 | Забезпечення захисту електронних банківських документів | Постанова НБУ №95 "Про затвердження Правил організації захисту електронних банківських документів у банках України" | Встановлення вимог до конфіденційності, цілісності та доступності даних; використання криптографічного захисту. |

| 2 | Вимоги до зберігання, обробки та передачі електронних документів | Постанова НБУ №95 | Визначення процедур шифрування даних, резервного копіювання, обмеження доступу, журналювання дій з документами. |

| 3 | Вимоги до електронної взаємодії банків | Постанова НБУ №75 | Використання захищених каналів зв’язку; автентифікація сторін; захист від несанкціонованого доступу та модифікації даних. |

| 4 | Впровадження системи управління інформаційною безпекою (ISMS) | ISO/IEC 27001 | Визначення політики інформаційної безпеки; оцінка ризиків; управління інцидентами; аудит та моніторинг системи безпеки. |

| 5 | Застосування конкретних заходів інформаційної безпеки | ISO/IEC 27002 | Використання заходів контролю доступу; управління активами; шифрування; безпека людських ресурсів; фізична безпека. |

| 6 | Використання електронних підписів та електронних печаток | Закон України "Про електронні довірчі послуги" | Використання кваліфікованих електронних підписів та печаток; забезпечення їх юридичної сили та достовірності. |

| 7 | Забезпечення комплексного підходу до захисту інформації | ISO/IEC 27001 | Включення всіх аспектів управління інформацією: фізична, логічна, організаційна та технічна безпека. |

| 8 | Управління ІТ-процесами для забезпечення інформаційної безпеки | COBIT | Визначення ключових показників ефективності (KPI) для ІТ-безпеки; інтеграція управління ризиками в ІТ-процеси. |

| 9 | Вимоги до інформаційної безпеки банківської системи | Постанова НБУ №43 | Визначення обов’язкових процедур і політик для захисту банківської інформації; регулярний перегляд і оновлення безпекових заходів. |

| 10 | Методичні рекомендації щодо управління інформаційною безпекою | Методичні рекомендації НБУ щодо управління інформаційною безпекою | Рекомендації щодо оцінки ризиків, управління інцидентами, організації безперервного моніторингу та аудиту інформаційної безпеки. |

| 11 | Дотримання вимог щодо легітимності електронного документообігу | Закон України "Про електронні довірчі послуги" | Вимоги до надання юридичної сили електронним документам; відповідність технічним і правовим стандартам електронних підписів і печаток. |

Ця таблиця містить більш детальний огляд вимог, що висуваються до інформаційної безпеки та електронного документообігу, а також посилання на конкретні нормативні акти та стандарти.

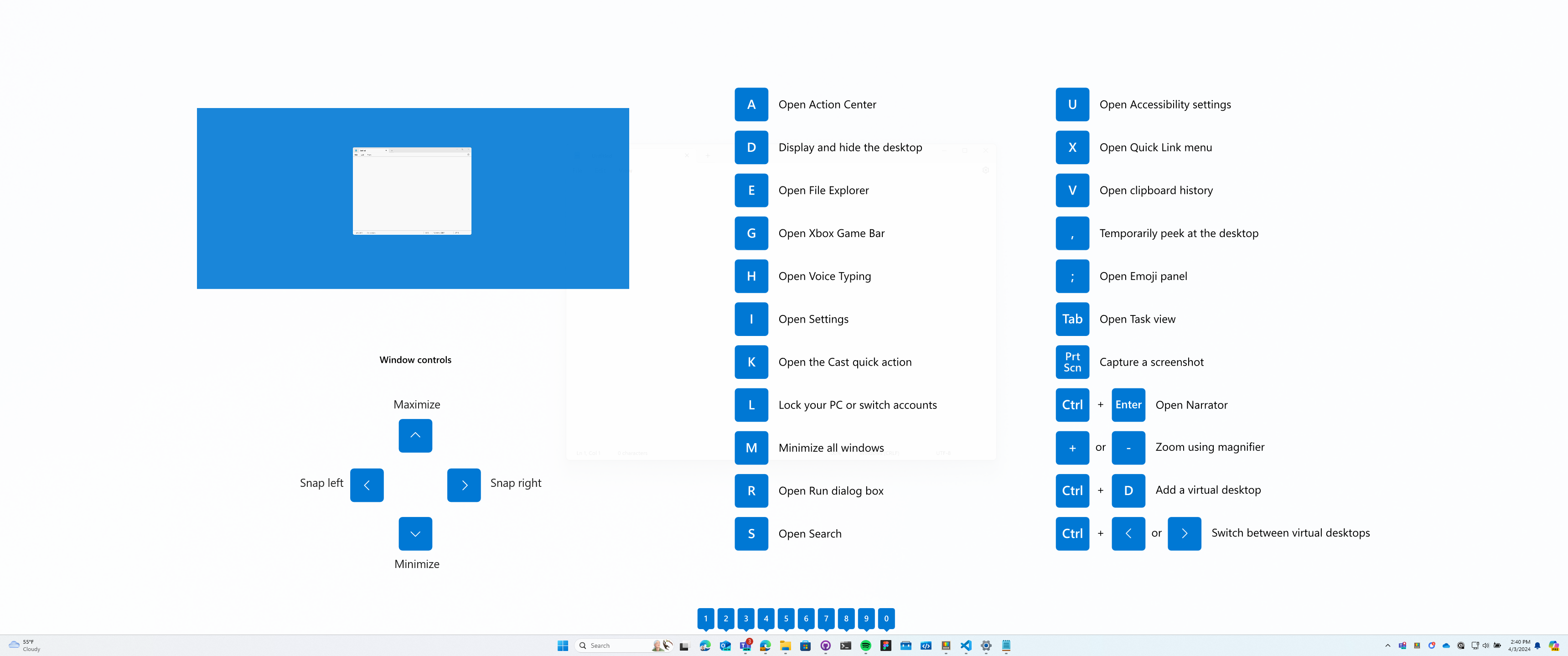

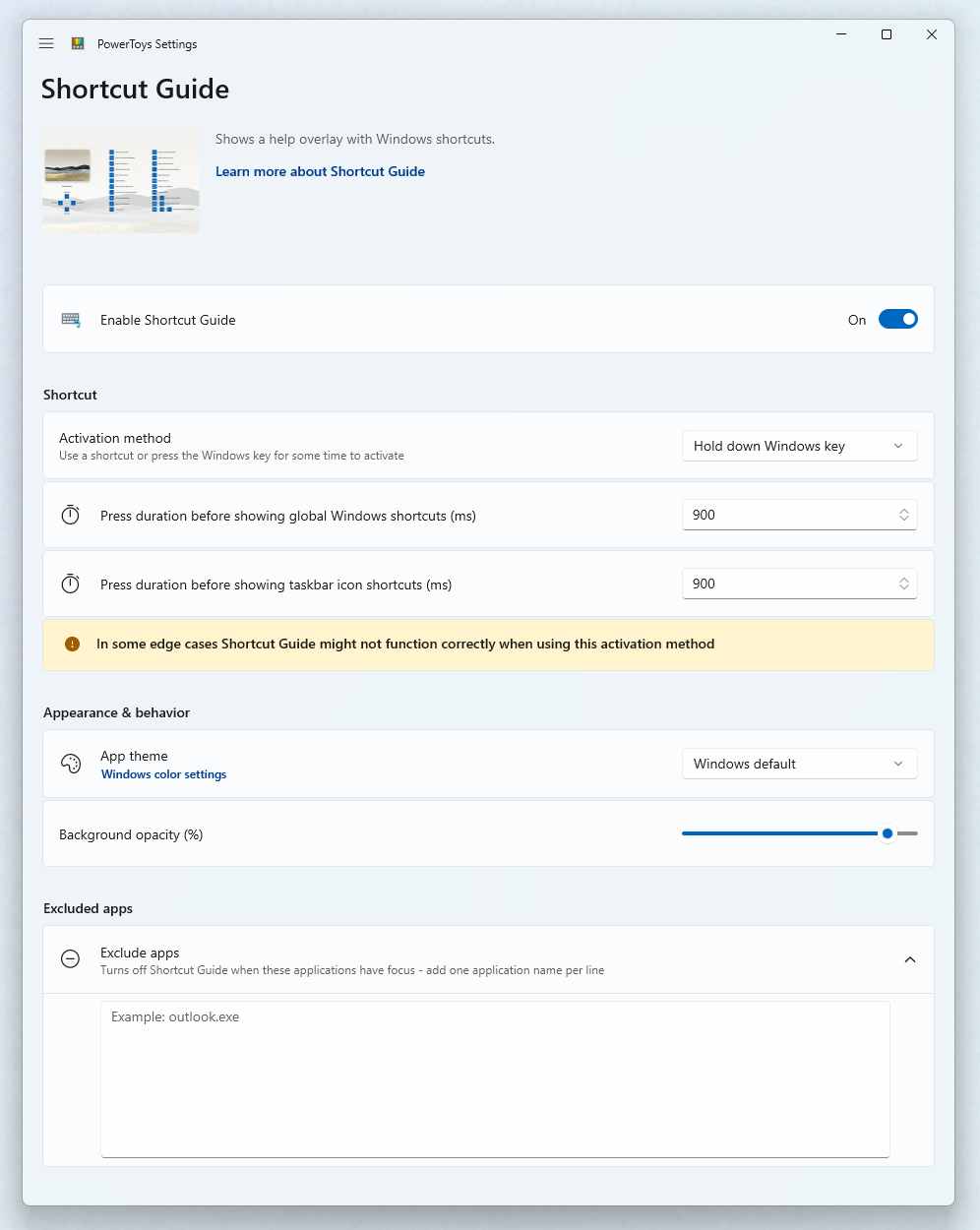

Microsoft PowerToys

Microsoft PowerToys