Распространенные проблемы с двухфакторной проверкой подлинности для рабочей или учебной учетной записи

Это содержимое поможет вам с рабочей или учебной учетной записью, которая является учетной записью, предоставленной вам вашей организацией (например, dritan@contoso.com). Если у вас возникли проблемы с двухфакторной проверкой подлинности в личной учетной записи Майкрософт, см. статью Устранение неполадок с кодом проверки.

У меня нет мобильного устройства со мной

Иногда возникает такая необходимость. Вы оставили свое мобильное устройство дома, и теперь вы не можете использовать свой телефон, чтобы проверить, кто вы. Может быть, вы ранее добавили альтернативный способ входа в свою учетную запись, например через рабочий телефон. Если это так, вы можете использовать этот альтернативный метод сейчас. Если вы никогда не добавляли альтернативный метод проверки, вы можете обратиться за помощью в службу поддержки вашей организации.

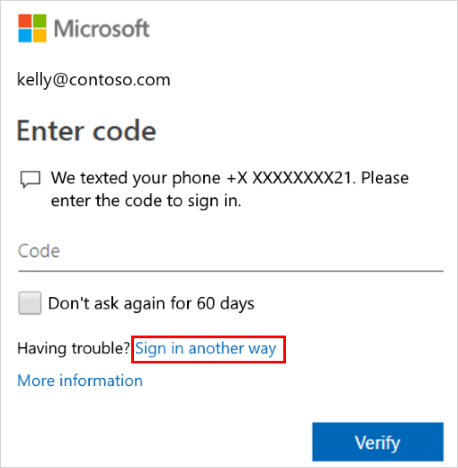

- Войдите в свою учетную запись, но щелкните ссылку Войти другим способом на странице Двухфакторной проверки подлинности.

- Если вы не видите ссылку Войти другим способом, это означает, что вы не настроили другие методы проверки. Вам потребуется обратиться к администратору, чтобы получить помощь в входе в вашу учетную запись.

- Выберите альтернативный метод проверки и перейдите к двухфакторной проверке подлинности.

10:06 / 21 Августа, 2018

10:06 / 21 Августа, 2018 11:50 / 20 Августа, 2018

11:50 / 20 Августа, 2018