Как строить разговор с СЕО и почему HR должен быть неудобным

«Как неудобным?» – можете воскликнуть вы. HR – это же главный помощник CEO. Все верно! Именно из-за этого он и должен быть неудобным. Если же HR всегда и во всем согласен, старается как флюгер уловить, куда дует ветер, то какую ценность он приносит? Повторяет мысли директора? Уже давно доказано, что команда сильна, когда члены команды разные, т.е. обладают разными компетенциями. Поэтому стремление быть во всем согласным с CEO не принесет бизнесу ценности.

Одна из основных компетенций HR-а – say true CEO (говорить руководителю/собственнику организации правду). Но чтобы не прослыть склочным и не особо приятным в общении человеком, говорить правду нужно таким образом, чтобы быть услышанным. И это зависит от построенных вами взаимоотношений с руководителем. Иногда можно сказать что-то открыто, а иногда – через юмор или опираться на мнение других. Порой одну и ту же информацию нужно донести разными способами.

Что делать, чтобы быть услышанным?

1. Говорите на языке вашего руководителяМы знаем, что люди делятся на аудиалов, визуалов, кинестетов и дигиталов. Знаем, но редко используем. Какой канал восприятия является ведущим у вашего генерального? Визуальный? Используйте «картинки» в своей речи, рисуйте то, что вы говорите, на листике, показывайте графики. Аудиальный? Больше рассказывайте, чем показывайте. Если он кинестетик, то для него важно эмоциональное подкрепление. Оперируйте этим. Дигитал опирается на факты и логические заключения, и вести себя с ним нужно соответственно: никаких домыслов и необоснованных гипотез, готовьте анализ и цифры.

По моему личному опыту, несмотря на канал восприятия, CEO лучше всегда опираться на цифры, даже если они основаны не на точном анализе, а на вашем профессиональном опыте. Например, в компании предстоит реорганизация. Ваша задача – сообщить ему о возможных последствиях такого решения: снижение продуктивности работы персонала из-за изменения бизнес-процессов и подчиненности (если вы измеряете продуктивность, то попробуйте спрогнозировать изменения), повышение текучести персонала на 5-10% (из-за смены руководителя сотрудники часто принимают решение покинуть компанию). Но не сообщить и с видом «умника», сделавшего шах и мат, удалиться. А предложить возможные шаги для минимизации рисков. Например, продумать систему коммуникаций по реорганизации, структурировать передачу функций от подразделения к подразделению, подготовить адаптацию для тех сотрудников и руководителей, у которых меняется функционал и подчиненность. Таким образом ваш руководитель будет воспринимать вас как человека, который не только видит за деревом лес, но и способен предложить, как обойти этот лес или увидеть в нем тропинку. Он будет чувствовать в вас опору и поддержку.

2. Оперируйте тем, что важно для СЕОЕсли для него важны бизнес-результаты (а по моему опыту таких большинство), то любые ваши действия, проекты, а также действия других членов управленческой команды связывайте с тем, как это повлияет на них.

Но есть и такие СЕО, для которых важны в первую очередь люди. И как действия управленческой команды влияют на климат, настроение, вовлеченность людей. У меня был кейс, когда я знала, что компания испытывает финансовые трудности, и пришла к руководству с предложением урезать затраты на страховку и льготы для персонала. На что получила ответ: «Оля, это же люди! Ты представляешь, как это повлияет на них?!» Хотя, по моему мнению, для сотрудников это были небольшие потери, а для компании значительные суммы в бюджете. Но я не учла фокус внимания руководства на людях, а сама была заточена на финансы компании. В итоге затраты мы все равно снизили, но я преподнесла это руководству под другим ракурсом и провела правильную коммуникацию с сотрудниками таким образом, что они сами были готовы отказаться от благ на какое-то время, только чтобы компания пережила кризисный период и каждый прочувствовал свой вклад через эту небольшую жертву.

3. Создавайте информационное полеКогда вы понимаете, что руководитель не готов услышать правду, можно пойти окольным путем, поговорить с другими членами управленческой команды. Когда СЕО услышит информацию сначала из одних уст, потом из других, то будет готов обсудить решение. Например, вы видите, что кто-то из членов управленческой команды негативно влияет на атмосферу внутри коллектива, или в силу своей закрытости либо зацикленности действует, исходя только из своих приоритетов, не обращая внимания на цели всей команды. Это видят и другие, но упорно не замечает генеральный, и не старается повлиять на его поведение. В таком случае вы можете поговорить с теми, в ком найдете поддержку. Только подобные обсуждения нужно проводить очень осторожно, ни в коем случае не переходить на личности, только желаемые действия: «Было бы хорошо, если бы Саша не просто постоянно отвечал на наши предложения, что это сделать невозможно, и чтобы не рубил все на корню, а активно включался в разработку инициатив для привлечения новых клиентов. Даже если он напрямую не отвечает за продажи, привлечение клиентов – наша общая цель». Такие разговоры нужно проводить, только если вы абсолютно уверены в негативных последствиях действий топа.

Говорить правду – не означает плести интриги, достойные Мадридского двора, или строить козни против кого-то, кто вам чем-то не угодил. Задача HR-а – сообщать CEO о рисках, которые вы видите при принятии того или иного решения, внимательно наблюдать за командой топ-менеджеров – действуют ли они сплоченно, помогают ли друг другу привести компанию к обозначенным целям. И все это обсуждать с руководителем. Помогать ему настроить работу команды и найти с каждым общий язык.

HR всегда помнит, что он служит компании и сотрудникам. Служит, но не прислуживает. Служение – это великая миссия. Поэтому говорить правду нужно с целью помочь CEO направить компанию на путь позитивных изменений. Прежде чем сказать или сделать что-то, HR задает себе вопрос: «Зачем я сейчас это делаю? Как это повлияет на компанию?»

А что если вы вообще не согласны с мыслями, действиями, поступками генерального? Стоит ли ему постоянно об этом говорить? Если да, это будет для него как кость в горле. И вопрос к вам – зачем вы работаете под началом человека, с которым во всем не согласны, с которым у вас не совпадают ни ценности, ни взгляды на управление, ни видение? Если все не так, как вы себе представляете, то это точно не ваш CEO и не ваша компания. И не мучайте себя, компанию и руководителя, потому что они тоже не получают удовольствие от совместной работы. Возможно, лучше уйти в другую компанию и работать с тем, с кем совпадают взгляды.

Будьте честны с главой компании, с собой, задумывайтесь, зачем вы что-то делаете, и помните о своей миссии в организации.

Ольга Яковенко, HRD Treeum (Минфин, finance.ua), консультант по персоналу

https://prohr.rabota.ua/kak-stroit-razgovor-s-seo-i-pochemu-hr-dolzhen-byit-neudobnyim/

Несмотря на то, что в течение многих лет неоднократно возникали инциденты, связанные с безопасностью в Facebook, многие продолжают пользоваться этой социальной сетью. Более того, количество новых пользователей постоянно растет, что позволяет Facebook ставить новые рекорды. По состоянию на 31 декабря 2017 года ежемесячная аудитория в Facebook составляла 2,13 миллиарда пользователей, усредненная ежедневная – около 1,4 миллиарда.

Несмотря на то, что в течение многих лет неоднократно возникали инциденты, связанные с безопасностью в Facebook, многие продолжают пользоваться этой социальной сетью. Более того, количество новых пользователей постоянно растет, что позволяет Facebook ставить новые рекорды. По состоянию на 31 декабря 2017 года ежемесячная аудитория в Facebook составляла 2,13 миллиарда пользователей, усредненная ежедневная – около 1,4 миллиарда.

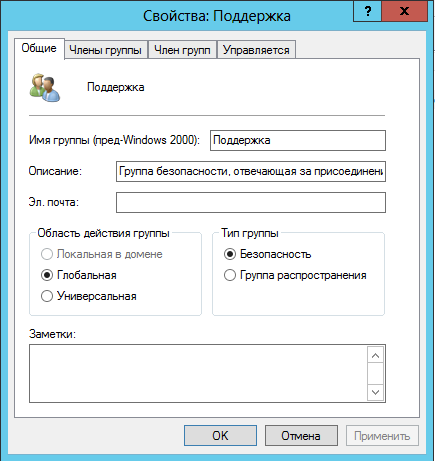

Более чем очевидно, что практически в каждой организации ИТ-подразделение включает в себя нескольких администраторов, и различные административные задачи должны быть распределены среди администраторов, либо, скажем, среди членов службы поддержки. Например, как в данном примере, скажем сотрудники подразделения поддержки должны вносить компьютеры в домен. Однако такая группа пользователей не должна иметь возможности выполнять остальные операции, помимо тех, которые вы хотите им разрешить.

Более чем очевидно, что практически в каждой организации ИТ-подразделение включает в себя нескольких администраторов, и различные административные задачи должны быть распределены среди администраторов, либо, скажем, среди членов службы поддержки. Например, как в данном примере, скажем сотрудники подразделения поддержки должны вносить компьютеры в домен. Однако такая группа пользователей не должна иметь возможности выполнять остальные операции, помимо тех, которые вы хотите им разрешить.

Билл Стюарт, scripting guru, в своей статье на WindowsITPro описывает те проблемы, с которыми ему пришлось столкнуться при написании Powershell-скрипта, который бы выводил членство пользователей в группах Active Directory.

Билл Стюарт, scripting guru, в своей статье на WindowsITPro описывает те проблемы, с которыми ему пришлось столкнуться при написании Powershell-скрипта, который бы выводил членство пользователей в группах Active Directory.

VMware представила решения для периферийных вычислений интернета вещей

VMware представила решения для периферийных вычислений интернета вещей

Источник 1: Официальный сайт ESET: welivesecurity

Источник 1: Официальный сайт ESET: welivesecurity