"A Survey of Security Tools for the Industrial Control System Environment" — це звіт, підготовлений Національною лабораторією Айдахо (INL), який детально описує результати опитування щодо існуючих інструментів, які можуть бути використані для запобігання, виявлення, пом'якшення або розслідування кібератак у середовищі промислових систем управління (ICS). У звіті зібрано перелік потенційно застосовних інструментів та показано їх охоплення в архітектурі ICS.

Промислові системи управління включають такі конфігурації, як системи SCADA, розподілені системи управління (DCS) та інші, які часто використовуються в промислових секторах та критично важливій інфраструктурі, таких як електростанції, водоочисні споруди, виробництво та системи розподілу. З розвитком технологій та інтеграцією ICS з інформаційними технологіями (ІТ), такими як хмарні обчислення, ці системи стали більш вразливими до кібератак. Звіт INL допомагає зрозуміти, які інструменти доступні для забезпечення безпеки ICS та як вони можуть бути інтегровані в існуючі архітектури для підвищення захисту від потенційних загроз.

Джерело:

ACRONYMS

| BOM | bill of materials |

| CERT | computer emergency response team |

| CVE | common vulnerabilities and exposures |

| GPL | general public license |

| GUI | graphical user interface |

| HIDS | host-based intrusion detection system |

| HMI | human machine interface |

| ICS | industrial control system |

| IDS | intrusion detection system |

| IED | intelligent electronic device |

| INL I/O IOC | Idaho National Laboratoryinput/outputindicator of compromise |

| IP | internet protocol |

| IPS | intrusion prevention system |

| IT | information technology |

| LAN | local area network |

| LR | log review |

| NIDS | network-based intrusion detection system |

| NSM | network security monitoring |

| NTAD | network traffic anomaly detection |

| OA | outlier analysis |

| OT | operational technology |

| OS | operating system |

| OSI | open system interconnection |

| PLC | programmable logic controller |

| RE | reverse engineering |

| RTU | remote terminal unit |

| SAR | system artifact review |

| SCADA | supervisory control and data acquisition |

| SIEM | security information and event management |

| SME | subject matter expert |

Акроніми

- BOM – специфікація матеріалів (bill of materials)

- CERT – команда реагування на комп’ютерні надзвичайні ситуації (computer emergency response team)

- CVE – загальні вразливості та експлойти (common vulnerabilities and exposures)

- GPL – загальна публічна ліцензія (general public license)

- GUI – графічний інтерфейс користувача (graphical user interface)

- HIDS – система виявлення вторгнень на рівні хоста (host-based intrusion detection system)

- HMI – людино-машинний інтерфейс (human machine interface)

- ICS – система управління виробництвом (industrial control system)

- IDS – система виявлення вторгнень (intrusion detection system)

- IED – інтелектуальний електронний пристрій (intelligent electronic device)

- INL I/O IOC – Національна лабораторія Айдахо / вхід-вихід / індикатор компрометації (Idaho National Laboratory input/output indicator of compromise)

- IP – інтернет-протокол (internet protocol)

- IPS – система запобігання вторгненням (intrusion prevention system)

- IT – інформаційні технології (information technology)

- LAN – локальна обчислювальна мережа (local area network)

- LR – перегляд журналів (log review)

- NIDS – мережева система виявлення вторгнень (network-based intrusion detection system)

- NSM – моніторинг безпеки мережі (network security monitoring)

- NTAD – виявлення аномального мережевого трафіку (network traffic anomaly detection)

- OA – аналіз аномальних даних (outlier analysis)

- OT – операційні технології (operational technology)

- OS – операційна система (operating system)

- OSI – модель взаємозв’язку відкритих систем (open system interconnection)

- PLC – програмований логічний контролер (programmable logic controller)

- RE – зворотна інженерія (reverse engineering)

- RTU – віддалений термінальний пристрій (remote terminal unit)

- SAR – аналіз артефактів системи (system artifact review)

- SCADA – система диспетчерського управління і збору даних (supervisory control and data acquisition)

- SIEM – управління інформацією та подіями безпеки (security information and event management)

- SME – експерт з конкретної галузі (subject matter expert)

Архітектура системи управління виробництвом (Industrial Control System, ICS)

Системи управління виробництвом (ICS) використовуються для керування промисловими процесами в таких галузях, як енергетика, транспорт, водопостачання, нафтогазова промисловість та інші. Вони забезпечують контроль та моніторинг виробничих систем, що критично важливі для безперебійної роботи інфраструктури.

Основні компоненти ICS

ICS складається з декількох ключових елементів:

- Контролери промислової автоматики (PLC, DCS, RTU) – програмовані логічні контролери (PLC), розподілені системи управління (DCS) та віддалені термінальні пристрої (RTU) виконують основні функції збору даних і управління.

- Людино-машинний інтерфейс (HMI) – надає операторам зручний спосіб взаємодії з системою.

- SCADA-системи (Supervisory Control and Data Acquisition) – системи централізованого моніторингу та управління.

- Промислові мережі – спеціалізовані протоколи для обміну даними, такі як Modbus, DNP3, Ethernet/IP, PROFINET.

- Сервери управління та бази даних – використовуються для збереження та аналізу інформації.

- Пристрої кінцевого рівня (датчики, виконавчі механізми) – безпосередньо взаємодіють із фізичними процесами.

Основні рівні архітектури ICS

- Рівень фізичних пристроїв – включає датчики, реле, електродвигуни, клапани тощо.

- Рівень контролерів (PLC, RTU) – забезпечує збір і обробку даних від датчиків, передає команди на пристрої.

- Рівень SCADA та DCS – здійснює контроль за всією системою.

- Рівень управління підприємством (MES, ERP) – системи управління виробництвом та бізнес-процесами.

- Рівень корпоративних ІТ-систем – взаємодія ICS із загальною інформаційною інфраструктурою компанії.

Виклики безпеки ICS

ICS піддаються численним кіберзагрозам, зокрема:

- Використання застарілого обладнання та програмного забезпечення.

- Відсутність механізмів автентифікації та шифрування в промислових мережах.

- Вплив шкідливих програм (наприклад, Stuxnet).

- Фізичний доступ до критичних елементів системи.

Способи підвищення безпеки ICS

- Сегментація мережі (розділення IT- та OT-систем).

- Впровадження контролю доступу.

- Використання механізмів аномального моніторингу.

- Регулярні оновлення та патчі для ПЗ.

Джерело:

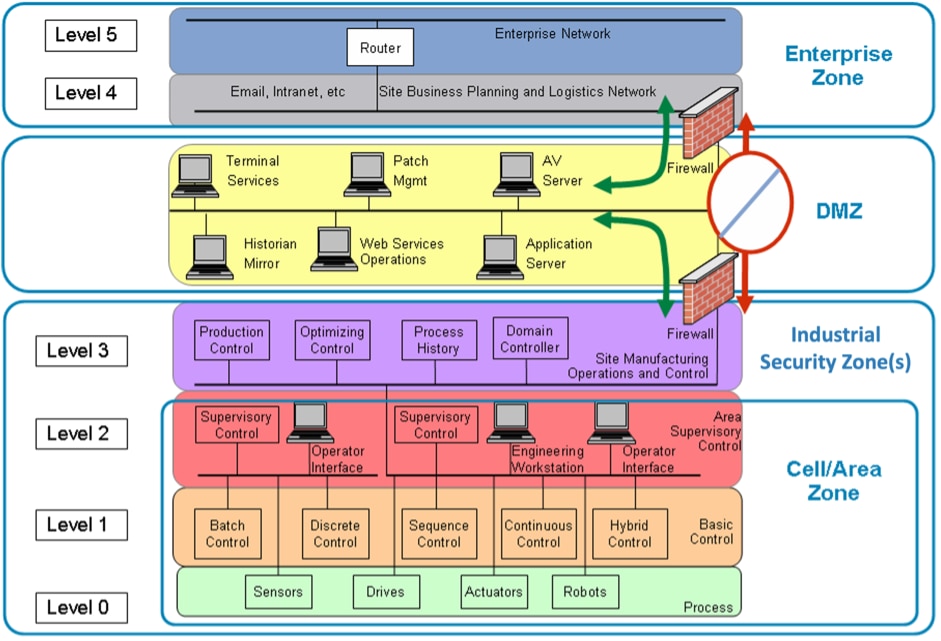

Промислова демілітаризована зона (iDMZ) є критично важливим рівнем у комплексній стратегії наскрізної безпеки для середовища промислових операцій.

Незважаючи на те, що модель описує шість функціональних рівнів, вона розділяє операції промислового забезпечення на три основні області:

1. Корпоративна зона описує завод або середовища, керовані IT, включаючи корпоративні центри обробки даних, локальну мережу, глобальну мережу та хостинг бізнес-додатків.

2. Промислова демілітаризована зона (IDMZ) є буфером між критичними середовищами або системами виробничих цехів і мережею підприємства. Всі спільні послуги між промисловою зоною і зоною підприємства будуть розташовані на ІДМЗ.