Основные сертификаты информационной безопасности для ИТ-специалистов и предприятий / Хабрахабр

Даже если просто просматривать заголовки новостей, то этого достаточно, чтобы понимать: в сфере информационной безопасности постоянно появляются новые угрозы и уязвимости. А потому предприятиям крайне важно иметь возможность осуществлять подготовку своих профессионалов в области безопасности в таком объеме, как того требует их стратегия ИТ-управления.

Это означает, что существует только один вопрос: как лучше всего, с одной стороны, специалистам получить адекватное обучение (что сделает их более востребованными на рынке труда), а с другой стороны, предприятиям улучшить свои протоколы и процедуры безопасности (и продемонстрировать своим клиентам чувство безопасности)?

Правильные решения – это сертификаты безопасности, которые допускают сочетания минимальных требований, стандартизированного языка и профессионального кодекса этики.

Если мы, как специалисты и руководители предприятий решили взять курс в управлении ИТ-безопасностью, то рекомендуется выбирать сертификаты ведущих международных и независимых организаций. С учетом этого, в данной статье мы приводим некоторые из доступных наиболее серьезных сертификационных программ:

CISA / CISM

CISA и CISM– это две основные аккредитации, выдаваемые ассоциацией ISACA (Information Systems Audit and Control Association) – международной ассоциации, которая занимается сертификацией и методологией с 1967 года и насчитывает в своих рядах свыше 95 000 членов.

CISM (Certified Information Systems Manager) появилась позже, чем CISA, и предлагает аккредитацию в знании и опыте управления IT-безопасностью.

CISM предлагает основные стандарты компетенции и профессионального развития, которыми должен обладать директор по IT-безопасности, чтобы разработать и управлять программой IT-безопасности.

CISSP

Сертификат Certified Information Systems Security Professional (CISSP), выдаваемый ISC, — это один из самых ценных сертификатов в отрасли. Такие организации, как АНБ или Министерство обороны США используют его в качестве эталона.

Сертификат также известен как «в милю шириной и дюйм глубиной», т.е. указывает на ширину знаний (в милю), которые проверяются в рамках экзамена, а также на то, что многие вопросы не затрагивают изощренных подробностей концепций (только в дюйм глубиной).

COBIT

COBIT 5 (последняя протестированная версия) определяется как отправная точка, используемая правительственными учреждениями и предприятиями для IT-управления. Управляется ассоциацией ISACA совместно с IT Governance Institute.

COBIT разработан таким образом, чтобы адаптироваться для предприятий любого размера с различными бизнес-моделями и корпоративной культурой. Его стандарты применяются в таких сферах, как информационная безопасность, управление рисками или принятие решений относительно облачных вычислений.

ITIL

ITIL (IT Infrastructure Library) можно описать как пример надлежащей практики и рекомендаций для администрирования IT-сервисами с фокусом на администрировании процессами. Управляет этим сертификатом OGC (Office of Government Commerce) в Великобритании.

В то время как COBITS работает в вопросах управления и стандартизации предприятия, ITIL сконцентрирован на процессах, т.е. COBIT определяет «ЧТО», а ITIL – «КАК».

ISO / IEC 27000

Стандарт, опубликованный международной организацией по сертификации ISO и международной электротехнической комиссией IEC, выступает в качестве отправной точки для группы стандартов, обеспечивающих основы управления IT-безопасностью, которые могут использоваться любым типом организаций (некоммерческие, государственные, частные, большие или маленькие).

В отличие от других сертификатов, которые предназначены для физических лиц, этот сертификат в первую очередь рассчитан для предприятий.

Источник:

https://habrahabr.ru/company/panda/blog/268453/

Даже если просто просматривать заголовки новостей, то этого достаточно, чтобы понимать: в сфере информационной безопасности постоянно появляются новые угрозы и уязвимости. А потому предприятиям крайне важно иметь возможность осуществлять подготовку своих профессионалов в области безопасности в таком объеме, как того требует их стратегия ИТ-управления.

Это означает, что существует только один вопрос: как лучше всего, с одной стороны, специалистам получить адекватное обучение (что сделает их более востребованными на рынке труда), а с другой стороны, предприятиям улучшить свои протоколы и процедуры безопасности (и продемонстрировать своим клиентам чувство безопасности)?

Правильные решения – это сертификаты безопасности, которые допускают сочетания минимальных требований, стандартизированного языка и профессионального кодекса этики.

Если мы, как специалисты и руководители предприятий решили взять курс в управлении ИТ-безопасностью, то рекомендуется выбирать сертификаты ведущих международных и независимых организаций. С учетом этого, в данной статье мы приводим некоторые из доступных наиболее серьезных сертификационных программ:

CISA / CISM

CISA и CISM– это две основные аккредитации, выдаваемые ассоциацией ISACA (Information Systems Audit and Control Association) – международной ассоциации, которая занимается сертификацией и методологией с 1967 года и насчитывает в своих рядах свыше 95 000 членов.

CISM (Certified Information Systems Manager) появилась позже, чем CISA, и предлагает аккредитацию в знании и опыте управления IT-безопасностью.

CISM предлагает основные стандарты компетенции и профессионального развития, которыми должен обладать директор по IT-безопасности, чтобы разработать и управлять программой IT-безопасности.

CISSP

Сертификат Certified Information Systems Security Professional (CISSP), выдаваемый ISC, — это один из самых ценных сертификатов в отрасли. Такие организации, как АНБ или Министерство обороны США используют его в качестве эталона.

Сертификат также известен как «в милю шириной и дюйм глубиной», т.е. указывает на ширину знаний (в милю), которые проверяются в рамках экзамена, а также на то, что многие вопросы не затрагивают изощренных подробностей концепций (только в дюйм глубиной).

COBIT

COBIT 5 (последняя протестированная версия) определяется как отправная точка, используемая правительственными учреждениями и предприятиями для IT-управления. Управляется ассоциацией ISACA совместно с IT Governance Institute.

COBIT разработан таким образом, чтобы адаптироваться для предприятий любого размера с различными бизнес-моделями и корпоративной культурой. Его стандарты применяются в таких сферах, как информационная безопасность, управление рисками или принятие решений относительно облачных вычислений.

ITIL

ITIL (IT Infrastructure Library) можно описать как пример надлежащей практики и рекомендаций для администрирования IT-сервисами с фокусом на администрировании процессами. Управляет этим сертификатом OGC (Office of Government Commerce) в Великобритании.

В то время как COBITS работает в вопросах управления и стандартизации предприятия, ITIL сконцентрирован на процессах, т.е. COBIT определяет «ЧТО», а ITIL – «КАК».

ISO / IEC 27000

Стандарт, опубликованный международной организацией по сертификации ISO и международной электротехнической комиссией IEC, выступает в качестве отправной точки для группы стандартов, обеспечивающих основы управления IT-безопасностью, которые могут использоваться любым типом организаций (некоммерческие, государственные, частные, большие или маленькие).

В отличие от других сертификатов, которые предназначены для физических лиц, этот сертификат в первую очередь рассчитан для предприятий.

Источник:

https://habrahabr.ru/company/panda/blog/268453/

Пять уязвимостей в Windows Graphics Component позволяют получить контроль над компьютером жертвы, лишь заманив ее на сайт с вредоносным шрифтом.

Пять уязвимостей в Windows Graphics Component позволяют получить контроль над компьютером жертвы, лишь заманив ее на сайт с вредоносным шрифтом.

Несмотря на то, что в течение многих лет неоднократно возникали инциденты, связанные с безопасностью в Facebook, многие продолжают пользоваться этой социальной сетью. Более того, количество новых пользователей постоянно растет, что позволяет Facebook ставить новые рекорды. По состоянию на 31 декабря 2017 года

Несмотря на то, что в течение многих лет неоднократно возникали инциденты, связанные с безопасностью в Facebook, многие продолжают пользоваться этой социальной сетью. Более того, количество новых пользователей постоянно растет, что позволяет Facebook ставить новые рекорды. По состоянию на 31 декабря 2017 года

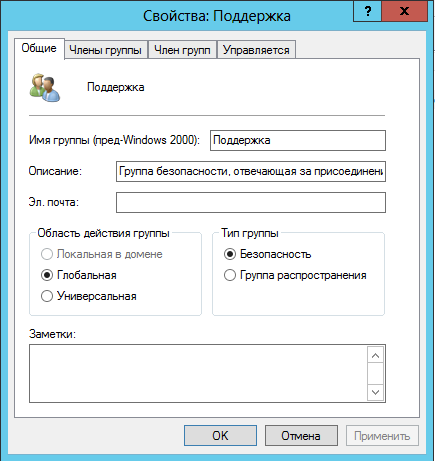

Более чем очевидно, что практически в каждой организации ИТ-подразделение включает в себя нескольких администраторов, и различные административные задачи должны быть распределены среди администраторов, либо, скажем, среди членов службы поддержки. Например, как в данном примере, скажем сотрудники подразделения поддержки должны вносить компьютеры в домен. Однако такая группа пользователей не должна иметь возможности выполнять остальные операции, помимо тех, которые вы хотите им разрешить.

Более чем очевидно, что практически в каждой организации ИТ-подразделение включает в себя нескольких администраторов, и различные административные задачи должны быть распределены среди администраторов, либо, скажем, среди членов службы поддержки. Например, как в данном примере, скажем сотрудники подразделения поддержки должны вносить компьютеры в домен. Однако такая группа пользователей не должна иметь возможности выполнять остальные операции, помимо тех, которые вы хотите им разрешить.