Как многие из вас знают, с 25 по 29 августа в Сан-Франциско пройдет главная конференция года в области виртуализации - VMworld 2019. На конференции будут представлены сотни докладов, практических семинаров и лабораторных работ, поэтому планировать свое время нужно заранее. Напомним, что конференцию можно посетить не только лично, но и посмотреть онлайн. Чтобы найти подходящую вам сессию, нужно воспользоваться вот этим порталом поиска. На данный момент там представлено 1032 материала: Кстати, не забывайте и об онлайн-библиотеке материалов VMworld 2018. Ну а для тех, кому лень искать по всем этим сотням докладов, блоггер Дункан Эппинг выпустил свой список топ-25 сессий, который мы приведем ниже: |

2019-08-09

Многие администраторы VMware vSphere сталкиваются с необходимостью развертывания кастомных образов VMware ESXi, например, от HP или Dell, так как они содержат все необходимые драйверы серверного оборудования. Но процедура, как правило, такова - сначала администратор развертывает последний доступный образ ESXi Custom ISO, а уже после установки накатывает на него обновления через ESXCLI или Update Manager. Это несколько неудобно, так как зачастую требует перезагрузки уже после окончания основной установки. Если у вас, например, 1500 хостов ESXi, то дополнительное время которое вы потратите за год на процедуры обновления после основной установки может составить до 42 часов в месяц (при условии, что вы накатываете по каким-то причинам образ ESXi на сервер где-то раз в год). Это, конечно же, очень много, поэтому в таких случаях стоит задуматься об интеграции обновлений в кастомизированный образ ESXi. На самом деле, делается это достаточно просто с помощью PowerCLI в несколько команд (подробно процесс описан в документе Image Builder Patching): 1. Загружаете патчи в формате zip-бандлов и складываете их в одну папку. |

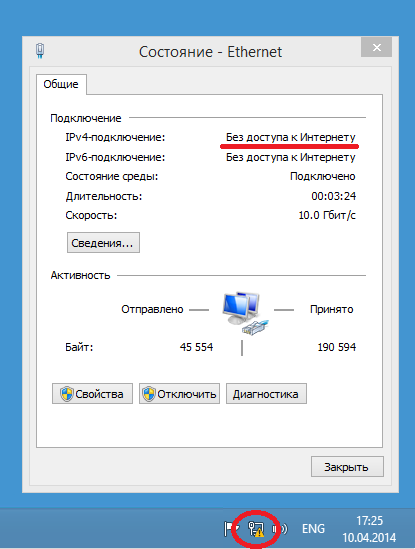

Наверняка каждый пользователь операционных систем Windows сталкивался с ситуацией, когда значок сетевого подключения в панели задач отображался с желтым треугольником, что означает отсутствие подключения к Интернету.

То же самое можно увидеть и в свойствах сетевого подключения. Каким же образом операционная система определяет, есть ли на данном сетевом интерфейсе соединение с Интернетом, или только доступ к локальной сети?

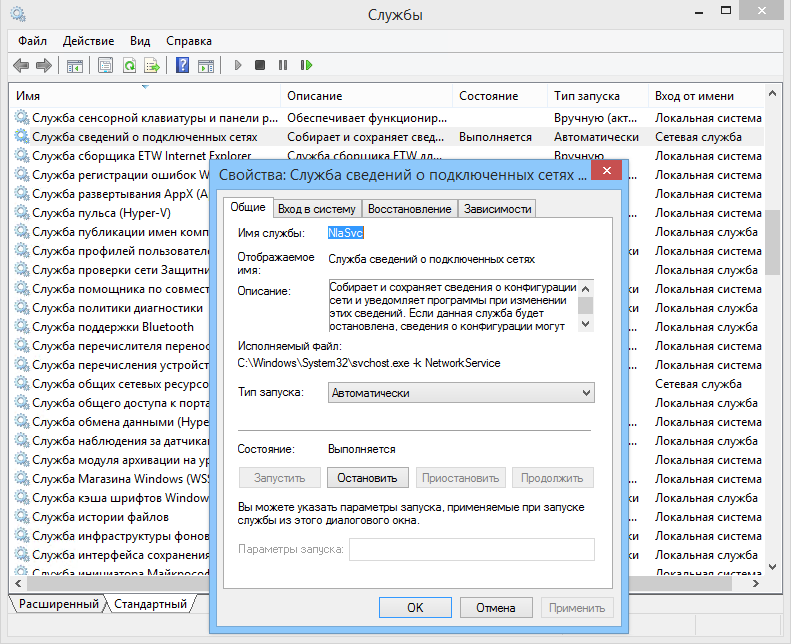

А дело в том, что в операционных системах Microsoft начиная с Windows Vista есть такая функция, как индикатор статуса сетевого подключения (Network Connectivity Status Indicator, NCSI). Эта функция вызывается службой сведений о подключенных сетях (Network Awareness) при подключении к любой сети.

Для определения возможностей сети в NCSI есть множество различных методов, одним из которых является определение возможности выхода в Интернет. Проверка проводится в два этапа:

• При подключении к сети система посылает HTTP-запрос по адресу http://www.msftncsi.com/ncsi.txt. Это обычный текстовый файл, в котором содержится всего одна строка Microsoft NCSI. В случае успешного запроса от сервера должен прийти ответ с заголовком 200 ОК, содержащий эту строку;

• На втором этапе проверяется работоспособность службы DNS, для чего NCSI пытается разрешить в IP-адрес имя dns.msftncsi.com. Ожидаемое значение 131.107.255.255

По завершении проверки, если оба этапа были успешно пройдены, система считает что доступ в Интернет имеется. Если файл ncsi.txt недоступен, а dns.msftncsi.com не разрешается или разрешается с другим IP-адресом, то система сообщает о невозможности подключения к Интернет. В том случае, если ncsi.txt недоступен, но dns.msftncsi.com разрешается в правильный IP — система выдает сообщение о необходимости аутентификации через браузер.

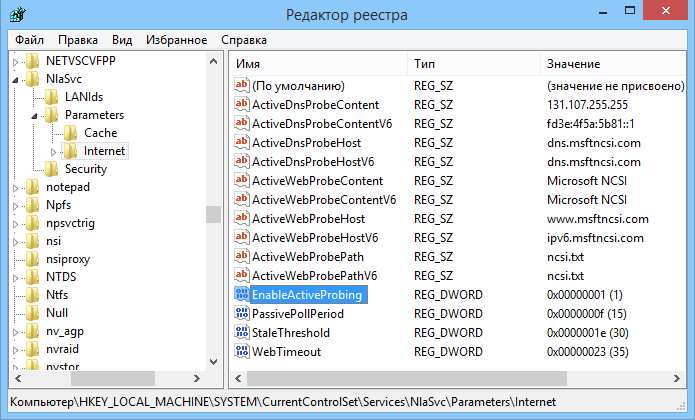

Настройки NCSI находятся в системном реестре, в разделе HKLM\System\CurrentControlSet\Services\NlaSvc\Parameters\Internet, при желании их можно отредактировать. Вот наиболее важные параметры для IPv4 (для IPv6 просто добавляем префикс V6):

EnableActiveProbing — наличие автоматической проверки подключения к интернет (1 — проверка включена, 0 — отключена);

ActiveDNSProbeContent — IP-адрес для проверки DNS;

ActiveDNSProbeHost — имя хоста для проверки DNS;

ActiveWebProbeHost — адрес веб-сайта для проверки;

ActiveWebProbePath — путь к файлу проверки;

ActiveWebProbeContent — содержимое файла.

Используя эти настройки, можно изменить дефолтные адреса на свои, и подняв веб-сервер, по его логам отслеживать подключения нужных компьютеров. Впрочем, смысла особого в этом лично я не вижу.

https://windowsnotes.ru/other/kak-windows-opredelyaet-podklyuchenie-k-internetu/

совершают

ошибки.

Знание — это

большое

преимущество

Человеческий фактор риска: почему ИТ-безопасность — это не только предотвращение угроз, но и обучение сотрудников

Успешные стратегии ИТ-безопасности основываются на эффективной технологии, которая обеспечивает адаптивный контроль доступа и защиту идентификационных данных сотрудников, являющихся самой важной линией обороны в борьбе с внешними угрозами. Помимо этого высокоэффективная технология не оказывает негативного влияния на ежедневные рабочие процедуры и поэтому хорошо воспринимается пользователями, что позволяет успешно противодействовать использованию теневых ИТ сотрудниками.

Однако технология может не работать, если пользователи принимают ошибочные решения из-за своих оплошностей или недостатка знаний. Таким образом, если ваши сотрудники излишне любопытны или доверчивы, они могут стать фактором риска и даже критическим слабым местом в безопасности организации. Чтобы не допустить этого, вы должны превратить своих сотрудников в экспертов по кибербезопасности.

Различные виды киберпреступлений

Компрометация учетных данных

Потеря конечных устройств

Неконтролируемый обмен информацией

Использование теневых ИТ

Соблюдение ИТ-безопасности — это не вопрос доброй воли, а необходимость. Поэтому организации должны объяснить необходимость своих действий сотрудникам и указать им на последствия слишком небрежного отношения к вопросам безопасности. Сотрудники должны осознавать риски и действовать ответственно.

Важные советы о том, как превратить своих сотрудников и пользователей в экспертов по безопасности

Обучение: с самого начала и с регулярными повторными курсами

Избавление от теневых ИТ

Культура безопасности

Вводите обязательные практики и устанавливайте понятные политики. Ведите открытый диалог и заручитесь поддержкой руководства. Обеспечение высокого уровня ИТ-безопасности — это не вопрос доброй воли, а необходимость. Организации должны информировать сотрудников о своих политиках безопасности и прилагать все усилия для того, чтобы сотрудники понимали, к каким последствиям может привести невыполнение необходимых действий в случае возникновения угроз безопасности. Список последствий кибератак можно вести бесконечно: это и простои, вызванные нарушением рабочих процессов, и упущенные доходы, и разрушение имиджа компании. Сотрудники должны осознавать эти риски и действовать ответственно.

Источник:

https://www.microsoft.com/ru-ru/rethink-IT-security/peopleware.aspx