Entry tags:

Атака Cisco Smart Install и порядок действий для защиты

Атака Cisco Smart Install и другие - порядок действий для защиты

Подробно: https://www.securitylab.ru/blog/personal/aodugin/343624.php

Андрей Дугин

7 Апреля, 2018

Относительно вчерашнего цископада уже написано немало как официальных статей, так и неофициальных заметок. Не буду и я исключением, поделюсь своими рекомендациями по действиям для защиты. Ведь в этом противостоянии исследователей уязвимостей и вендора должна появиться незаинтересованная объективная сторона.

28 марта опубликованы 2 уязвимости Smart Install:

Что интересно, на фоне большой шумихи с Cisco Smart Install почему-то обошли вниманием аналогичные уязвимости Cisco от 28 марта 2018:

- Выполнения произвольного кода сервиса QoS CVE-2018-0151 .

- Получения несанкционированного привилегированного доступа к интерфейсу управления устройством с использованием учетной записи по умолчанию CVE-2018-0150 .

То, что еще не опубликован и не используется массово эксплоит - не значит, что не нужно защищать устройства. Он наверняка есть, но у очень ограниченного количества людей. И действовать нужно именно на этом этапе, пока не поздно.

Рассматриваем защиту от эксплуатации уязвимостей Smart Install CVE-2018-0156 , CVE-2018-0171 , QoS CVE-2018-0151 и учетной записи cisco CVE-2018-0150 .

Но стоит учесть, что остальные требования по харденингу оборудования Cisco также не стоит игнорировать.

В итоге, могу порекомендовать всем, у кого есть оборудование Cisco в любом количестве, следующий порядок действий, который поможет минимизировать как текущую угрозу, так и возможный вред в будущем.

Итак, ToDo:

- Провести анализ подверженности своего оборудования вышеописанным уязвимостям. Сверить версии ПО для платформ с официально рекомендованными производителем как неуязвимые.

- Провести анализ наличия взломанных устройств, фактов несанкционированного изменения конфигураций либо состояния устройств. Восстановить продуктивную конфигурацию. При необходимости - собрать логи для анализа и возможной передачи в правоохранительные органы.

- Отключить функционал Cisco Smart Install командой "no vstack".

- Удалить пользователя по умолчанию "cisco".

- Ограничить обработку пакетов с dst port UDP 18999, если dst ip принадлежит устройству.

- Обновить устройства до рекомендованных версий ПО. Учесть необходимость остановки либо переключения трафика на время обновления.

- Настроить мониторинг оборудования на предмет:

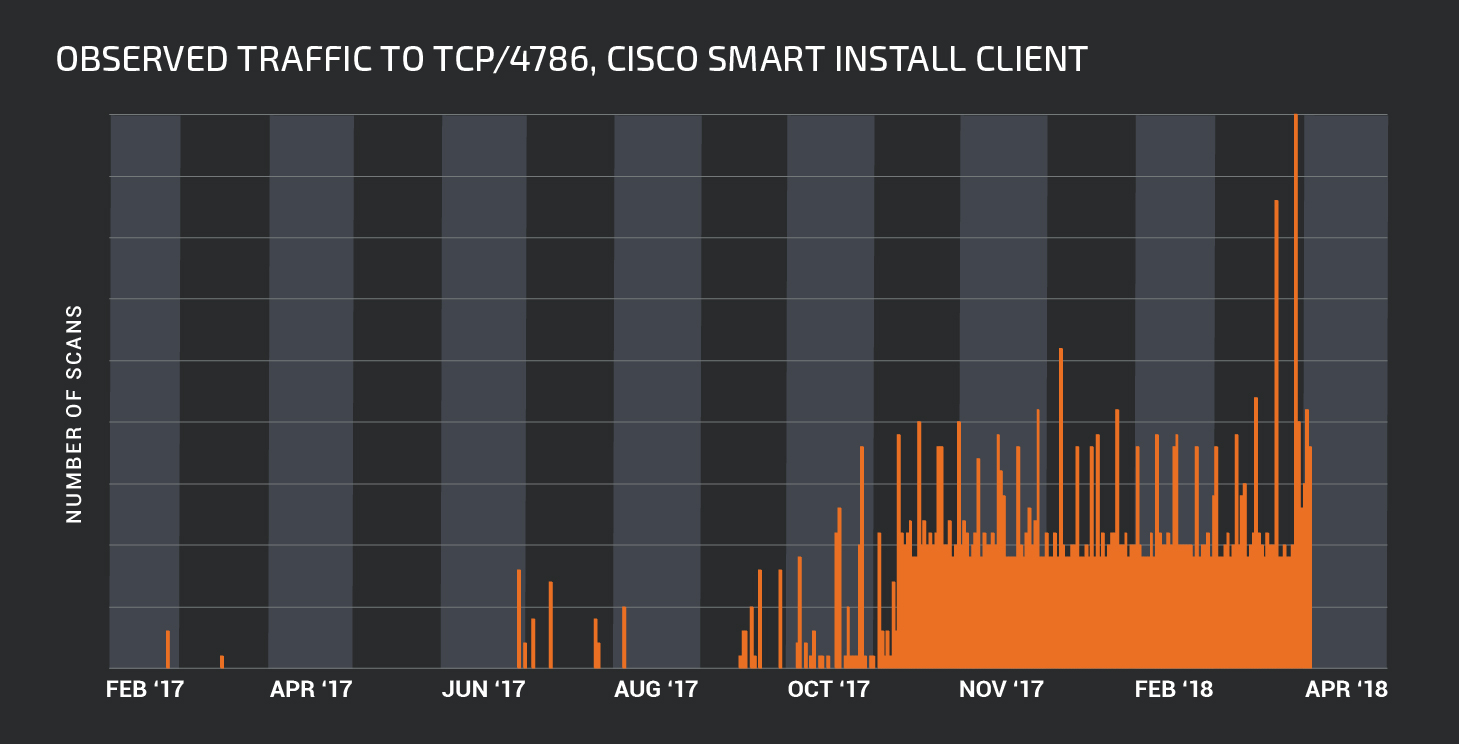

- - активации Cisco Smart Install (vstack) и порта TCP 4786/

- - активации порта UDP 18999 в системе (listening)

- - появления пользователя "cisco" в конфигурации

Зачем выставлять в Интернет интерфейс управления или атака на Cisco Smart Install

Подробно: https://www.securitylab.ru/blog/company/cisco/343634.php

Недавно Cisco узнала о некоторых хакерских группировках, которые выбрали своими мишенями коммутаторы Cisco, используя при этом проблему неправильного использования протокола в Cisco Smart Install Client.

Нейтрализация

Вы можете определить, есть ли у вас устройствас “поднятым” на коммутаторе ПО Cisco Smart Install Client. Запуск команды show vstack config позволит вам определить, активен ли Smart Install Client. Ниже приведен пример такой команды с получением ответа на нее:

switch # show vstack config | inc Role Role: Client (SmartInstall enabled)

Дополнительные признаки активного Cisco Smart Install Client могут присутствовать, если включена регистрация уровня 6 (информационный) или выше. Эти журналы регистрации событий могут включать, но не ограничиваются ими, операции записи через TFTP, выполнение команд и перезагрузки устройств.

Самый простой способ нейтрализовать эту проблему — запустить команду no vstack на уязвимом устройстве. Если по какой-либо причине эта опция недоступна для клиента, лучшим вариантом будет ограничение доступа через список управления доступом (ACL) для интерфейса, пример которого показан ниже:

ip access-list extended SMI_HARDENING_LIST permit tcp host 10.10.10.1 host 10.10.10.200 eq 4786 deny tcp any any eq 4786 permit ip any any

Этот тип ACL разрешает только узлам, показанным выше, доступ к Smart Install Client, что значительно ограничивает возможность реализации атаки. В дополнение к этому в наших системах предотвращения вторжения (IPS) есть сигнатуры, позволяющие определить, осуществляется ли воздействие на Smart Install Client или нет.

Поддержка

Если вы столкнулись с инцидентом с продуктом Cisco, обратитесь в Центр технической поддержки Cisco (TAC):

- В Москве: +7 495 961 13 82

- В Санкт-Петербурге: +7 812 363-3328

- Бесплатный звонок по России: 8 800 700 05 22

- В Армении: 800-721-7549

- В Беларуси: 8 800 101, then 800 721 7549

- В Украине (основной): 0800 301 2090 (бесплатный номер)

- В Украине (альтернативный): +380 44 390 2400

- В Азербайджане: 088 9999999

- В Казахстане: 8^800-121-4321 (наберите 8, подождите 2-го сигнала и затем набирайте остальные цифры). Затем наберите PIN, 800-721-7549

- В Таджикистане: + 992 44 600 60 40

- В Узбекистане: 800-721-7549

Выводы

Чтобы обеспечить безопасность и контроль периметра, сетевым администраторам необходимо проявлять особую бдительность. Легко «устанавливать и забывать» сетевые устройства, поскольку они обычно очень стабильны и редко меняются. Достаточно вспомнить результаты нашего позапрошлогоднего ежегодного отчета по кибербезопасности, в котором мы продемонстрировали результаты нашего исследования, доказывающего, что среднее время неустранения клиентамиуязвимостей в сетевом и серверном оборудовании и ПО составляет в среднем около пяти лет. Объедините это с преимуществами, которые атакующий имеет при получении доступа и перехвате управления сетевым устройством и вы поймете, что маршрутизаторы и коммутаторы становятся очень заманчивыми целями для злоумышленников. Особенно если идет речь об устройствах, стоящих на периметре организации или оператора связи.

Наблюдая за активным использованием этого вектора злоумышленниками, Cisco настоятельно рекомендует всем клиентам пересмотреть свою архитектуру, использовать инструменты Talos для сканирования своей сети и удалить Cisco Smart Install Client со всех устройств, где он не используется.

Дополнительная информация

- Бюллетень Cisco о неверном использовании протокола Cisco Smart Install

- Бюллетень Cisco об уязвимости RCE в реализации функции Smart Install

- Бюллетень Cisco об уязвимости DDoS в реализации функции Smart Install

- Заметка в блоге Cisco Talos о некооректном использовании протокола Smart Install

- Сканер Smart Install Client, разработанный Cisco Talos

- Данная оригинальная заметка в блоге Talos

- Руководство Cisco по усилению защиты устройств на базе Cisco IOS и IOS XE